Допог как расшифровывается: Страница не найдена – АНО ДПО «Центр подготовки специалистов «СФЕРА»

Разрешение на транспортировку опасного груза ДОПОГ

Основным видом документации регулирующей отправки опасных грузов на территории России и Европейских стран является соглашение ДОПОГ. Этот вид соглашения был разработан всемирной организацией ООН и расшифровывается как — дорожная перевозка опасных грузов.

Правила перевозки опасных грузов действуют на территории всех стран-членов ООН

ДОПОГ и разрешение на транспортировку опасного груза

Опасный груз — это транспортируемое химическое соединение, которое при неправильной транспортировке и обслуживании может нанести вред:

- Человеку и его здоровью.

- Разрушить здания и строения технического характера.

- Нанести вред окружающей среде.

Для перевозки опасных грузов, компания — перевозчик должна получить специализированный допуск как для самой фирмы, так и для каждого из сотрудников, который будет осуществлять перевозку.

Рано или поздно, любая транспортная компания столкнется с опасным грузом и особенностью его документирования (ДОПОГ или чаще всего при автомобильных перевозках можно встретить маркировку АДР).

- Прошли обязательное медицинское освидетельствование.

- Курсы по подготовке к получению удостоверения ДОПОГ автомобильным транспортом.

- Достигли возраста совершеннолетия.

Водители также должны получить свидетельство ДОПОГ, позволяющее перевозку опасных грузов

Структура

Структура соглашения является четкой, поделена на две части. В приложении А, которое состоит из нескольких частей, описывается:

- Общие положения о стандарте.

- Описывается подробная классификация грузов, которые относятся к категории опасных.

- Раскрывается полный список опасных грузов и ограничения на их транспортировку.

- Регламентируются положения относительно используемой тары.

- Представляет собой описание требований и тестов, предъявляемых к таре для перевозки опасных грузов.

- Эта часть описывает процедуру оформления грузоперевозки.

- Строгое следование пунктам соглашения при предоставлении услуги грузоперевозки.

Соглашение о международной дорожной перевозке опасных грузов во второй части имеет информацию о:

- Каким образом можно осуществить лицензирование персонала для дальнейшей перевозки автомобильным транспортом веществ с классом опасности.

- Имеется расшифровка и перечень документов, необходимых для получения удостоверяющего документа для транспортировки грузов с самой высокой степенью опасности (в зависимости от фракции в цистернах или контейнерах герметичного типа).

- Обязательные требования к конструкции автомобилей предназначенных для транспортировки.

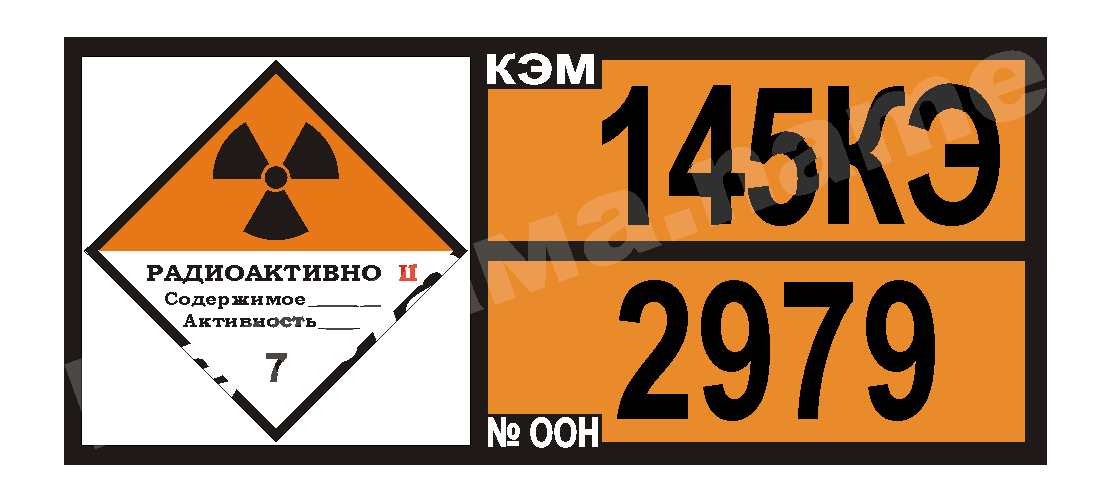

- Указания об обязательной маркировке перевозимого товара автомобильным транспортом.

Соглашение ДОПОГ периодически обновляется, поэтому нужно обращать внимание на самое последнее издание

Классификация грузов, представляющих опасность согласно ДОПОГ

Согласно ДОПОГ, существует 9 классов опасности транспортируемых товаров:

- Взрывоопасные вещества.

Химические соединения или материалы природного характера в чистом виде, способные спровоцировать взрыв массой или с распространением.

Химические соединения или материалы природного характера в чистом виде, способные спровоцировать взрыв массой или с распространением. - Газообразные вещества и смеси на их основе.

- Жидкости, которые в ходе своих физико — химических свойств подвержены легкому воспламенению.

- Радиоактивные отходы и вещества, которые в своем составе содержат радионуклиды.

- Окислители.

- Химические вещества в результате воздействия которых, образуется коррозия.

- Прочие химические вещества.

- Ядовитые химические соединения и инфекционные препараты.

- Органические пероксиды.

Для определения, к какому классу относится производимое вещество можно воспользоваться предложенной классификацией ДОПОГ, в которой каждый класс и подклассы расписаны подробно. Четкое понимание соотнесенности вещества позволит подобрать тару и маркировку соответственно, чтобы товар отправился без задержки. Таблица маркировки опасных веществ, при отправке автомобильным транспортом:

Значки ДОПОГ одинаковы во всем мире

Кому необходимо удостоверение ДОПОГ

Удостоверение соглашения ДОПОГ, является главным подтвержадающим квалификацию водителя — экспедитора документом, который транспортирует опасный груз. Если у водителя отсутствует удостоверение, значит у него отсутствует и допуск к совершению подобного рода грузоперевозок. Удостоверение имеет международную подлинность и формат признается по всему миру.

Если у водителя отсутствует удостоверение, значит у него отсутствует и допуск к совершению подобного рода грузоперевозок. Удостоверение имеет международную подлинность и формат признается по всему миру.

В удостоверении имеется девять категорий опасности веществ, каждая из которых должна быть подтверждена экзаменом.

При перевозке опасного товара, на границе у водителя могут запросить документы, подтверждающие право на управление и удостоверения (личности, и права перевозки опасных грузов). Если какое — то из удостоверений отсутствует или оформлено неправильно, у водителя могут не принять груз или отказаться транспортировать его через границу государства. Поэтому очень важно следить за изменениями в законодательстве и получить современный допуск к перевозке.

Отсутствие свидетельства о допуске является поводом к недопущению опасного груза на территорию страны

Перевозка опасных грузов цистернами

Согласно соглашению, получить допуск на транспортировку товаров с классом опасности может любой сотрудник организации, прошедший обучение.

ДОПОГ свидетельство на право оказания услуг по транспортировке товаров на цистернах разного типа, выдается для оказания услуг автомобильным транспортом:

- На встроенных цистернах или цистернах съемного типа.

- Контейнерах цистернах. Цистернах со съемным кузовом.

Для транспортировки веществ жидкой, порошкообразной, газообразной и гранулированной фракции.

Для перевозки опасных материалов при помощи автомобильных цистерн, действует тот же перечень необходимых по технике безопасности действий что и для перевозки опасных грузов при помощи контейнеров и бортовым автомобильным транспортом.

Партнерский контентБолее детальный перечень документов и требований изложен в тексте соглашения и доступен для широкой массы.

ДОПОГ 2020 2021 — АДР (ADR) 2020 2021

Перемещение опасных веществ автомобильным транспортом между странами и внутри них выполняются с учетом Европейского Соглашения о международной дорожной перевозке опасных грузов, сокращенно ДОПОГ в русской транскрипции или ADR (АДР) с французского. Аббревиатура ДОПОГ расшифровывается как первые буквы от Дорожной Перевозки Опасных Грузов. Данная конвенция составлена на основе рекомендаций Совета экспертов 00Н, каковая и определяет весь трансфер субстанций с опасными свойствами и присваивает номера ООН новым химическим соединениям. Присвоение номера ООН веществу означает, что оно отражено в АДР и имеет отнесение к классу опасности, каковых насчитывается девять без учета подклассов. Всего номеров ООН более трех тысяч и комитет экспертов постоянно добавляет новые.

Всего номеров ООН более трех тысяч и комитет экспертов постоянно добавляет новые.

ДОПОГ

Главной задачей ДОПОГ является приведение доставки опасных грузов к единому стандарту и увеличение безопасности автоперевозок, что позволило бы беспрепятственно осуществлять транзит опасных веществ через страны, участвующие в договоре. Соглашение поддержали несколько стран, не принадлежащие к членам Европейского Содружества.

ADR включает в себя само соглашение и содержит 2 приложения:

Прил. А – Общие определения и положения, относящиеся к опасным грузам;

Прил. В – Определения, применяющиеся к транспортному оборудованию и к транспортным операциям.

Эти дополнения периодически рассматриваются

При транспортировании опасных материалов возможны ситуации, когда требования АДР не актуальны, а, значит, выполнение норм ADR в части маркировк и знаков опасности, упаковки и документации не обязательно.

Принципы ДОПОГ 2020 2021 не имеют силы при транспортировке:

— автотранспортом с предельной скоростью мене 40 км в час;

— автотранспортом армии РФ;

— частниками товаров с опасностью для собственных нужд в розничных упаковках;

— ЛВЖ емкостями (канистрами) неоднократного применения объемом до 6О л. в совокупности не больше 24О л на одно авто;

— механических агрегатов, внутри оборудования каковых находятся опасные вещества;

— опасных веществ, каковые образуются в виде вторичной продукции в процессе главного производства организации,

— опасных субстанций службами спасения и ликвидации аварий;

— газообразных веществ внутри баков автомобиля;

— газообразных веществ групп А и О при давлении не больше 2 бар и t=20 C;

— газообразных веществ в установках автомашины;

— горючего в баках не больше 15ОО л. на один автотранспорт;\

на один автотранспорт;\

— горючего в баках транспортируемых машин и агрегатов;

Однако, следует не забывать, что существут ряд опасных веществ, каковые были исключены из перечня ДОПОГ.

ДОПОГ 2021 скачать

Том 1

Том 2

ДОПОГ 2019 2020 скачать

ДОПОГ 2019 2020 скачать

Том 1

Том 2

ДОПОГ 2017 скачать бесплатно word

Том 1

Том 2

Какие нормативы регулируют транспортировку опасных грузов?

Что такое ДОПОГ?Многие организации и предприниматели сталкиваются с необходимостью транспортировки небезопасных веществ как внутри России, так и за ее пределами. В таких случаях наилучшим решением будет обратиться в компанию, специализация которой – перевозка опасных грузов (международная и внутрироссийская) тентованными автомобилями, рефрижераторами, контейнеровозами и цистернами. Наша компания имеет все необходимые для транспортировки опасных грузов разрешения и свидетельства, оформляемые согласно требованиям ДОПОГ (ADR).

Наша компания имеет все необходимые для транспортировки опасных грузов разрешения и свидетельства, оформляемые согласно требованиям ДОПОГ (ADR).

В 1957 году в Женеве было заключено европейское соглашение о международных нормативах, регулирующих транспортировку веществ повышенной опасности. Его положения разрабатывались по инициативе ООН. Французское наименование этого договора обозначается общепринятым сокращением «ADR». Российская аббревиатура «ДОПОГ» расшифровывается как «дорожная перевозка опасных грузов». Таковыми считаются те транспортируемые вещества, которые вследствие разгерметизации тары (упаковки), пролития или высыпания, дорожной аварии способны нанести ущерб здоровью людей или окружающей среде.

Список опасных веществ, утвержденный комиссией ООН, разбит на категории и в настоящее время включает в себя более 3000 наименований, каждому из которых соответствует четырехзначный идентификационный номер. В соглашении ADR обозначено девять классов опасности транспортируемых веществ, среди которых самовоспламеняющиеся, взрывчатые, газообразные, токсичные, окисляющие, радиоактивные, коррозирующие, пероксидные и инфекционные.

В соглашении ADR обозначено девять классов опасности транспортируемых веществ, среди которых самовоспламеняющиеся, взрывчатые, газообразные, токсичные, окисляющие, радиоактивные, коррозирующие, пероксидные и инфекционные.

Российская Федерация присоединилась к ADR (ДОПОГ) в 1994 году. На сегодняшний день это соглашение действует во всех государствах Евросоюза, а также в Марокко, Казахстане и Азербайджане. Стоит заметить, что любая страна, являющаяся членом ООН, имеет право устанавливать собственные нормативы перевозки небезопасных грузов, не противоречащие международным.

При перевозке опасного вещества необходимо иметь накладную, оформленную согласно требованиям ADR (ДОПОГ ). В ней указываются идентификационный номер вещества, полное наименование груза, класс его опасности, количество, вес, форма упаковки и другие сведения. Водители должны обладать свидетельствами ДОПОГ международного образца об их подготовке. Данный документ, выдаваемый в России, признан во всех государствах, подписавших соглашение ADR. Чтобы его получить, нужно пройти образовательный курс по программе, которая была утверждена Министерством транспорта РФ. Также необходимо иметь специальное разрешение, позволяющее осуществлять перевозку грузов, которые обладают повышенной опасностью. Для некоторых категорий транспортных средств требуется получить свидетельство о допуске ТС к соответствующим перевозкам.

Чтобы его получить, нужно пройти образовательный курс по программе, которая была утверждена Министерством транспорта РФ. Также необходимо иметь специальное разрешение, позволяющее осуществлять перевозку грузов, которые обладают повышенной опасностью. Для некоторых категорий транспортных средств требуется получить свидетельство о допуске ТС к соответствующим перевозкам.

УКК ЖКХ. Курсы «Водитель по перевозке опасных грузов». ДОПОГ

Перевозка опасных грузов по автомобильным дорогам на территории РФ, СНГ и стран Европы регулируется правилами Европейского соглашения о международной перевозке опасных грузов (ДОПОГ). По территории РФ перевозка опасных грузов также регулируется Правилами перевозки грузов автомобильным транспортом, утверждёнными Постановлением Правительства РФ от 15.04.2011г. № 272.Аббревиатура ДОПОГ расшифровывается как Дорожная Перевозка Опасных Грузов.

Основной целью ДОПОГ является приведение перевозки опасных грузов к единому мировому стандарту. Это позволит беспрепятственно осуществлять перевозку опасных веществ, материалов и изделий, через страны, являющиеся участниками договора.

Это позволит беспрепятственно осуществлять перевозку опасных веществ, материалов и изделий, через страны, являющиеся участниками договора.

К опасным грузам относят все материалы, изделия, вещества, которые при перевозке могут нанести какой-либо ущерб здоровью людей и животных, а также отрицательно повлиять на окружающую среду. Согласно ДОПОГ все опасные грузы, в зависимости от их химических и физических свойств, а также от уровня вреда, который они могут нанести, подразделяются на 9 классов опасных грузов. Для систематизации и регламентирования перевозок опасных грузов в ДОПОГ определена классификация таких грузов.

Базовое обучение по перевозке опасных грузов обязан пройти каждый водитель, связанный с перевозкой таких грузов. По окончании обучения слушателям выдается свидетельство ДОПОГ установленного образца. Срок действия свидетельства — 5 лет. Для получения свидетельства на перевозку опасных веществ первого и седьмого классов, а также перевозку в цистернах, необходимо пройти дополнительно обучение по данным направлениям.

По окончании срока действия свидетельства, водитель по перевозке опасных грузов, обязан заново пройти обучение и сдать экзамены, после чего ему выдадут новое свидетельство ДОПОГ на водителя.

Перевозка опасного груза автомобильным транспортом без свидетельства ДОПОГ на водителя влечет за собой серьёзный штраф или лишение прав.

Документы необходимые для зачисления на курс:

По вопросам обучения и формирования групп звонить по номеру: + 7 978 255 01 17; + 7 978 868 97 43; (3652) 78 80 82 Ольга СтаниславовнаДОПОГ 2017 (Том 1)

ДОПОГ 2017 (Том 2)

ДОПОГ (проект поправок)

ДОПОГ (дополнения к изменениям)

Правила перевозки грузов автомобильным транспортом

Рустехэксперт: ДОПОГ

ДОПОГ — это аббревиатура, обозначающая перевозку опасных грузов в соответствии международными правилами. ДОПОГ регламентируется Европейским соглашением о международной перевозке опасных грузов, и расшифровывается как «Дорожная Перевозка Опасных Грузов». Эти требования распространяются не только на водителей — они распространяются на конструкцию автомобилей и маркировку грузов. Обучение комплексу ДОПОГ требуется всем водителям, сталкивающимся с перевозкой опасных грузов.

Эти требования распространяются не только на водителей — они распространяются на конструкцию автомобилей и маркировку грузов. Обучение комплексу ДОПОГ требуется всем водителям, сталкивающимся с перевозкой опасных грузов.ДОПОГ

Опасный груз — ДОПОГ

Для перевозки ряда опасных грузов, водители должны пройти обучение по перевозке опасных грузов и получить соответствующее удостоверение.Перевозка опасных грузов регламентируется рядом международным и государственным законодательством стран-участниц. В России это:

- Европейское соглашение о международной дорожной перевозке

- Постановление Правительства РФ № 272 от 15.04.2011 г. «Об утверждении Правил перевозок грузов автомобильным транспортом»

- Приказ Минтранса РФ № 287 от 28.09.2015 «Об утверждении профессиональных и квалификационных требований к работникам юридических лиц и индивидуальных предпринимателей, осуществляющих перевозки автомобильным транспортом и городским наземным электрическим транспортом

-

Приказ Минтранса РФ № 273 от 21.

09. 2016 «Об утверждении типовых программ профессионального обучения по программам повышения квалификации водителей, осуществляющих перевозки опасных грузов в соответствии с Европейским соглашением о международной дорожной перевозке опасных грузов

09. 2016 «Об утверждении типовых программ профессионального обучения по программам повышения квалификации водителей, осуществляющих перевозки опасных грузов в соответствии с Европейским соглашением о международной дорожной перевозке опасных грузов

ДОПОГ

Классификация опасных грузов по ДОПОГ

- Класс 1 Взрывчатые вещества и изделия (грузы, способные к массовой детонации, разбрасыванию осколков, образованию взрывной волны, яркой вспышки, интенсивного пожара)

- Класс 2 Газы (подразделяются на легковоспламеняющиеся, нетоксичные, невоспламеняющиеся, токсичные)

- Класс 3 Легковоспламеняющиеся жидкости

- Класс 4 Легковоспламеняющиеся вещества и материалы (к ним относятся легковоспламеняющиеся твердые вещества, полимеризирующиеся вещества, самореактивные вещества и твердые десенсибилизированные взрывчатые вещества)

- Класс 5 Окисляющие вещества (веещества, выделяющие кислород; органические пероксиды)

- Класс 6 Ядовитые и инфекционные вещества (представляющие опасность для окружающей среды, способные вызвать заболевания людей и животных)

- Класс 7 Радиоактивные материалы

- Класс 8 Коррозионные вещества

- Класс 9 Прочие опасные вещества и изделия (несущие риск ожогов, пожара, взрыва, представляющие опасность для окружающей среды и не относящиеся к другим классам опасности)

ДОПОГ

Кому понадобится обучение ДОПОГ?

Россия ратифицировала Европейское соглашение о международной дорожной перевозке, поэтому для транспортировки указанных выше типов грузов, водителю потребуется удостоверение ДОПОГ. Для этого потребуется пройти обучение. Для зачисления в учебную группы нужны:

Для этого потребуется пройти обучение. Для зачисления в учебную группы нужны:- копия паспорта (страница с фотографией и регистрацией) — для дальнейшего направления обучающегося в территориальные УГАДН

- копия водительского удостоверения (с двух сторон) для подтверждения стажа соответствующей категории

ДОПОГ

Базовый курс ДОПОГ и специализированные курсы

| Программы обучения, утвержденные Минтрансом рф |

Количество академических часов |

Стаж и категория водительских прав |

||

| Первичное | Вторичное | |||

| Базовый курс |

28 |

16 |

К обучению допускаются водители, имеющие национальное водительское удостоверение соответствующей категории и стаж работы в качестве водителя транспортного средства указанной категории не менее трех лет (п. К управлению транспортными средствами, перевозящим опасные грузы, допускаются водители, имеющие непрерывный стаж работы в качестве водителя транспортного средства соответствующей категории не менее одного года и не подвергавшиеся в течение последнего года административному наказанию в виде лишения права управления транспортным средством либо административного ареста за совершение административного правонарушения в области дорожного движения(п. 9.4. Приказа № 287 от 28.09.2015г. Министерства транспорта РФ). |

|

| Специализированный курс по перевозке в цистернах |

16 |

8 |

||

| Специализированный курс по перевозке веществ и изделий класса 1 | 12 | 6 | ||

| Специализированный курс по перевозке радиоактивных материалов класса 7 | 12 | 6 | ||

| ИТОГО: | 68 | 36 | ||

ДОПОГ

Экзамен ДОПОГ

Мы проводим обучение на специализированном учебном портале, на котором собраны все необходимые учебные материалы (включая все актуальные законодательные акты). На портале предусмотрена возможность проверки знаний с помощью экзаменационных тестов, которые Вы можете проходить неограниченное количество раз.

На портале предусмотрена возможность проверки знаний с помощью экзаменационных тестов, которые Вы можете проходить неограниченное количество раз.

После успешной сдачи квалификационного экзамена в нашем учебном центре, Вы получите свидетельство о прохождении курсов. После выдачи свидетельства, Вам потребуется сдать экзамен в территориальном отделении УГАДН (по месту Вашего жительства, пребывания или обучения), после чего Вы получите свидетельство ДОПОГ международного образца. В удостоверении будут указаны Ваши данные, гражданство, время действия свидетельства, и вид опасного груза, разрешенного к перевозке.

Повторное обучение правилам перевозки опасных грузов проводится не реже одного раза в пять лет.

Если у Вас остались какие-либо вопросы — свяжитесь с нами, и мы с удовольствием на них ответим.

ДОПОГ опасные грузы 2018

Как оформить свидетельство ДОПОГ в 2018 году?

ДОПОГ — это аббревиатура, которая расшифровывается как «дорожная перевозка опасных грузов».

«Европейское соглашение о международной дорожной перевозке опасных грузов», оно же ДОПОГ/ADR было принято в 1957 году в Женеве (Швейцария). Его цель состоит в установке правил по транспортировке опасных грузов на территории всех стран Европы с помощью специального ТС.

В РФ такие грузы перевозятся в соответствии с правилами перевозки опасных грузов автотранспортом. ДОПОГ необходим компаниям, которые работают с опасными грузами, их перевозкой (транспортировкой) и хранением, а также производством и утилизацией веществ, вредных для жизни и здоровья человека, а также окружающей среды.

Получение свидетельства, отнюдь, не простая процедура, часто этот процесс может затянуться до нескольких месяцев.

При перевозке опасных грузов ДОПОГ регулирует следующее:

- Подтверждает, что емкости рекомендованы для перевозки

- Регулирует маркировку тары

- Регулирует требования к ТС, которое будет перевозить опасный груз.

Скачать ДОПОГ Том 1

Скачать ДОПОГ Том 2

В ДОПОГ выделяют девять классов опасных грузов. Зная класс опасного груза можно быстро определить правильную тару для его перевозки (и маркировку), провести необходимые тесты, оформить документы, провести инструктаж экипажа.

Зная класс опасного груза можно быстро определить правильную тару для его перевозки (и маркировку), провести необходимые тесты, оформить документы, провести инструктаж экипажа.

Свидетельство ДОПОГ подтверждает подготовку водителя к перевозке опасных грузов. Чтобы получить свидетельство водитель должен пройти специальное обучение и сдать экзамены. В случае успешной сдачи водителю выдается свидетельство о допуске к перевозке опасных грузов — ДОПОГ международного образца. Специалистам же, которые отвечают за транспортировку, сопровождают груз и пр. выдаются удостоверения в произвольной форме.

Программа подготовки включает в себя следующие разделы:

- Общий курс

- Специальный курс по 1-му классу

- Специальный курс по 7-му классу

- Транспортировка в цистернах (основной курс)

- Опасный груз 2-го класса в цистернах (дополнительный курс)

- Опасный груз 3-го класса в цистернах (дополнительный курс)

- Опасный груз 5, 6, 7 и 8 классов в цистернах (дополнительный курс)

Длительность обучения — 4 дня, экзамен сдается на 5-й день.

В свидетельстве ДОПОГ открываются только те классы, которые были изучены, остальные вычеркиваются. В свидетельстве ДОПОГ водителя есть две графы: «в цистерне» и «кроме цистерн»

Свидетельство действительно 5 лет!

Основные изменения в ДОПОГ 2018:

- Новый участник Европейского соглашения о дорожной перевозке опасных грузов — Грузия.

- К опасным грузом теперь причисляются ТС, которые перевозят в баках топливо или же находящимся в их баллонах газами.

- Также изменения коснулись положений о перевозке различного рода топлива в топливных баках.

- Изменен порядок приема и сдачи экзаменов, исключающий подлог.

- Поменялись требования к маркировке, в частности для упаковок с литиевыми батареями.

Оформление разрешения ДОПОГ на перевозку опасных грузов:

Свидетельство оформляется в течение одного рабочего дня, срок исчисляется с момента приема и регистрации заявления и необходимых документов.

Перечень документов, необходимых для получения разрешения:

- Заявление

- Паспорт гражданина РФ или другой документ, удостоверяющий личность

За оформление разрешения ДОПОГ деньги не взимаются, государственная пошлина и иная плата отсутствуют, т.е получение и продление свидетельства абсолютно бесплатно.

Максимальный срок действия разрешения — 6 месяцев (полгода). Размер штрафов за отсутствие разрешения регулируется статьей 12.212 КоАП.

Порядок оформления:

Обращение в ГИБДД для подачи документов à Предоставление автомобиля на осмотр àВыдача свидетельства о допуске к перевозке опасных грузов

Если автовладелец ранее уже получал разрешение, то во второй раз ему достаточно лишь продлить его.

Обучение перевозке опасных грузов : Автошкола в Ижевске «Формула»

Настоящая Политика конфиденциальности регулирует порядок обработки и использования персональных и иных данных сотрудником ООО «Формула» (сайт: https://formula18.ru), ответственным за Персональные данные пользователей, далее — Оператор.Передавая Оператору персональные и иные данные посредством Сайта, Пользователь подтверждает свое согласие на использование указанных данных на условиях, изложенных в настоящей Политике конфиденциальности.

Если Пользователь не согласен с условиями настоящей Политики конфиденциальности, он обязан прекратить использование Сайта.

Безусловным акцептом настоящей Политики конфиденциальности является начало использования Сайта Пользователем.

1. ТЕРМИНЫ.

1.1. Сайт — сайт, расположенный в сети Интернет по адресу: https://formula18.ru.

Все исключительные права на Сайт и его отдельные элементы (включая программное обеспечение, дизайн) принадлежат ООО «Формула» в полном объеме. Передача исключительных прав Пользователю не является предметом настоящей Политики конфиденциальности.

1.2. Пользователь — лицо использующее Сайт.

1.3. Законодательство — действующее законодательство Российской Федерации.

1.4. Персональные данные — персональные данные Пользователя, которые Пользователь предоставляет о себе самостоятельно при отправлении заявки или в процессе использования функционала Сайта.

1.5. Данные — иные данные о Пользователе (не входящие в понятие Персональных данных).

1.6. Отправление заявки — заполнение Пользователем Регистрационной формы, расположенной на Сайте, путем указания необходимых сведений и отправка их Оператору.

1.7. Регистрационная форма — форма, расположенная на Сайте, которую Пользователь должен заполнить для отправления заявки.

1.8. Услуга(и) — услуги, предоставляемые ООО «Формула» на основании Оферты.

2. СБОР И ОБРАБОТКА ПЕРСОНАЛЬНЫХ ДАННЫХ.

2.1. Оператор собирает и хранит только те Персональные данные, которые необходимы для оказания Услуг Оператором и взаимодействия с Пользователем.

2.2. Персональные данные могут использоваться в следующих целях:

2.2.1. Оказание Услуг Пользователю, а также для информационно-консультационных целей;

2.2.2. Идентификация Пользователя;

2.2.3. Взаимодействие с Пользователем;

2.2.4. Оповещение Пользователя о предстоящих акциях и других мероприятиях;

2.2.5. Проведение статистических и иных исследований;

2.2.6. Обработка платежей Пользователя;

2.2.7. Мониторинг операций Пользователя в целях предотвращения мошенничества, противоправных ставок, отмывания денег.

2.3. Оператор в том числе обрабатывает следующие данные:

2.3.1. Фамилия, имя и отчество;

2.3.2. Адрес электронной почты;

2.3.3. Номер мобильного телефона.

2.4. Пользователю запрещается указывать на Сайте персональные данные третьих лиц.

3. ПОРЯДОК ОБРАБОТКИ ПЕРСОНАЛЬНЫХ И ИНЫХ ДАННЫХ.

3.1. Оператор обязуется использовать Персональные данные в соответствии с Федеральным Законом «О персональных данных» № 152-ФЗ от 27 июля 2006 г. и внутренними документами Оператора.

3.2. Пользователь, отправляя свои персональные данные и (или) иную информацию, дает свое согласие на обработку и использование Оператором предоставленной им информации и (или) его персональных данных с целью осуществления по указанному Пользователем контактному телефону и (или) контактному электронному адресу информационной рассылки (об услугах Оператора, вносимых изменениях, проводимых акциях и т.п. мероприятиях) бессрочно, до получения Оператором письменного уведомления по электронной почте об отказе от получения рассылок. Пользователь также дает свое согласие на передачу, в целях осуществления действий, предусмотренных настоящим пунктом, Оператором предоставленной им информации и (или) его персональных данных третьим лицам при наличии надлежаще заключенного между Оператором и такими третьими лицами договора.

3.2. В отношении Персональных данных и иных Данных Пользователя сохраняется их конфиденциальность, кроме случаев, когда указанные данные являются общедоступными.

3.3. Оператор имеет право хранить Персональные данные и Данные на серверах вне территории Российской Федерации.

3.4. Оператор имеет право передавать Персональные данные и Данные Пользователя без согласия Пользователя следующим лицам:

3.4.1. Государственным органам, в том числе органам дознания и следствия, и органам местного самоуправления по их мотивированному запросу;

3.4.2. Партнерам Оператора;

3.4.3. В иных случаях, прямо предусмотренных действующим законодательством РФ.

3.5. Оператор имеет право передавать Персональные данные и Данные третьим лицам, не указанным в п. 3.4. настоящей Политики конфиденциальности, в следующих случаях:

3.5.1. Пользователь выразил свое согласие на такие действия;

3.5.2. Передача необходима в рамках использования Пользователем Сайта или оказания Услуг Пользователю;

3.5.3. Передача происходит в рамках продажи или иной передачи бизнеса (полностью или в части), при этом к приобретателю переходят все обязательства по соблюдению условий настоящей Политики.

3.6. Оператор осуществляет автоматизированную и неавтоматизированную обработку Персональных данных и Данных.

4. ИЗМЕНЕНИЕ ПЕРСОНАЛЬНЫХ ДАННЫХ.

4.1. Пользователь гарантирует, что все Персональные данные являются актуальными и не относятся к третьим лицам.

4.2. Пользователь может в любой момент изменить (обновить, дополнить) Персональные данные путем направления письменного заявления Оператору.

4.3. Пользователь в любой момент имеет право удалить свои Персональные данные, для этого ему достаточно отправить электронное письмо с соответствующим заявлением на Email: [email protected]. Данные будут удалены со всех электронных и физических носителей в течение 3 (трех) рабочих дней.

5. ЗАЩИТА ПЕРСОНАЛЬНЫХ ДАННЫХ.

5.1. Оператор осуществляет надлежащую защиту Персональных и иных данных в соответствии с Законодательством и принимает необходимые и достаточные организационные и технические меры для защиты Персональных данных.

5.2. Применяемые меры защиты в том числе позволяют защитить Персональные данные от неправомерного или случайного доступа, уничтожения, изменения, блокирования, копирования, распространения, а также от иных неправомерных действий с ними третьих лиц.

6. ПЕРСОНАЛЬНЫЕ ДАННЫЕ ТРЕТЬИХ, ЛИЦ ИСПОЛЬЗУЕМЫЕ ПОЛЬЗОВАТЕЛЯМИ.

6.1. Используя Сайт Пользователь имеет право заносить данные третьих лиц для последующего их использования.

6.2. Пользователь обязуется получить согласие субъекта персональных данных на использование посредством Сайта.

6.3. Оператор не использует персональные данные третьих лиц занесенные Пользователем.

6.4. Оператор обязуется предпринять необходимые меры для обеспечения сохранности персональных данных третьих лиц, занесенных Пользователем.

7. ИНЫЕ ПОЛОЖЕНИЯ.

7.1. К настоящей Политике конфиденциальности и отношениям между Пользователем и Оператором, возникающим в связи с применением Политики конфиденциальности, подлежит применению право Российской Федерации.

7.2. Все возможные споры, вытекающие из настоящего Соглашения, подлежат разрешению в соответствии с действующим законодательством по месту регистрации Оператора. Перед обращением в суд Пользователь должен соблюсти обязательный досудебный порядок и направить Оператору соответствующую претензию в письменном виде. Срок ответа на претензию составляет 7 (семь) рабочих дней.

7.3. Если по тем или иным причинам одно или несколько положений Политики конфиденциальности будут признаны недействительными или не имеющими юридической силы, это не оказывает влияния на действительность или применимость остальных положений Политики конфиденциальности.

7.4. Оператор имеет право в любой момент изменять Политику конфиденциальности, полностью или частично, в одностороннем порядке, без предварительного согласования с Пользователем. Все изменения вступают в силу на следующий день после размещения на Сайте.

7.5. Пользователь обязуется самостоятельно следить за изменениями Политики конфиденциальности путем ознакомления с актуальной редакцией.

8. КОНТАКТНАЯ ИНФОРМАЦИЯ ОПЕРАТОРА.

8.1. Контактный Email: [email protected].

Что такое расшифровать? — Определение с сайта WhatIs.com

ОтВсе три термина — дешифровать, дешифровать и декодировать — означают преобразование зашифрованного текста в исходный незашифрованный открытый текст. Расшифровать на самом деле является общим термином, охватывающим оба других термина, что означает просто расшифровать сообщение. Корневой префикс crypto происходит от греческого kryptos , что означает скрытый или секретный .

Хотя decipher и decode часто используются взаимозаменяемо, в самом строгом смысле между ними можно провести различие.Оба термина относятся к системе шифрования, в которой данные сообщения заменяются другими данными, чтобы сделать их нечитаемыми. Решающее различие между decipher и decode заключается в уровне используемой замены: в некоторых контекстах безопасности сообщение, зашифрованное с помощью шифра, работает с заменой на уровне букв; to дешифровать означает расшифровать сообщение, которое использует подстановку на уровне букв. По некоторым данным, Юлий Цезарь разработал шифр для шифрования сообщений, чтобы их можно было отправлять, не опасаясь, что посланник его предаст.Цезарь заменил каждую букву в своем сообщении одной на три позиции впереди в алфавите, так что, например, «A» превратилось в «D», «C» превратилось в «F» и так далее. Только тот, кто владеет правилом (или ключом) шифрования Цезаря, может прочитать сообщение, выполнив противоположную операцию: замените каждую букву на одну из трех позиций перед в алфавите. Зашифрованное сообщение Цезаря является примером зашифрованного текста, а незашифрованное сообщение — примером открытого текста; математическая формула (сдвиг на 3), используемая для шифрования и дешифрования, является простым примером алгоритма.

В контекстах, где делается различие между расшифровкой и декодированием, декодировать означает расшифровывать сообщение, в котором текст преобразован путем подстановки слов или фраз, поскольку в этом контексте закодированные сообщения зашифровываются на уровне слов или фразы.

Последний раз обновлялся в сентябре 2005 г.

Продолжить чтение о расшифровке Dig Deeper on Disk и средства шифрования файловОпределение дешифратора Merriam-Webster

de · ci · pher | \ dē-ˈsī-fər \расшифрован; расшифровка; расшифровывает

переходный глагол

2 устаревший : изображать с именем ее величества, расшифрованным золотыми буквами — Джонатан Свифт3а : , чтобы разобрать смысл, несмотря на нечеткость или неясность пытаясь расшифровать ее почерк

б : для интерпретации значения расшифровать стихотворение

определение дешифра по The Free Dictionary

«Африка, наконец, собирается раскрыть тайну своего бескрайнего одиночества; современный Эдип должен дать нам ключ к той загадке, которую ученые шестидесяти веков не смогли разгадать.В другие дни поиск источников Нила — fontes Nili quoerere — считался безумным занятием, химерой, которая не могла быть реализована. Я расшифровывал звук, который кокни представлял бы зерром, а француз — seu, а затем с жаром напиши, что это означает. Несомненно, это безопасно, потому что никто, кроме нас, не может его расшифровать; но всегда ли мы сможем его расшифровать — или, я должен сказать, будет ли она? » Расскажите об одной стране, а может быть, это был всего лишь город, которым правил этот великий золотой идол Китцель.Упражнение Генри, и очки на носу, я попытался расшифровать на ее лице ее чувства по поводу упущения. Наконец, однако, прикоснувшись к потайной пружине, внутреннее отделение откроется — появится рулон бумаги — вы схватите его. — в нем много листов рукописи — вы спешите с драгоценным сокровищем в свою комнату, но едва ли вы смогли расшифровать: «О! Случайное любопытство побудило меня расшифровать их, но то, что я прочитал, не имело непосредственного значения для моего Шампольон расшифровал сморщенные гранитные иероглифы.Левая рука медленно и мучительно спотыкалась о бумагу, и мы с огромными трудностями расшифровали каракули. Он написал еще много, но, как уже было сказано, эти три стиха были всем, что можно было просто и идеально расшифровать. Таким образом, вздыхая и призывая лесных фавнов и сатиров, нимф ручьев и Эхо, влажное и печальное, чтобы ответить, утешить и услышать его, а также в поисках трав, чтобы поддержать его. , он провел свое время до возвращения Санчо; и если бы это было отложено на три недели, а это было три дня, Рыцарь Скорбного Лица имел бы такое измененное лицо, что мать, которая его родила, не узнала бы его: и здесь будет хорошо оставить его, завернутый вздохами и стихами, чтобы рассказать, как Санчо Панса справился со своей миссией.Однако мое зрение было тогда, пожалуй, самым разумным во мне, и за короткое время я расшифровал достаточно, чтобы правильно (как оказалось) догадываться в целом: — А если учесть разнообразие рук, а также плохих рук, которые должны быть расшифрованы, это увеличивает чудо ».8 древних систем письма, которые еще не были расшифрованы

Цивилизация долины Инда была одной из самых развитых в мире на протяжении более 500 лет, с 2600 г. до н. Э. По 1900 г. до н. Э. На территории в 250 000 квадратных миль территории нынешнего Пакистана и северо-западной Индии располагалось более тысячи поселений.В нем было несколько больших, хорошо спланированных городов, таких как Мохенджо-Даро, обычная иконография — и сценарий, который никто не мог понять.

На сайте Nature Эндрю Робинсон рассматривает причины, по которым сценарий долины Инда так трудно взломать, и подробно описывает некоторые недавние попытки его расшифровать. Поскольку мы ничего не знаем о базовом языке и не существует многоязычного Розеттского камня, ученые проанализировали его структуру на предмет подсказок и сравнили с другими сценариями.Большинство индологов думают, что это «лого-слоговое» письмо, подобное шумерской клинописи или глифам майя. Но они расходятся во мнениях относительно того, был ли это разговорный язык или полная система письма; некоторые считают, что он представляет собой лишь часть индского языка, пишет Робинсон.

Одна команда создала первый общедоступный электронный корпус текстов по Инд. Другой, возглавляемый ученым-компьютерщиком Раджешем Рао, проанализировал случайность в последовательностях сценария. Их результаты показали, что она больше всего похожа на шумерскую клинопись, что предполагает, что она может представлять язык.Прочтите полную статью для получения более подробной информации.

Надписи долины Инда — далеко не единственные, которые остаются загадочными. Вот восемь других, которые вы можете попробовать расшифровать.

1. Линейное письмо A

В 1893 году британский археолог сэр Артур Эванс купил несколько древних камней с загадочными надписями на блошином рынке в Афинах. Во время более поздней поездки на раскопки в Кноссе на острове Крит он узнал один из символов на своих камнях и начал изучение гравированных табличек, обнаруженных в различных местах на острове.Он открыл две разные системы, которые назвал линейным письмом A и линейным письмом B. В то время как линейное письмо B было расшифровано в начале 1950-х годов (оказалось, что оно представляет собой раннюю форму греческого письма), линейное письмо A, приведенное выше, до сих пор не расшифровано.

2. Критские иероглифы

Раскопки на Крите также выявили третий тип письменности с символами, которые выглядели более похожими на рисунки, чем символы линейного письма. Некоторые из этих символов похожи на элементы линейного письма A.Предполагается, что иероглифический шрифт превратился в линейное письмо А, хотя обе системы использовались в течение одного и того же периода времени.

3. Надпись Вади-эль-Хол

В 1990-х годах пара археологов из Йельского университета обнаружила покрытую граффити скальную стену в Вади-эль-Холе (Ущелье Ужаса) в Египте. Большинство надписей были в системах, которые они могли распознать, но одна из них была незнакомой. Это похоже на ранний переход от иероглифической системы к алфавитной, но еще не расшифрован.

4. Ситовская надпись

В 1928 году группа дровосеков нашла отметины, высеченные на скале болгарской скалы. Они думали, что знаки указывают на спрятанное сокровище, но ничего не нашли. Слухи разошлись, и вскоре некоторые археологи приглянулись. Позже руководитель экспедиции был казнен за то, что был секретным агентом Советов в Болгарии. Одним из доказательств, использованных против него, было странное закодированное сообщение, которое он отправил в Киев — фактически копию надписи на скале, которую он отправил своим коллегам для научных исследований.Непонятно, на каком языке изображена надпись. Фракийский, кельтский, сармато-аланский и славянский языки — вот лишь некоторые из возможностей, о которых говорят ученые. Другое предположение состоит в том, что это просто естественная горная порода.

5. Ольмекская письменность

Ольмеки были древней мексиканской цивилизацией, наиболее известной своими статуями, которые они оставили после себя: так называемыми «колоссальными головами». В 1999 году их система письма была раскрыта, когда дорожные строители раскопали каменную табличку с письменами.На планшете 62 символа; некоторые выглядят как кукуруза или жучки, а некоторые более абстрактны. Он был датирован 900 годом до нашей эры, что делает его старейшим образцом письменности в Западном полушарии.

6. Сингапурский камень

Когда-то в устье реки Сингапур находилась гигантская гравированная плита из песчаника. Он находился там около 700 лет, когда в 1819 году рабочие обнаружили его, вырубая деревья в джунглях. Несколько ученых успели взглянуть на него, прежде чем он был разнесен на куски, чтобы освободить место для форта для защиты британских поселений.Части, которые не попали в реку, в конечном итоге были использованы для дорожного гравия, хотя некоторые фрагменты были сохранены. Сценарий не был расшифрован, но высказывались различные предположения о том, какой язык он может представлять: древний цейлонский, тамильский, кави, старояванский и санскрит.

7. Ронгоронго

Когда миссионеры прибыли на остров Пасхи в 1860-х годах, они нашли деревянные таблички, на которых были вырезаны символы. Они спросили уроженцев Рапануи, что означают надписи, и им ответили, что больше никто не знает, поскольку перуанцы убили всех мудрецов.Рапануи использовали таблетки в качестве дров или рыболовных катушек, и к концу века почти все они исчезли. Ронгоронго написано в чередующихся направлениях; вы читаете строку слева направо, затем поворачиваете планшет на 180 градусов и читаете следующую строку.

8. Протоэламит

Эта древняя система письма использовалась более 5000 лет назад на территории современного Ирана. Написанный справа налево, сценарий не похож ни на какие другие древние сценарии; В то время как протоэламцы, похоже, позаимствовали идею письменного языка у своих месопотамских современников, они, очевидно, изобрели свои собственные символы — и не позаботились о том, чтобы отслеживать их организованным образом, — эксперт по протоэламским языкам и ученый из Оксфордского университета. Джейкоб Даль рассказал BBC в 2012 году.Примерно в то же время он и его оксфордские коллеги обратились к общественности за помощью в расшифровке протоэламитов. Они выпустили высококачественные изображения глиняных табличек, покрытых протоэламитом, надеясь, что краудсорсинг сможет их расшифровать. Сейчас в сотрудничестве с несколькими учреждениями, проект продолжается.

Расшифровка: азарт жизни

Кредит: Ф.Уэббер / NIST

Когда 35 лет назад я поступил в аспирантуру, чтобы получить степень магистра, я не мог предсказать, куда меня приведет изучение математики. Я просто думал, что стану профессором математики.

До того, как цифровые коммуникации, Интернет и персональные компьютеры стали частью нашей повседневной жизни, криптография — область, которой я посвятил свою карьеру — действительно использовалась только военными, дипломатами и шпионами. Для широкой публики это было не чем иным, как областью теоретических исследований.Для меня именно математика — абстрактная алгебра, булевы функции и теория чисел — сделала криптографию интересной.

Красивая математика

В течение долгого времени единственным способом шифрования радиосигналов было использование так называемого «потокового шифра», названного так потому, что он шифрует каждый бит информации по мере ее прохождения. Мои исследования в аспирантуре в основном были сосредоточены на создании хороших потоков ключей — псевдослучайных битовых строк, которые используются для побитового шифрования сообщений.Проверка хорошего ключевого потока заключается в том, остается ли он безопасным, даже если часть ключевого потока раскрыта.

Математики вроде меня любят использовать булевы функции и абстрактную алгебру для анализа свойств безопасности потокового шифра.

Конечно, мне были представлены и другие идеи. Я узнал об алгоритме шифрования данных (DES), который был первым криптографическим алгоритмом, ставшим Федеральным стандартом обработки информации (FIPS). Именно через DES я впервые услышал об организации под названием NIST, которая опубликовала DES.DES — это блочный шифр с размером ключа 56 бит, что означает, что если вы выполните исчерпывающий поиск, на поиск ключа потребуется около 2 56 операций, или 2, умноженных на себя 56 раз, огромное количество. Это было в начале 1980-х, и в то время выполнение 2 56 операций за разумный промежуток времени было невыполнимой задачей даже для самых продвинутых компьютеров.

Но это продолжалось недолго. Достижения в области вычислительной техники и криптоанализа в конечном итоге сделали DES уязвимым для атак.В конце концов, в 2000 году DES был заменен гораздо более сильным блочным шифром под названием Rijndael, который NIST опубликовал как Advanced Encryption Standard (AES) в 2001 году.

Конечно, это произошло после того, как я закончил учебу.

Потоковый и блочный шифры сталкиваются с одним и тем же препятствием на пути их широкого применения: взаимодействующие стороны должны совместно использовать секретный ключ для шифрования и дешифрования сообщения. Но получить этот ключ в нужные руки, и только в нужные руки, было большой проблемой, потому что нужен либо оператор связи, либо секретный канал, оба из которых могут быть скомпрометированы.Криптография с открытым ключом, изобретенная в 1970-х годах, решает проблему распределения ключей с помощью пары ключей: открытого и закрытого ключей. Открытый ключ доступен каждому, но закрытый ключ является секретным. Отправитель использует открытый ключ получателя для шифрования сообщения, а получатель использует свой закрытый ключ для расшифровки сообщения. Секретный канал не требуется.

Однако, пока все это происходило, я преподавал математику в университете. Мне нравилось изучать эти криптографические системы, но я не особо задумывался об их применении в жизни людей… пока.

Криптография в реальном мире

Вот я на конференции по криптографии Eurocrypt’94 в Перудже, Италия, когда я учился в аспирантуре. На конференцию у меня были приняты две статьи, что было необычным подвигом для аспиранта. Я был этому очень доволен.

Для меня возможность получить докторскую степень. степень в Орхусском университете в Дании открыла волшебную дверь. Работа с этой известной исследовательской группой по криптографии расширила мои взгляды и вдохновила меня на изучение многих новых областей исследований.Одним из них было «доказательство с нулевым разглашением», способ доказать истинность утверждения без фактического раскрытия какой-либо информации проверяющему. Доказательство с нулевым разглашением оказалось важным для многих современных криптографических схем.

Это было примерно в то же время, когда банкам стали доступны некоторые из первых наборов программного обеспечения для криптографии. Фактически, мой доктор философии. supervisor основал компанию по разработке программного обеспечения для криптографии для подобных приложений. Я не смог принять участие, потому что был иностранным студентом, но я знал, что криптографические методы сохранения конфиденциальности для таких вещей, как электронные деньги и голосование, которые я изучал, предоставят мне аналогичные возможности в будущем.

После получения степени доктора философии моей первой работой в отрасли была компания из Кремниевой долины, занимающаяся разработкой устройств аппаратного шифрования с использованием криптографии с открытым ключом. Как корпоративный криптограф, я принимал участие во многих важных решениях и участвовал в разработке первых нескольких криптографических стандартов, включая X9, стандарты Американской банковской ассоциации и IEEE P1363.

Шифрование развязано

В 1990-х годах Интернет начал связывать весь мир.Но как обеспечить безопасность чего-то такого огромного и сложного? Поскольку в Интернете невозможно распространять ключи по секретным каналам, его архитекторы внедрили криптографию с открытым ключом для защиты информации, передаваемой по нему. Криптография с открытым ключом, возможно, была самым захватывающим изобретением 20-го века для криптографического сообщества, но именно Интернет привел к ее широкому применению.

Мои математические навыки расширились еще больше, когда я присоединился к телекоммуникационной компании и начал разрабатывать решения безопасности для сотовой системы третьего поколения (3G).Сотовая система 3G ознаменовала резкий переход от аналогового к цифровому, сделав безопасность чрезвычайно сложной. К счастью, мое предыдущее исследование доказательства с нулевым разглашением помогло мне проанализировать сетевые протоколы 3G и разработать меры противодействия потенциальным атакам. Исследование побудило меня стать соавтором книги под названием «Безопасность систем связи», которая была опубликована в 2012 году компанией Chapman & Hall / CRC.

Сегодня все, от автомобилей до встраиваемых медицинских устройств и кофеварок, подключено к Интернету.Люди обновляют и устанавливают новые приложения каждую минуту, каждый день, и каждое из этих устройств и программ защищено каким-то криптографическим протоколом. Как криптографу действительно интересно наблюдать такое широкое распространение криптографических методов. С другой стороны, ради безопасности, взаимодействия и удобства использования чрезвычайно важно адаптировать криптографические методы для среды реализации, а также обеспечить надлежащую степень безопасности.

И это то, чем занимается группа криптографических технологий в NIST: разрабатывает криптографические стандарты и рекомендации для надлежащих уровней безопасности приложений.Как руководитель группы, ко мне обращались поставщики, пользователи, практики с любыми вопросами о наших криптографических стандартах. Работа с новыми приложениями и проблемами стала частью моей повседневной жизни. Принятие решений непросто, но заставляет меня понимать среду приложения и внимательно следить за прогрессом, достигнутым в криптографических исследованиях.

Каждый день — это познавательный опыт.

Расшифровка будущего

Помните, мы упоминали, что для криптографии с открытым ключом мы используем открытый ключ и закрытый ключ? К открытому ключу может получить доступ кто угодно, в то время как закрытый ключ (предположительно) известен только человеку, получившему сообщение. 15 ) лет — больше, чем возраст вселенной — чтобы разложить на множитель 2048-битное целое число, используемое в качестве открытого ключа RSA.

Если факторизация упростится, RSA перестанет быть безопасным. Но как может стать легким такая сложная задача, как факторизация?

Если бы такой был когда-либо построен, квантовый компьютер мог бы разложить произведение двух больших простых чисел на множители за недели, если не дни. Чтобы противостоять этой угрозе, криптографическое сообщество ищет новые, трудноразрешимые проблемы, которые смогут противостоять удивительной способности этих машин взламывать код и, возможно, даже использовать их для создания нерушимых кодов.

Несколько лет назад я подумал, что, возможно, мы просто используем то, что уже создали, на всю оставшуюся часть моей карьеры. Я не ожидал, что такая замечательная криптографическая схема, как RSA, должна быть удалена раньше, чем я сам! Но мы живем в интересное время, и технологии никогда не стоят на месте. Кажется, что у криптографов никогда не кончится головоломка, которую нужно составить — и решить.

* Отредактировано 13 июня 2017 г. для исправления слова с ошибкой

кодов взлома: 5 древних языков, которые еще предстоит расшифровать

Розеттский камень

(Изображение предоставлено Shutterstock)19 июля 1799 года был обнаружен Розеттский камень.Камень, на котором написан один и тот же древний текст на египетском и греческом языках, помог ученым расшифровать древнеегипетское письмо. Тем не менее, есть еще ряд древних языков, которые ждут полной расшифровки. Live Science рассматривает пять из этих загадочных сценариев.

Мероитский шрифт

(Изображение предоставлено Алами)С 300 г. до н. Э. до 350 года нашей эры Королевство Куш базировалось в городе Мероэ в Судане, и его жители использовали язык, называемый меройским, для написания текстов, сказал Клод Рилли, директор французской археологической миссии в Седейнге, в статье, опубликованной в 2016 году в журнале Энциклопедия египтологии UCLA.

«Мероитский язык был написан двумя шрифтами, курсивом и иероглифом, оба заимствованы из египетских шрифтов», — написала Рилли. «Сценарии были расшифрованы в 1907-1911 годах Ф. Л. Гриффитом, но знание самого языка все еще остается неполным. Без понимания языка ученым трудно точно перевести тексты.

» Однако лингвистическая принадлежность «Меройский язык был недавно установлен: он принадлежит к северо-восточносуданской ветви нило-сахарского типа [группы языков, связанных друг с другом]», — пишет Рилли.«Дальнейший прогресс в понимании меройских текстов ожидается от сравнительного лингвистического исследования, сделанного [возможным] благодаря этому открытию».

Язык долины Инда

(Изображение предоставлено: Alamy)Цивилизация долины Инда (иногда называемая цивилизацией Хараппа) процветала на территории нынешних Пакистана, Индии, Афганистана и Ирана около 4000 лет назад и пришла в упадок в период древнего климата менять. Люди, жившие в Месопотамии, поддерживали с ними активные торговые отношения и в некоторых месопотамских текстах называли их «мелухханами».

Система письма, используемая людьми цивилизации долины Инда, не расшифрована, но использует ряд знаков. Ученые надеются, что однажды будет найден текст, написанный как на языке долины Инда, так и на уже известном месопотамском языке. Если такой текст действительно существует, его можно найти в Ираке или на побережье Аравии, где происходила торговля между Месопотамией и цивилизацией долины Инда.

Линейное письмо A

(Изображение предоставлено Alamy)Линейное письмо A — это нерасшифрованная система письма, которая использовалась древними минойцами, которые процветали на Крите примерно между 2500 годом до нашей эры.До н.э. и 1450 г. до н. Э. На существование письменности впервые обратил внимание археолог Артур Эванс, проводивший раскопки минойского города Кносса столетие назад.

Извержение Теры, произошедшее около 3500 лет назад, помогло положить конец минойской цивилизации. Новая группа, которую ученые называют микенцами, пришла к власти на Крите и использовала свою расшифрованную систему письма, которую ученые называют линейным письмом B.

Протоэламский

(Изображение предоставлено Мари-Анн Нгуен / Википедия Commons)Система письма, которую ученые называют протоэламской, использовалась на территории современного Ирана около 5000 лет назад.Одна из самых ранних систем письма, используемых людьми, до сих пор не расшифрована.

Многие из сохранившихся текстов сейчас находятся в Лувре, и в 2013 году между Лувром и Инициативой клинописи цифровой библиотеки было достигнуто соглашение о оцифровке всех протоэламских текстов музея. Есть надежда, что инициатива оцифровки облегчит ученым доступ к сохранившимся текстам.

Кипро-минойская

(Изображение предоставлено Мари-Энн Нгуен / Wikipedia Commons)Система письма, которую ученые называют кипро-минойской, широко использовалась на Кипре между концом 16 и началом 11 веков до нашей эры.C. Лишь около 200 кипро-минойских текстов все еще сохранились, из которых «большинство очень короткие», — писал Николь Хиршфельд, профессор классических исследований в Тринити-университете в Сан-Антонио, в статье, опубликованной в «Оксфордском справочнике эгейского бронзового века». «(Oxford University Press, 2010).

Хиршфельд писал, что небольшое количество сохранившихся кипро-минойских текстов и небольшая длина многих из этих текстов затрудняют дешифрование. «Расшифровка невозможна, если не будут обнаружены существенные архивы или обнаружен двуязычный [текст]», — написал Хиршфельд.

Расшифровка криптографии | IT Pro

Обмен данными через любую ненадежную среду, особенно через распределенную сеть и приложения электронной коммерции, требует криптографии, процесса шифрования и дешифрования секретного кода. Криптография обеспечивает следующие функции безопасности, необходимые для безопасного взаимодействия клиент / сервер и между приложениями:

- Аутентификация — удостоверение личности

- Конфиденциальность / конфиденциальность — гарантирует, что только предполагаемый получатель может прочитать сообщение.

- Целостность сообщения — гарантирует получателю, что полученное сообщение не было изменено по сравнению с исходным.

- Nonrepudiation — доказывает, что отправитель отправил сообщение.

В этой статье я обсуждаю различные криптографические алгоритмы, способы их применения и то, как Windows NT использует криптографию.

Криптографические алгоритмы

Вы можете классифицировать криптографические алгоритмы по количеству ключей, используемых для шифрования и дешифрования. Криптография с секретным ключом использует один ключ как для шифрования, так и для дешифрования. Криптография с открытым ключом использует один ключ для шифрования и другой ключ для дешифрования. Хеш-функции используют математическое преобразование, а не ключ, для необратимого шифрования открытого текста в зашифрованный, как показано на рис. 1, стр. 98.

Криптография с секретным ключом. Используя этот криптографический алгоритм, отправитель использует ключ для шифрования открытого текста, а затем отправляет зашифрованный текст получателю. Получатель применяет тот же ключ для дешифрования зашифрованного текста и восстановления исходного сообщения в виде открытого текста.

В криптографии с секретным ключом и отправитель, и получатель должны знать ключ. Самая большая проблема этого метода — безопасное распространение ключа. Сила криптографической системы с секретным ключом — это длина ключа. При ограниченной вычислительной мощности единственный способ атаковать криптографическую систему — взломать алгоритм.По мере того, как компьютеры становятся быстрее и дешевле, атаки методом перебора, в которых злоумышленник проверяет все возможные комбинации клавиш, становятся все более доступными и распространенными. Таким образом, чтобы предотвратить атаку методом грубой силы, вы должны использовать большие ключи, которые делают невозможными вычислительные атаки (90–100-битный ключ должен хватить на следующие 10 лет).

Наиболее часто используемая схема шифрования с секретным ключом — это стандарт шифрования данных (DES), который IBM разработала в 1970-х годах, а впоследствии приняло правительство США.Используя сложный набор правил и преобразований, которые IBM разработала для получения быстрых аппаратных реализаций и медленных программных реализаций, DES использует 56-битный ключ для шифрования 64-битных блоков данных. В то время IBM также предложила 128-битный ключ для DES, который правительство отклонило.

Эксперты криптографического сообщества утверждали, что DES недостаточно для защиты правительственной, финансовой, медицинской и другой важной информации. В июле 1998 года Electronic Frontier Foundation (EFF) объявил об аппаратном устройстве стоимостью 220 000 долларов, которое использовало методы грубой силы для поиска ключа DES в среднем за 4 с половиной дня.Вскоре после этого правительство США рекомендовало в новых реализациях DES использовать Triple DES. 3DES использует три этапа шифрования и дешифрования DES и позволяет использовать один, два или три 56-битных ключа, что делает возможной длину ключа 168 бит.

В настоящее время используются дополнительные алгоритмы шифрования с секретным ключом, в том числе RC, разработанный Рональдом Ривестом из RSA Data Security. Чтобы заменить DES, RSA Data Security разработала RC2, который работает с 64-битными блоками и использует ключ переменной длины.Хотя код RC2 не является общедоступным, многие компании, включая Microsoft, лицензировали RC2 для использования в своих продуктах. RC4, который также использует переменную длину ключа, представляет собой потоковый шифр (т.е. алгоритм содержит механизм обратной связи, гарантирующий, что алгоритм шифрует блоки данных по-разному). Многие коммерческие криптографические продукты используют RC4; однако поставщики могут экспортировать из Северной Америки только продукты, в которых используются короткие ключи (например, 40- или 56-битные).

Кроме того, с 1997 года правительство США ищет официального преемника DES.Правительство выберет преемника, Advanced Encryption Standard (AES), к концу 2000 года.

Криптография с открытым ключом. В 1976 году профессор Стэнфордского университета Мартин Хеллман и аспирант Уитфилд Диффи впервые публично описали криптографию с открытым ключом. Схема Диффи-Хеллмана решает проблему обмена ключами криптографии с секретным ключом, используя два ключа: один для шифрования открытого текста, а другой — для дешифрования зашифрованного текста. Год спустя математики из Массачусетского технологического института Ривест, Ади Шамир и Леонард Адлеман разработали RSA, первую реализацию схемы Диффи-Хеллмана.

В криптографии с открытым ключом одним из ключей является открытый ключ , , что означает, что владелец объявляет ключ. Другой ключ — это закрытый ключ , , что означает, что владелец держит этот ключ в секрете. Чтобы отправить сообщение, отправитель использует открытый ключ получателя для шифрования информации, а получатель использует свой закрытый ключ для расшифровки зашифрованного сообщения. Порядок, в котором вы применяете ключи, не имеет значения: один ключ шифрует, а вам нужен другой ключ для дешифрования.Хотя два ключа математически связаны, вы не можете определить второй ключ, зная первый.

RSA — наиболее распространенная реализация криптографии с открытым ключом, и сотни программных продуктов используют ее, в основном для обмена ключами. RSA использует блок шифрования переменного размера и ключ переменного размера, обычно длиной от 1024 до 2048 бит. RSA выводит пару ключей из очень большого числа n , которое является произведением двух простых чисел. Каждое из этих простых чисел может иметь длину более 100 цифр, что дает значение n , которое содержит примерно в два раза больше цифр, чем простые множители.Это значение n обеспечивает безопасность RSA. Открытый ключ включает n и производную одного из факторов n . Эта информация не раскрывает злоумышленнику простые множители n , поэтому закрытый ключ остается в безопасности.

Хеш-функции. Хеш-функции (например, дайджесты сообщений) — это алгоритмы, в которых не используется ключ. Вместо этого хеш-функции математически изменяют открытый текст, так что получатель не может восстановить содержимое и длину исходного сообщения.Хеш-функции полагаются на тот факт, что разные строки открытого текста вряд ли дадут одно и то же значение хеш-функции. Алгоритмы хеширования предоставляют цифровой отпечаток содержимого файла, который гарантирует, что злоумышленник или вирус не изменили файл. Многие ОС также используют хэш-функции для шифрования паролей.

АлгоритмыMessage Digest (MD) — популярные хэш-функции среди коммерческих криптографических приложений. Ривест разработал это семейство байтовых схем, которые производят 128-битное хеш-значение из сообщения произвольной длины.Запрос на комментарии (RFC) 1320 описывает MD4, который Rivest разработал для быстрой обработки программного обеспечения с использованием небольшого объема памяти. RFC 1231 описывает MD5, который Ривест разработал после того, как пользователи сообщили о потенциальных слабостях MD4. MD5 похож на MD4, но медленнее, потому что он манипулирует исходными данными больше, чем MD4. В 1996 году пользователи также обнаружили несколько слабых мест в MD5.

Secure Hash Algorithm (SHA) — еще один хэш-код, который обычно используется в коммерческих продуктах. Национальный институт стандартов и технологий (NIST) разработал эту хеш-функцию, которая выдает 160-битное хеш-значение.

Приложения криптографических алгоритмов

Почему бы не использовать один метод шифрования и дешифрования для всех ваших криптографических нужд? Каждый криптографический алгоритм оптимален для выполнения определенных функций:

- Криптография с секретным ключом идеально подходит для шифрования сообщений. Отправитель генерирует сеансовый ключ (для каждого сообщения) для шифрования сообщения, а получатель использует тот же сеансовый ключ для расшифровки сообщения.

- Криптографы используют криптографию с открытым ключом в первую очередь для обмена ключами.Вы также можете использовать асимметричные схемы для отказа от отказа: если получатель получает сеансовый ключ, зашифрованный с помощью закрытого ключа отправителя, только этот отправитель мог отправить сообщение. Теоретически вы также можете использовать криптографию с открытым ключом для шифрования данных; однако шифрование с секретным ключом намного быстрее, чем шифрование с открытым ключом, поэтому криптографы редко используют эту функцию.

- Хеш-функции хорошо подходят для обеспечения целостности данных. Если злоумышленник или вирус изменяют содержимое сообщения, получатель вычисляет хеш-значение, отличное от хеш-значения, переданного отправителем.

Когда вы объединяете эти криптографические функции, вы можете создать безопасное, частное, аутентифицированное соединение между двумя пользователями. Например, Алиса использует криптографию с секретным ключом с помощью случайно сгенерированного сеансового ключа для шифрования сообщения. Затем она использует открытый ключ Боба для шифрования сеансового ключа. Вместе зашифрованное сообщение и зашифрованный сеансовый ключ образуют цифровой конверт . Получив сообщение, Боб использует свой закрытый ключ для восстановления сеансового ключа и расшифровывает зашифрованное сообщение.

СообщениеАлисы также включает цифровую подпись , , которая гарантирует Бобу, что Алиса отправила сообщение и что злоумышленник или вирус не изменили ее сообщение. Для создания цифровой подписи программное обеспечение Алисы вычисляет хеш-значение ее сообщения и использует ее закрытый ключ для шифрования хеш-значения. Когда Боб получает цифровую подпись, он восстанавливает хеш-значение, вычисленное Алисой, используя открытый ключ Алисы для расшифровки цифровой подписи. Затем Боб вычисляет хеш-значение сообщения.Если вычисленное значение хеш-функции Боба отличается от значения хеш-функции Алисы, Боб знает, что что-то изменило сообщение Алисы. Если значения хеш-функции совпадают, Боб знает, что сообщение идентично сообщению, которое отправила Алиса. Кроме того, соответствующее значение хеш-функции доказывает, что Алиса отправила это сообщение, потому что только она могла использовать свой закрытый ключ для шифрования хеш-значения.

Распространение ключей и доверие

Эти криптографические методы существуют в более широкой структуре систем безопасной связи, таких как Kerberos и сертификаты открытых ключей.Обе эти системы полагаются на доверенные третьи стороны.

Kerberos, разработанный в Массачусетском технологическом институте, представляет собой криптографическую схему, которую ОС и приложения обычно используют для аутентификации через Интернет. Kerberos использует архитектуру клиент / сервер для обеспечения межсерверной аутентификации, в которой каждый хост в сети имеет секретный ключ, а центр распространения ключей (KDC) является доверенной третьей стороной, которая управляет ключами для всех хостов в области. . В этой настройке, когда новый узел подключается к сети, вы должны настроить только KDC и новый узел с ключом узла.

RFC 1510 определяет Kerberos версии 5 (V5), которая является наиболее часто используемой версией. Kerberos является масштабируемым и представляет собой эффективную схему совместного использования и распространения ключей. Однако сервер Kerberos должен иметь предварительные знания обо всех клиентских системах, прежде чем могут происходить какие-либо транзакции. Это требование делает невозможными отношения клиент / сервер электронной коммерции. Для получения дополнительной информации о Kerberos см. Ян Де Клерк, «Kerberos в Windows 2000», октябрь 1999 г.

Криптография с открытым ключом использует сертификаты открытого ключа, которые предоставляют пользователям глобальный метод подтверждения своей личности.Криптография с открытым ключом идеально подходит для приложений электронной коммерции, потому что посетитель веб-сайта может легко получить открытый ключ веб-сервера и использовать его для обмена секретными ключами криптографии. Однако этот процесс вызывает вопросы: как клиент и сервер строят доверительные отношения без предварительного контакта? Как получатель определяет, принадлежит ли открытый ключ отправителю? Когда истекает срок действия открытого ключа?

Сертификат — это цифровой документ, который содержит серийный номер, идентификатор алгоритма цифровой подписи, имя эмитента, срок действия, имя субъекта и информацию об открытом ключе.Основная роль сертификата — установить личность и определить, какие действия могут предпринимать держатели сертификатов. Большинство сертификатов соответствуют спецификации X.509 версии 3 Рекомендации Международного союза электросвязи по стандартизации электросвязи (ITU-T). Пользователь получает сертификат от центра сертификации (CA), то есть любой организации, которая выдает цифровые сертификаты (например, компании, которая выдает сертификаты своим сотрудникам, или университета, который выдает сертификаты своим студентам).Центры сертификации для приложений электронной коммерции должны иметь хорошую репутацию; хорошо известные коммерческие центры сертификации включают AT&T, GTE CyberTrust, Nortel Entrust и VeriSign. Получатели сертификата должны доверять ЦС, прежде чем они примут открытый ключ. ЦС также должны иметь сертификаты, что создает цепочку сертификатов , которая ведет к доверенному корневому ЦС.

Основная концепция сертификатов и цепочек сертификатов аналогична водительским правам. Например, штат Вермонт выдал мою лицензию, что означает, что мне разрешено водить определенные автомобили.Все штаты США принимают мои права, потому что они признают право Вермонта выдавать водительские права. Когда я еду в другие страны, они также могут принять мою лицензию не потому, что ее выдал Вермонт, а потому, что они принимают лицензии, признанные действительными в США.

Экран 1, стр. 100, показывает образец сертификата, поставляемого корпорацией Майкрософт с Internet Explorer (IE) 4.0. GTE CyberTrust выдал этот сертификат корневого уровня, который многие поставщики поставляют с обычными браузерами. Когда пользователь подключается к защищенному веб-сайту, веб-сервер сайта отправляет свой сертификат системе пользователя.Затем браузер пользователя проверяет подпись веб-сервера по открытому ключу CA. Если они совпадают, система пользователя принимает сертификат как действительный и доверяет веб-сайту. Политики и процедуры создания безопасного метода обмена информацией, включая сертификаты и центры сертификации, образуют инфраструктуру открытых ключей (PKI).

В начале 1990-х годов, когда расширилось использование криптографии с открытым ключом, RSA Laboratories осознала, что эффективное использование этой технологии в среде с несколькими поставщиками может быть успешным только при наличии совместимых стандартов.Поэтому RSA Laboratories разработала следующий набор стандартов криптографии с открытым ключом (PKCS):

- PKCS # 1, который определяет RFC 2437, описывает стандарт шифрования RSA, построение цифровых подписей и конвертов, а также синтаксис открытых и закрытых ключей. Синтаксис открытого ключа PKCS # 1 идентичен синтаксису X.509.

- PKCS # 7, который определяет RFC 2315, иллюстрирует синтаксис данных, к которым можно применить криптографию, и описывает аспекты управления ключами на основе сертификатов.

- PKCS # 10, который определяет RFC 2314, показывает синтаксис сообщений запроса сертификата.

Как NT использует криптографию

NT использует криптографические схемы в ОС и в серверных приложениях. Например, NT использует криптографию для паролей для входа в сеть, туннелирования в виртуальных частных сетях, безопасных интернет-транзакций, программной аутентификации и шифрования локальных файлов.

Пароли для входа в сеть. Как и большинство операционных систем, NT не хранит пароли в системе в виде открытого текста.NT хранит всю связанную с пользователем информацию об аутентификации, такую как имена пользователей и пароли, в SAM-части реестров контроллеров домена. SAM не хранит фактические пароли NT, длина которых может достигать 14 символов и чувствительна к регистру, но хранит два 16-байтовых хеш-значения пароля.

Когда клиенты входят в сеть NT, рабочая станция и контроллер домена никогда не обмениваются паролями. Вместо этого NT использует схему запроса / ответа, называемую протоколом аутентификации с подтверждением связи (CHAP).Когда пользователь входит в клиентскую систему, система вычисляет 16-байтовое хеш-значение пароля пользователя. Когда клиент подключается к серверу, клиентская система отправляет имя пользователя по сети в виде открытого текста. Сервер генерирует одноразовый номер , — случайное 8-байтовое значение и отправляет его в клиентскую систему. Это значение вызов .

Клиентская система использует три ключа DES для шифрования 8-байтового (64-битного) запроса. Первый ключ содержит первые 7 байтов (56 бит) хеш-значения пароля.Второй ключ содержит следующие 7 байтов хэша пароля; а третий ключ содержит оставшиеся 2 байта хэша пароля, к которым добавлены 5 байтов, заполненных нулями. Клиентская система применяет каждый ключ к одноразовому идентификатору, так что 8-байтовый запрос приводит к трем 64-битным выходным данным, что является 24-байтовым ответом .

После того, как сервер сгенерирует одноразовый номер и отправит запрос, он ищет хэш-значение пароля пользователя в базе данных SAM. Затем сервер создает ожидаемый ответ , выполняя те же вычисления, которые выполняет клиентская система с использованием одноразового номера и хэш-значения.Если ожидаемый ответ сервера совпадает с фактическим ответом клиента, сервер аутентифицирует пользователя.

Эта модель входа будет расширена в Windows 2000 (Win2K). NT Server 4.0 и более ранние версии не могут передавать идентификационные данные пользователя на удаленные серверы. Распределенная модель безопасности Windows 2000 будет использовать сертификаты открытых ключей Kerberos V5 и X.509 для обеспечения этой возможности.

Туннелирование в VPN. Для создания сетей VPN NT использует PPTP для создания туннелей между клиентами и сервером удаленного доступа.Туннели PPTP позволяют пользователю передавать и шифровать протоколы, такие как IP и IPX, через Интернет. PPTP использует криптографию для аутентификации пользователей и шифрования данных. Если пользователь находится в клиентской системе Windows 3.x или более поздней версии и пользователь подключается к серверу NT RAS, PPTP будет использовать Microsoft CHAP (MSCHAP) для аутентификации.

Для шифрования данных PPTP использует протокол Microsoft Point-to-Point Encryption (MPPE), который использует шифрование с секретным ключом RC4. Если сервер или клиент используют экспортируемое программное обеспечение PPTP, PPTP использует 40-битный ключ.Если сервер и клиент используют отечественное (т. Е. Североамериканское) программное обеспечение PPTP, PPTP использует 128-битный ключ для шифрования. Однако PPTP не обеспечивает прочности, присущей 128-битному пространству ключей, поскольку PPTP извлекает ключ из пароля пользователя, что создает два потенциальных недостатка. Во-первых, пароли на самом деле не случайны; во-вторых, символы паролей большинства пользователей не используют 256 возможностей каждого байта. Этот вывод ключа ослабляет выбор ключа PPTP.

В 1998 году известный криптограф Брюс Шнайер раскритиковал реализацию Microsoft PPTP и объявил, что исходная версия MPPE уязвима для атак.Если пользователь не меняет свой пароль, MPPE использует один и тот же ключ для шифрования каждого сообщения. Если в потоковых шифрах выходной и обратной связи, таких как RC4, используется один и тот же ключ для шифрования двух или более сообщений, злоумышленники могут восстановить ключ, получив любые два сообщения. Microsoft исправила эту уязвимость, изменив алгоритм так, чтобы PPTP добавлял уникальный одноразовый номер к паролю перед генерацией ключа. Если вы используете PPTP, убедитесь, что вы используете самую последнюю версию.