Кпд расшифровать: КПД — что это такое? Расшифровка, определение, перевод

КПД — что это такое? Расшифровка, определение, перевод

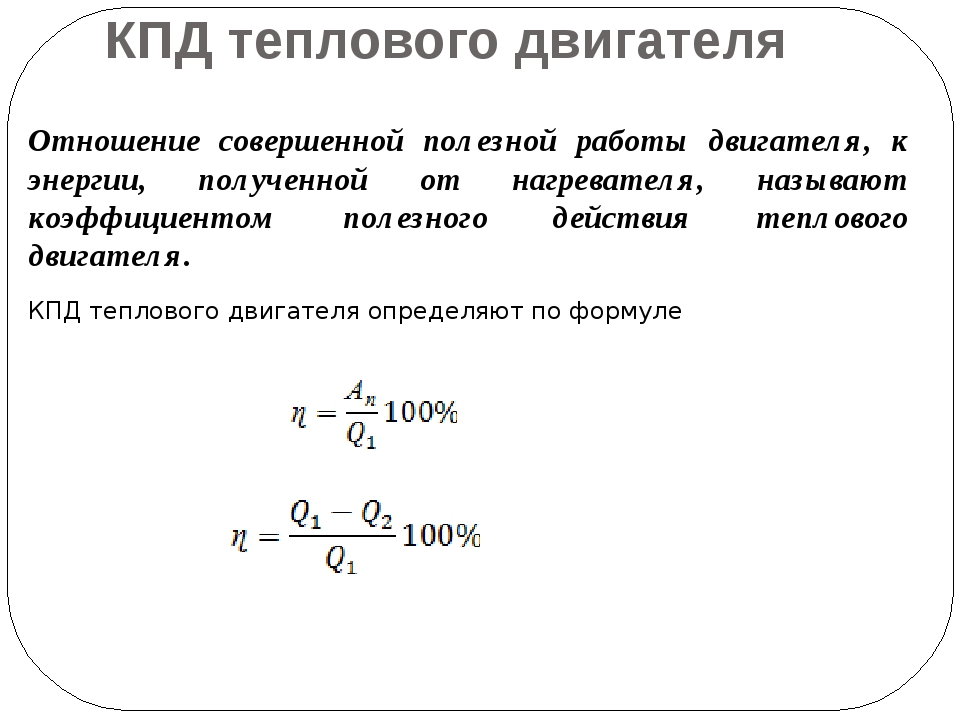

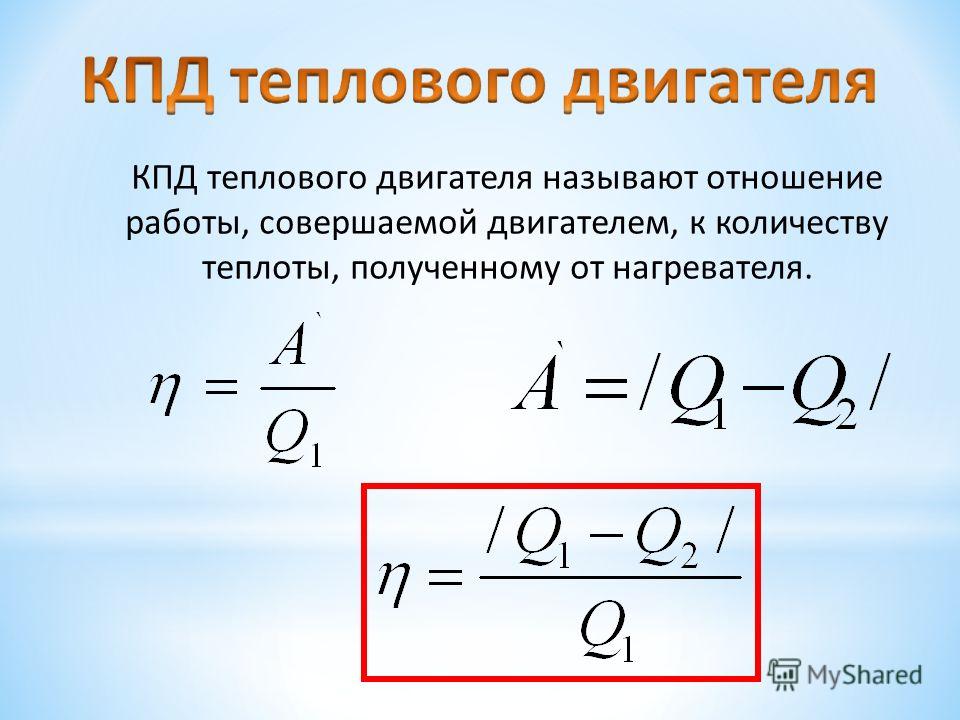

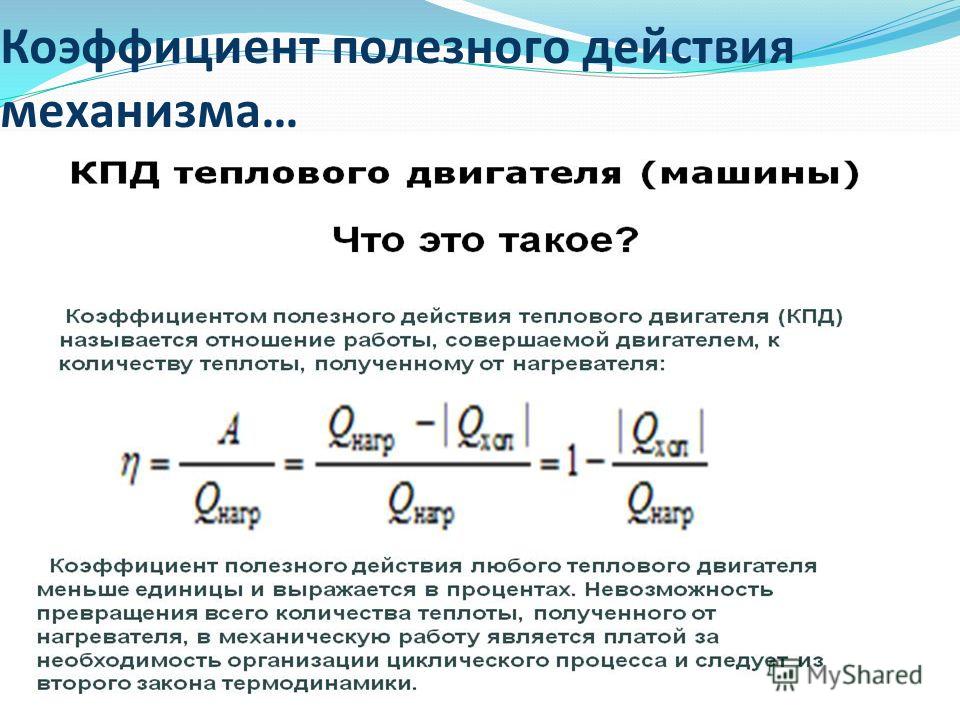

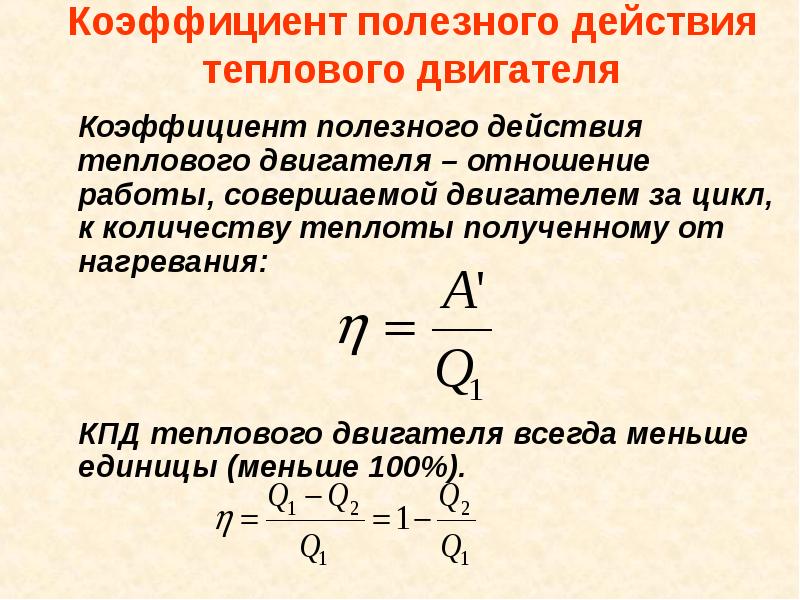

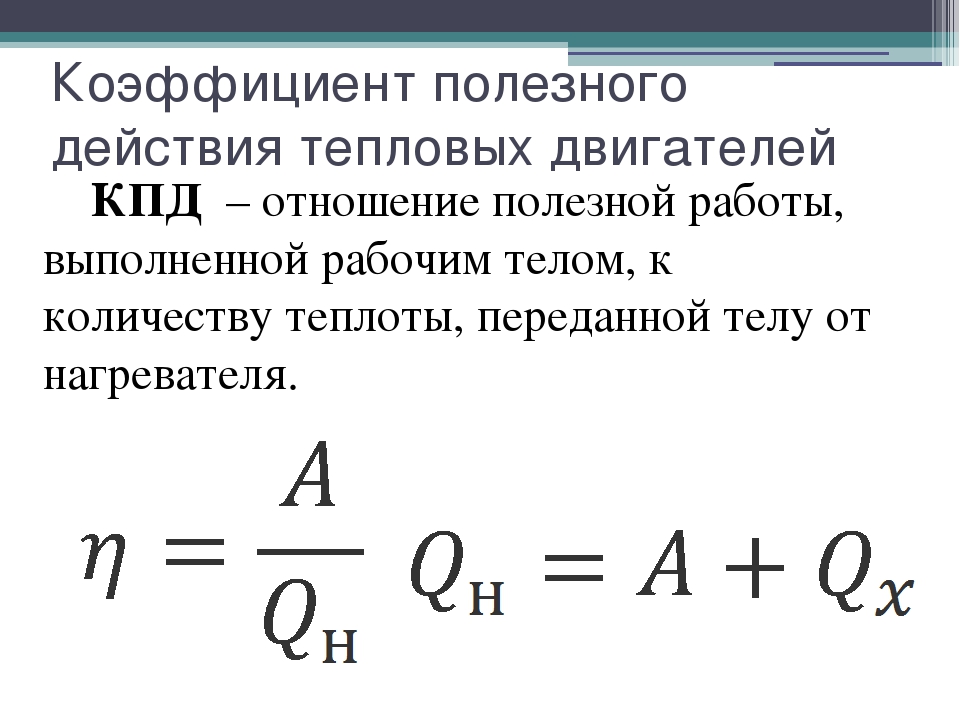

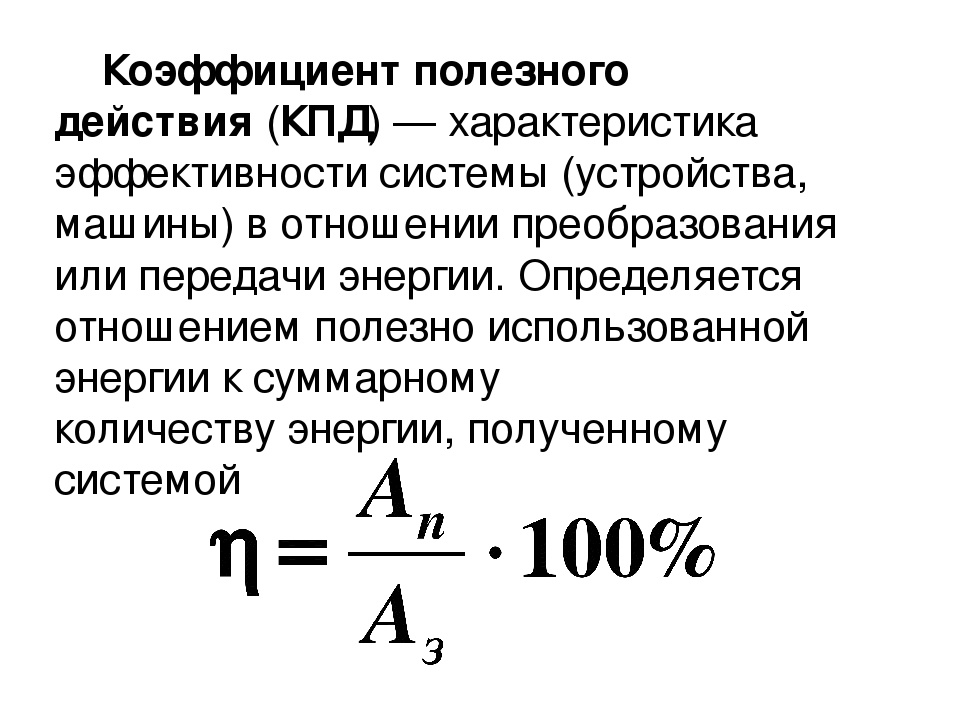

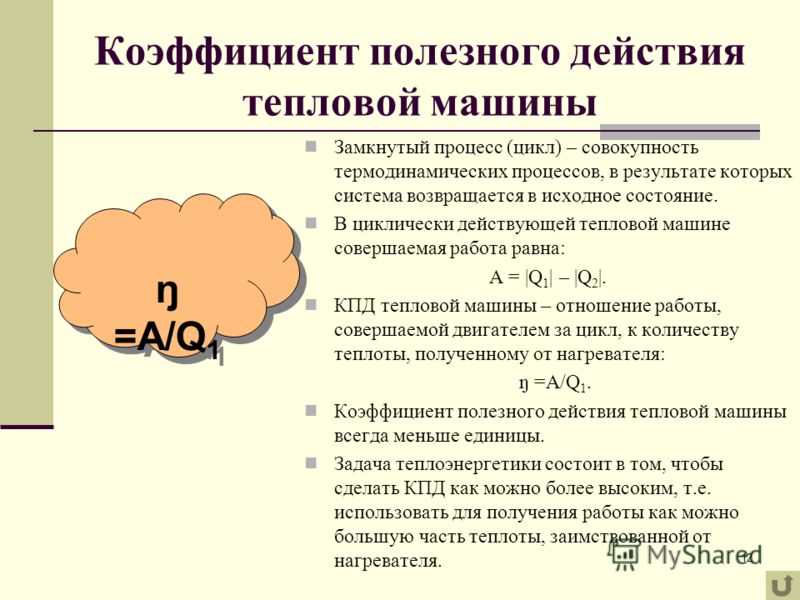

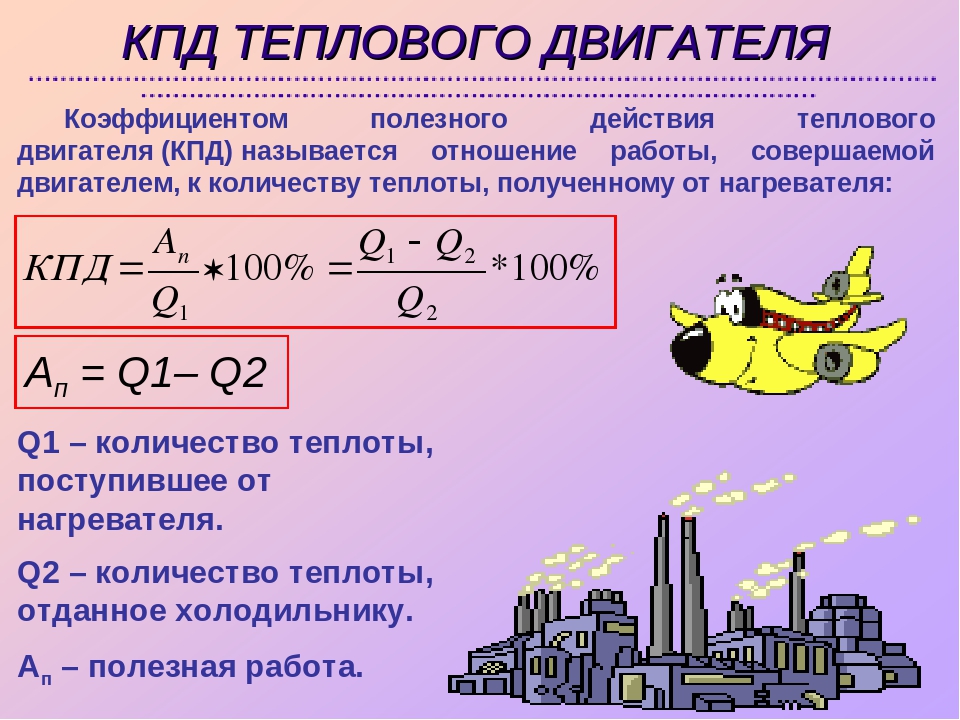

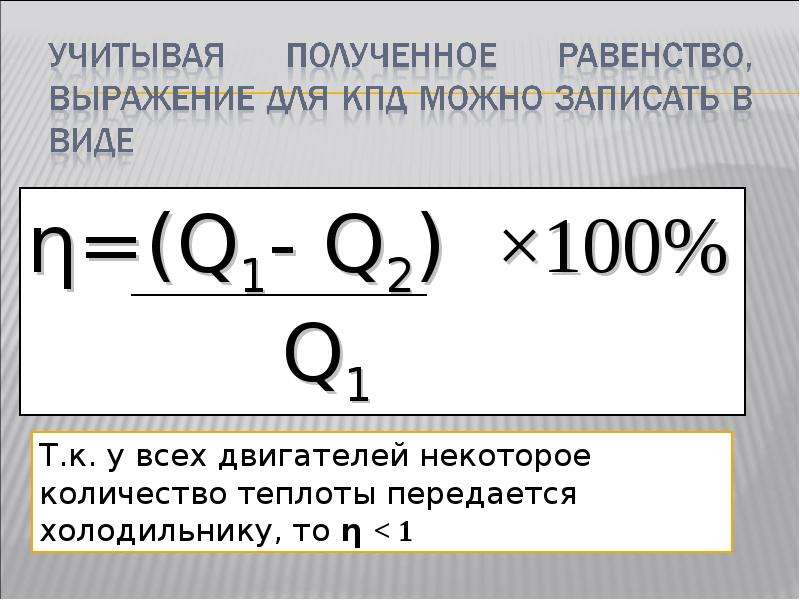

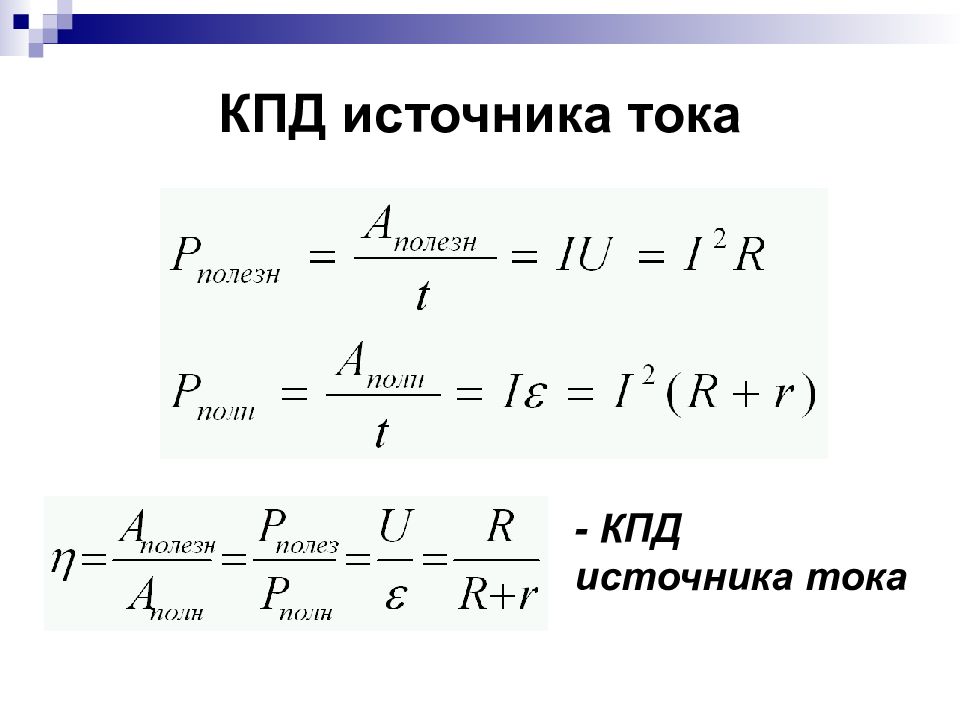

Аббревиатура КПД расшифровывается как «коэффициент полезного действия». Этот термин пришел из механики — одного из разделов физики, но сейчас часто употребляется в разных видах деятельности. КПД определяется как отношение полезной работы к затраченной энергии. Коэффициент полезного действия не имеет размерности, но указывается обычно в процентах.КПД используют для оценки эффективности каких-либо устройств, машин или даже человеческих усилий. В идеальных механизмах КПД = 100% или 1 (единице). Но, как известно, идеальных механизмов не существует. В реальных механизмах, применяемых на практике, полезная работа меньше полной, и поэтому КПД меньше 100%. По закону сохранения энергии невозможно получить полезной работы больше, чем затрачено энергии. Ученые умы всегда были заняты поиском максимально эффективных по КПД устройств.

Пример. Разность верхнего и нижнего уровня воды на Красноярской ГЭС составляет почти 100 метров.

Вы узнали, откуда произошло слово КПД, его объяснение простыми словами, перевод, происхождение и смысл.

Пожалуйста, поделитесь ссылкой «Что такое КПД?» с друзьями:

И не забудьте подписаться на самый интересный паблик ВКонтакте!

Аббревиатура КПД расшифровывается как «коэффициент полезного действия». Этот термин пришел из механики — одного из разделов физики, но сейчас часто употребляется в разных видах деятельности. КПД определяется как отношение полезной работы к затраченной энергии. Коэффициент полезного действия не имеет размерности, но указывается обычно в процентах.

КПД используют для оценки эффективности каких-либо устройств, машин или даже человеческих усилий. В идеальных механизмах КПД = 100% или 1 (единице). Но, как известно, идеальных механизмов не существует. В реальных механизмах, применяемых на практике, полезная работа меньше полной, и поэтому КПД меньше 100%. По закону сохранения энергии невозможно получить полезной работы больше, чем затрачено энергии. Ученые умы всегда были заняты поиском максимально эффективных по КПД устройств.

Пример. Разность верхнего и нижнего уровня воды на Красноярской ГЭС составляет почти 100 метров. Каждую секунду с плотины падает по водоводу 7000 тонн воды. Поэтому полная мощность падающей воды составляет 7 миллиардов ватт. Эта вода вращает турбины, присоединенные к электрогенераторам. Полезная мощность всех 12 электрогенераторов Красноярской ГЭС соcтавляет 6 миллиардов ватт. Таким образом КПД электростанции примерно равен 85%.

Что такое эффективность. Разбираемся, что такое КПД

КПД, по своему определению, это отношение полученной энергии к затраченной. Если двигатель сжигает бензин и только треть образовавшегося тепла превращается в энергию движения автомобиля, то КПД равен одной трети или (округляя до целых) 33%. Если лампочка дает световой энергии в пятьдесят раз меньше потребляемой электрической, ее КПД равен 1/50 или 2%. Однако тут сразу возникает вопрос: а если лампочка продается как инфракрасный обогреватель? После того как продажа ламп накаливания была запрещена, точно такие же по конструкции устройства стали продаваться как «инфракрасные обогреватели», поскольку именно в тепло преобразуется свыше 95% электроэнергии.

Если двигатель сжигает бензин и только треть образовавшегося тепла превращается в энергию движения автомобиля, то КПД равен одной трети или (округляя до целых) 33%. Если лампочка дает световой энергии в пятьдесят раз меньше потребляемой электрической, ее КПД равен 1/50 или 2%. Однако тут сразу возникает вопрос: а если лампочка продается как инфракрасный обогреватель? После того как продажа ламп накаливания была запрещена, точно такие же по конструкции устройства стали продаваться как «инфракрасные обогреватели», поскольку именно в тепло преобразуется свыше 95% электроэнергии.

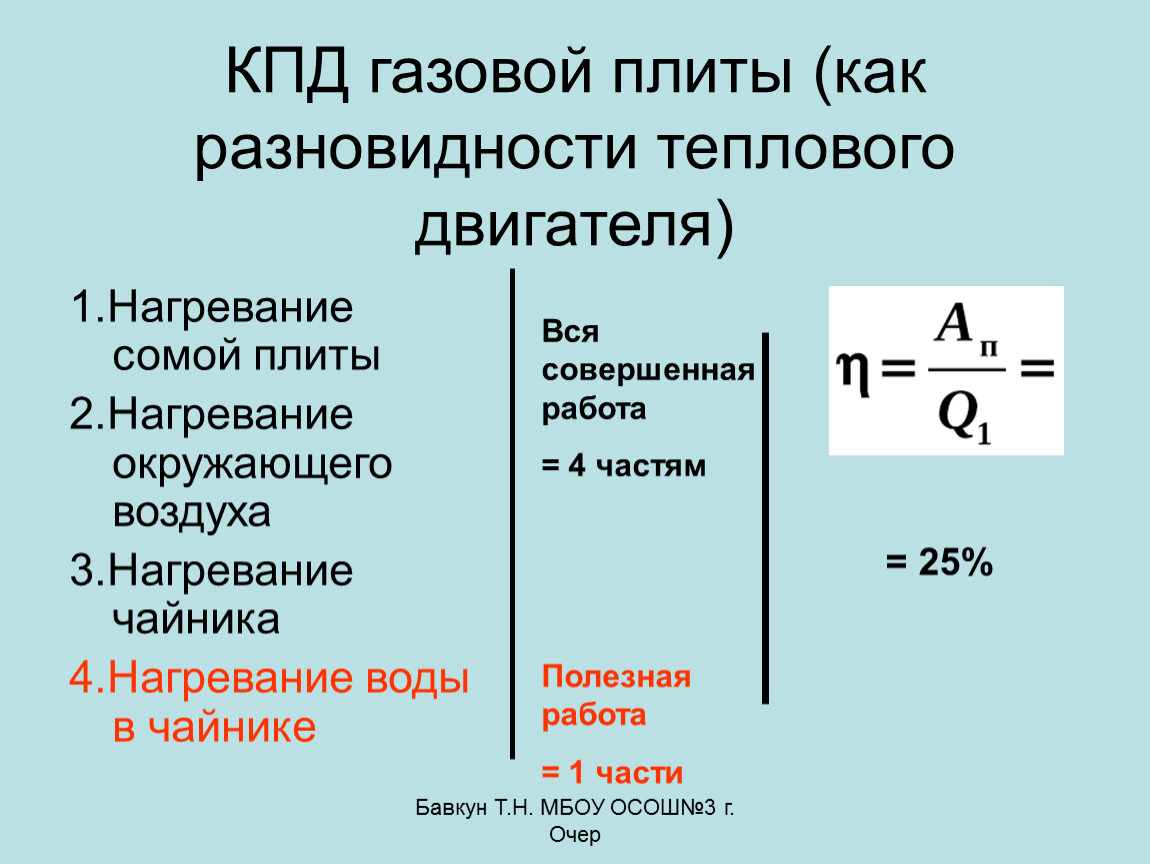

(Бес)полезное тепло

Обычно тепло, выделяющееся при работе чего-либо, записывают в потери. Но это далеко не бесспорно. Электростанция, например, превращает в электроэнергию примерно треть выделяющегося при сгорании газа или угля тепла, однако еще часть энергии может при этом пойти на нагрев воды. Если горячее водоснабжение и теплые батареи тоже записать в полезные результаты работы ТЭЦ, то КПД вырастет на 10-15%.

Схожим примером может служить автомобильная «печка»: она передает в салон часть тепла, образующегося при работе двигателя. Это тепло может быть полезным и необходимым, а может рассматриваться как потери: по этой причине оно обычно не фигурирует в расчетах КПД автомобильного мотора.

Инженер осматривает паровую турбину. Фото Christian Kuhna / Wikimedia, с разрешения производителя — Siemens.Особняком стоят такие устройства, как тепловые насосы. Их КПД, если считать его по соотношению выданного тепла и затраченного электричества, больше 100%, однако это не опровергает основы термодинамики. Тепловой насос перекачивает тепло от менее нагретого тела к более нагретому и затрачивает на это энергию, так как без затрат энергии подобное перераспределение теплоты запрещено той же термодинамикой. Если тепловой насос берет из розетки киловатт, а выдает пять киловатт тепла, то четыре киловатта будут взяты из воздуха, воды или грунта вне дома. Окружающая среда в том месте, откуда устройство черпает тепло, остынет, а дом прогреется. Но потом эта теплота вместе с потраченной насосом энергией все равно рассеется в пространстве.

Но потом эта теплота вместе с потраченной насосом энергией все равно рассеется в пространстве.

Много или эффективно?

Некоторые устройства имеют очень высокий КПД, но при этом — неподходящую мощность.

Электрические моторы тем эффективнее, чем они больше, однако поставить электровозный двигатель в детскую игрушку физически невозможно и экономически бессмысленно. Поэтому КПД двигателей в локомотиве превышает 95%, а в маленькой машинке на радиоуправлении — от силы 80%. Причем в случае с электрическим двигателем его эффективность зависит так же от нагрузки: недогруженный или перегруженный мотор работает с меньшим КПД. Правильный подбор оборудования может значить даже больше, чем просто выбор устройства с максимальным заявленным КПД.

Самый мощный серийный локомотив, шведский IORE. Второе место удерживает советский электровоз ВЛ-85. Kabelleger / Wikimedia

Kabelleger / WikimediaЕсли электрические моторы выпускаются для самых разных целей, от вибраторов в телефонах до электровозов, то вот ионный двигатель имеет гораздо меньшую нишу. Ионные двигатели эффективны, экономичны, долговечны (работают без выключения годами), но включаются только в вакууме и дают очень малую тягу. Они идеально подходят для отправки в дальний космос научных аппаратов, которые могут лететь к цели несколько лет и для которых экономия топлива важнее затрат времени.

Электрические моторы, кстати, потребляют почти половину всей вырабатываемой человечеством электроэнергии, так что даже разница в одну сотую процента в мировом масштабе может означать необходимость построить еще один ядерный реактор или еще один энергоблок ТЭЦ.

Эффективно или дешево?

Энергетическая эффективность далеко не всегда тождественна экономической. Наглядный пример — светодиодные лампы, которые до недавнего времени проигрывали лампам накаливания и флуоресцентным «энергосберегайкам». Сложность изготовления белых светодиодов, дороговизна сырья и, с другой стороны, простота лампы накаливания заставляли выбирать менее эффективные, но зато дешевые источники света.

Сложность изготовления белых светодиодов, дороговизна сырья и, с другой стороны, простота лампы накаливания заставляли выбирать менее эффективные, но зато дешевые источники света.

Кстати, за изобретение синего светодиода, без которого бы нельзя было сделать яркую белую лампу, японские исследователи получили в 2014 году Нобелевскую премию. Это не первая премия, вручаемая за вклад в развитие освещения: в 1912 году наградили Нильса Далена, изобретателя, который усовершенствовал ацетиленовые горелки для маяков.

Синие светодиоды нужны для получения белого света в сочетании с красными и зелеными. Эти два цвета научились получать в достаточно ярких светодиодах намного раньше; синие долгое время оставались слишком тусклыми и дорогими для массового примененияДругой пример эффективных, но очень дорогих устройств — солнечные батареи на основе арсенида галлия (полупроводник с формулой GaAs). Их КПД достигает почти 30%, что в полтора-два раза выше используемых на Земле батарей на основе куда более распространенного кремния. Высокая эффективность оправдывает себя только в космосе, куда доставка одного килограмма груза может стоить почти как килограмм золота. Тогда экономия на массе батареи будет оправдана.

Высокая эффективность оправдывает себя только в космосе, куда доставка одного килограмма груза может стоить почти как килограмм золота. Тогда экономия на массе батареи будет оправдана.

КПД линий электропередач можно поднять за счет замены меди на лучше проводящее ток серебро, однако серебряные кабели слишком дороги и потому используются разве что в единичных случаях. А вот к идее построить сверхпроводящие ЛЭП из дорогой и требующей охлаждения жидким азотом редкоземельной керамики в последние годы несколько раз обращались на практике. В частности, такой кабель уже проложен и подключен в германском городе Эссене. Он рассчитан на 40 мегаватт электрической мощности при напряжении в десять киловольт. Кроме того что потери на нагрев сведены к нулю (однако взамен нужно питать криогенные установки), такой кабель намного компактнее обычного и за счет этого можно сэкономить на покупке дорогой земли в центре города или отказаться от прокладки дополнительных туннелей.

Не по общим правилам

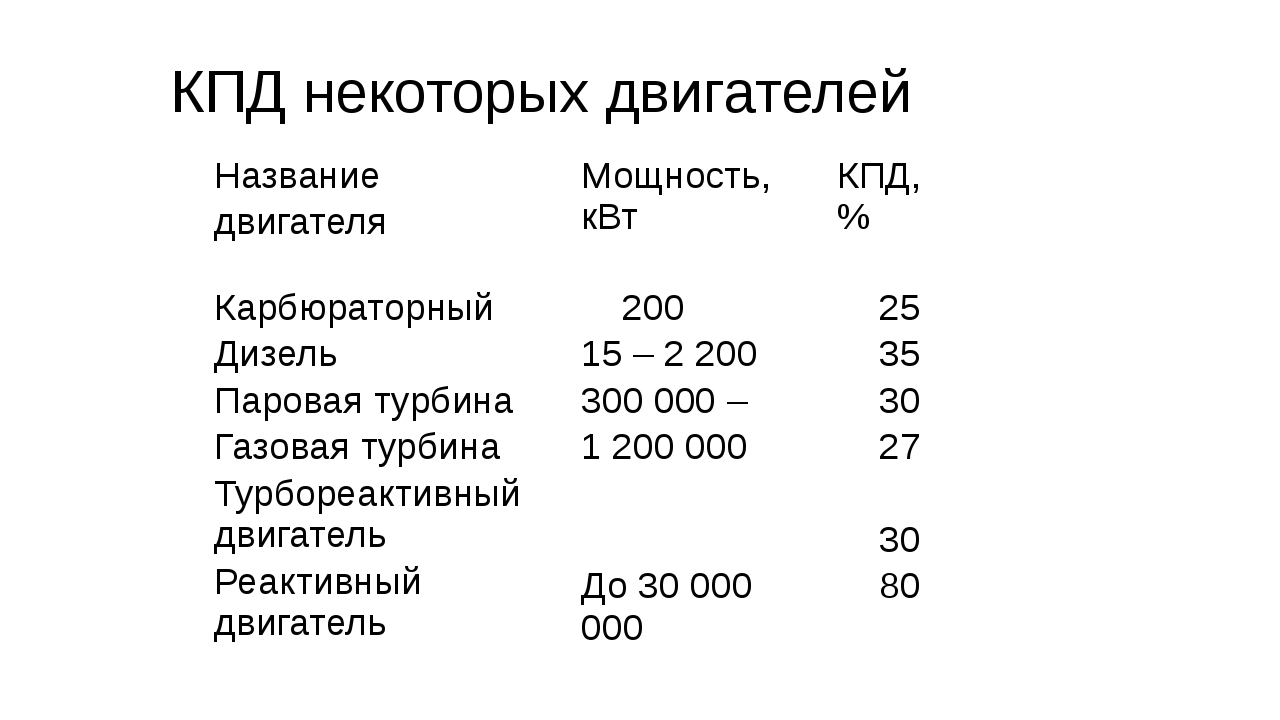

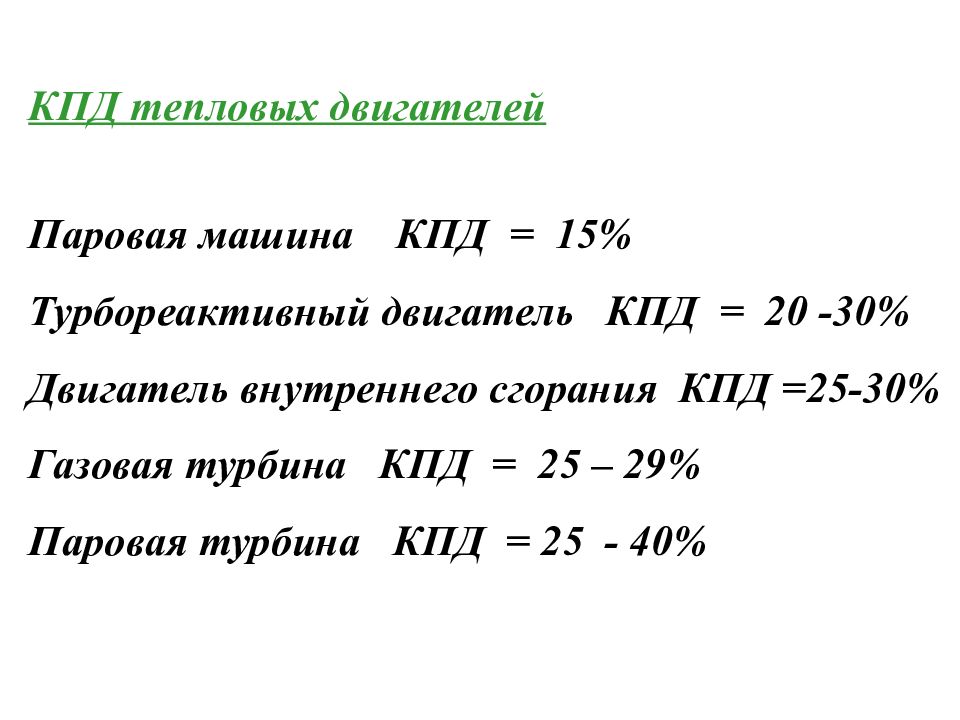

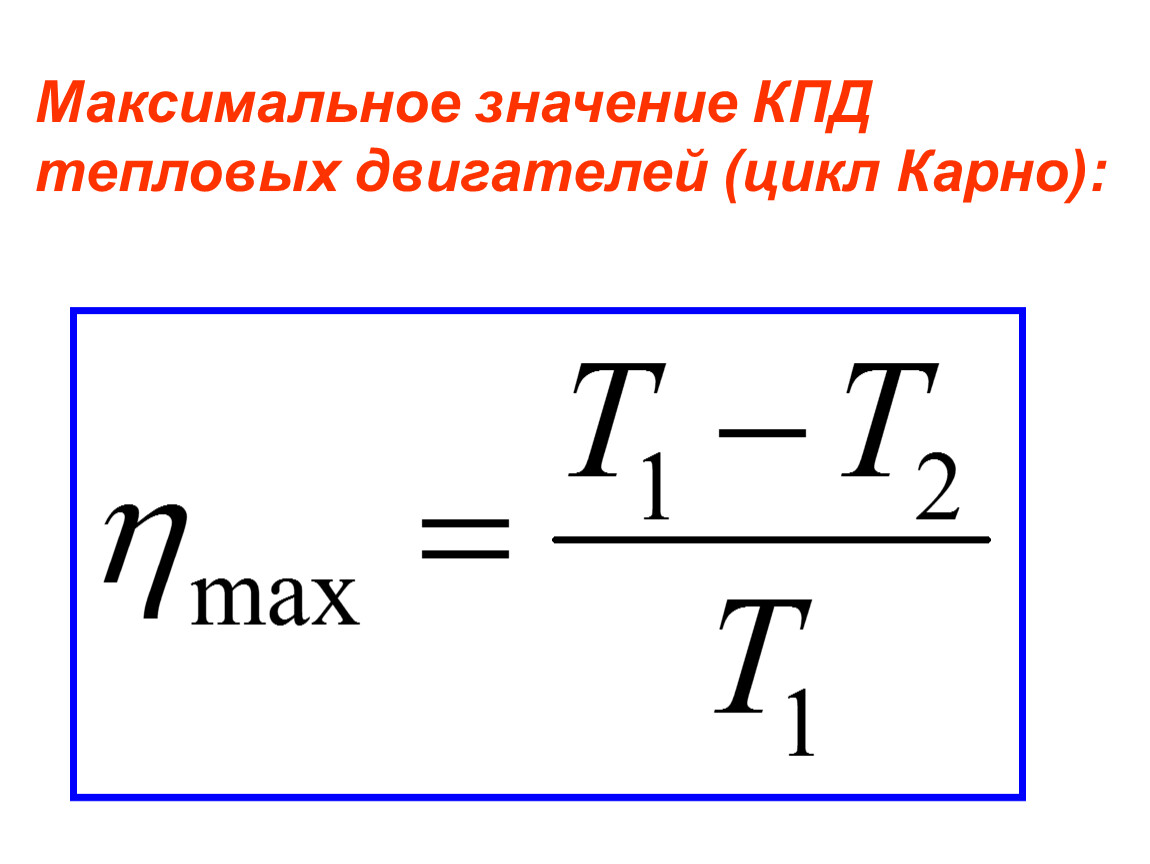

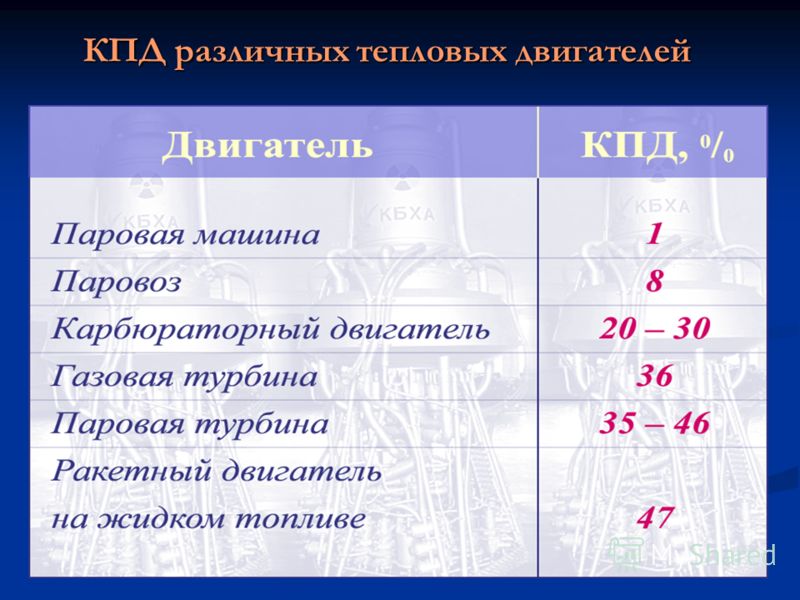

Из школьного курса многие помнят, что КПД не может превышать 100% и что он тем выше, чем больше разница температур между холодильником и нагревателем. Однако это верно лишь для так называемых тепловых двигателей: паровая машина, двигатель внутреннего сгорания, реактивные и ракетные двигатели, газовые и паровые турбины.

Однако это верно лишь для так называемых тепловых двигателей: паровая машина, двигатель внутреннего сгорания, реактивные и ракетные двигатели, газовые и паровые турбины.

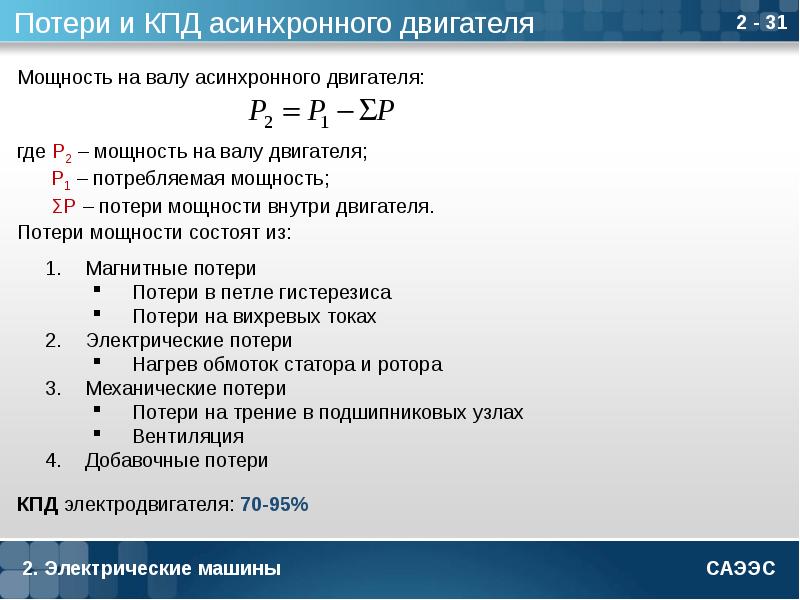

Электродвигатели и все электрические устройства этому правилу не подчиняются, поскольку они не тепловые машины. Для них верно только то, что КПД не может превышать ста процентов, а частные ограничения в каждом случае определяются по-разному.

В случае с солнечной батареей потери определяются как квантовыми эффектами при поглощении фотонов, так и потерями на отражение света от поверхности батареи и на поглощение в фокусирующих зеркалах. Проведенные расчеты показали, что выйти за 90% солнечная батарея не может в принципе, а на практике достижимы значения около 60-70%, да и те при весьма сложной структуре фотоячеек.

Великолепным КПД обладают топливные элементы. В эти устройства поступают некие вещества, которые вступают в химическую реакцию друг с другом и дают электрический ток. Этот процесс опять-таки не является циклом тепловой машины, поэтому КПД получается достаточно высоким, порядка 60%, в то время как дизель или бензиновый двигатель не выходят обычно за 50%.

Именно топливные элементы стояли на летавших к Луне космических кораблях «Аполло», и они могут работать, например, на водороде и кислороде. Их недостаток заключается только в том, что водород должен быть достаточно чистым и к тому же его надо где-то хранить и как-то передавать от завода к потребителям. Технологии, позволяющие заменить водородом обычный метан, пока что не доведены до массового использования. На водороде и топливных элементах работают лишь экспериментальные автомобили и некоторое количество подводных лодок.

Плазменные двигатели серии СПД. Их делает ОКБ «Факел», и они используются для удержания спутников на заданной орбите. Тяга создается за счет потока ионов, которые возникают после ионизации инертного газа электрическим разрядом. КПД этих двигателей достигает 60 процентовИонные и плазменные двигатели уже существуют, но тоже работают лишь в вакууме. Кроме того, их тяга слишком мала и на порядки ниже веса самого устройства — с Земли они не взлетели бы даже при отсутствии атмосферы. Зато во время межпланетных полетов длительностью в многие месяцы и даже годы слабая тяга компенсируется экономичностью и надежностью.

Зато во время межпланетных полетов длительностью в многие месяцы и даже годы слабая тяга компенсируется экономичностью и надежностью.

Алексей Тимошенко

КПД — Районы города — Тюмень

КПД

Район КПД расположен в квадрате улиц 50 лет ВЛКСМ – Пермякова – 50 лет Октября – Одесская/Мельникайте. Аббревиатура КПД обозначает «крупнопанельное домостроение»: именно этот район стал флагманом нового типа жилья в Тюмени.

Инфраструктура

Достоинством района КПД является хорошо развитая социально-бытовая и транспортная инфраструктура.

Район хорошо обеспечен детскими садами, школами, есть гимназия, ТГНГУ и Медицинская академия. Для людей, ведущих здоровый образ жизни, есть возможность посещать различные спортивные комплексы и фитнес-клубы. Провести досуг также не проблема – можно сходить в кинотеатр, посетить ДК «Строитель» или просто прогуляться с детьми по уютным скверам и паркам. Большое количество различного профиля магазинов и организаций помогает жителям решить проблему поиска необходимых товаров и услуг.

На территории расположены дошкольные учреждения, школы, детские развивающие центры, спортивный комплекс «Юность», ДК «Строитель», кинотеатр «Киномакс», аптеки, поликлиники, большое количество магазинов, работает торговый центр «Привоз», рынок «Пригородный», поблизости расположен автовокзал.

Транспорт

Основной транспортной артерией района является улица Республики, через остановочные комплексы которой проходит большое количество автобусов и маршрутных такси, доставляющих пассажиров в любую часть нашего города.

Застройка

Район КПД начинал застраиваться в 60-х годах в основном кирпичными и панельными пятиэтажками «хрущевского» и «брежневского» типа. Площадь кухни в таких квартирах небольшая – всего 5-6 кв.м, но комнаты достаточно просторные – 17-19 кв. метров. Несмотря на сходство планировок и площадей «хрущевок» и «брежневок», между ними есть существенное отличие, которое зачастую является решающим фактором в выборе квартиры того или другого типа – это наличие газовой или электрической плиты. В конце 90-х годов в этом районе начали возводить дома 121-Т, 121-3Т серий, а также дома индивидуальной планировки на ул. Пржевальского. Очень красивый новый дом с витражным остеклением расположился по ул. Одесская, 44/1, где планировки квартир с «изюминкой» – есть сауны, гардеробные, санузлы с окнами, к тому же дом находится в пяти минутах ходьбы от ТГНГУ и Медицинской академии. Есть и малогабаритное жилье – пансионаты и общежития.

В конце 90-х годов в этом районе начали возводить дома 121-Т, 121-3Т серий, а также дома индивидуальной планировки на ул. Пржевальского. Очень красивый новый дом с витражным остеклением расположился по ул. Одесская, 44/1, где планировки квартир с «изюминкой» – есть сауны, гардеробные, санузлы с окнами, к тому же дом находится в пяти минутах ходьбы от ТГНГУ и Медицинской академии. Есть и малогабаритное жилье – пансионаты и общежития.

Насосы | Kawasaki Heavy Industries, Ltd.

Компания Kawasaki постоянно совершенствует аксиально-поршневые насосы для соответствия современным потребностям, таким как высокий КПД, низкий уровень шума и компактная конструкция.

Компания Kawasaki предлагает ряд аксиально-поршневых насосов переменного объема, которые обладают высокими эксплуатационными характеристиками, надежны и просты в обслуживании.

Мобильная техника

Аксиально-поршневые насосы (Открытый контур)

В соответствии с назначением, например, для строительной техники и различных промышленных машин и их систем гидроуправления, компания Kawasaki предложит наиболее подходящий аксиально-поршневой насос из широкого диапазона вариантов.

Аксиально-поршневые насосы (Закрытый контур)

Лучший в своем классе в мире КПД насоса и низкий уровень шума позволяют экономить энергию и создают хорошую рабочую среду.

Промышленное оборудование

Аксиально-поршневые насосы (С наклонным диском)

Компания Kawasaki предлагает компактные высокоэффективные аксиально-поршневые насосы с низким уровнем шума, подходящие для промышленного оборудования.Аксиально-поршневые насосы (С наклонным блоком цилиндров)

Аксиально-поршневые насосы с наклонным блоком цилиндров от компании Kawasaki обладают такими характеристиками, как высокий КПД и долгий срок службы. Они могут работать в суровых условиях в течение долгого времени: непрерывное движение под высоким давлением, использование негорючих жидкостей и т.д.

Винтовые насосы

Насосы шнекового типа от компании Kawasaki производятся с 1936 г., и сейчас они поставляются для удовлетворения растущего спроса во всех отраслях промышленности. Насосы шнекового типа от компании Kawasaki используются для самых различных целей, включая транспортировку тяжелой нефти, систему смазочного масла, подвод давления, а также в гидравлических системах.

Насосы шнекового типа от компании Kawasaki используются для самых различных целей, включая транспортировку тяжелой нефти, систему смазочного масла, подвод давления, а также в гидравлических системах.

Точные шестеренные насосы

Точные шестеренные насосы от компании Kawasaki производятся с повышенной степенью производственной точности для повышения рабочих характеристик шестеренных насосов внешнего касания, которые имеют невысокие пульсации и хорошие объемные характеристики. Данные насосы изначально изготавливались для перекачки и измерения полимеров для экструдера при производстве химических волокон и преобладали во многих областях применения.

Контакты

Свяжитесь с нами для получения более подробной информации о нашей компании или приобретения нашей продукции.

КонтактыУсилители. Классификация усилителей

Усилители в каталоге

Классификация усилителей

По способу работы с входным сигналом и принципу построения усилительных каскадов усилители мощности звуковой частоты разделяются на:

- Аналоговые, класс А

- Аналоговые, класс В

- Аналоговые, класс АВ

- Аналоговые, класс H

- Импульсные и цифровые, класс D

Необходимо отметить, что существует еще множество классов усилителей, таких как C, A+, SuperA, G, DLD и др.

Аналоговые усилители, по сути, отличаются только углом отсечки входного сигнала, т.е. выбором так называемой «рабочей точки».

Класс А

Углы отсечки для усилительных каскадов классов А, В, АВ и С.

Усилители класса А работают без отсечки сигнала на наиболее линейном участке вольтамперной характеристики усилительных элементов. Это обеспечивает минимум нелинейных искажений (THD и IMD), причем как на номинальной мощности, так и на малых мощностях.

За этот минимум приходится расплачиваться внушительными потребляемой мощностью, размерами и массой. В среднем КПД усилителя класса А составляет 15-30%, а потребляемая мощность не зависит от величины выходной мощности. Мощность рассеяния максимальна при малых сигналах на выходе.

Интересными представителями усилителей класса А являются транзисторный Pass Labs XA 200. 5 и ламповый Unison Research Sinfonia, сравнительные характеристики которых приведены в таблице:

5 и ламповый Unison Research Sinfonia, сравнительные характеристики которых приведены в таблице:

| Характеристики | Pass Labs XA 200.5 | Unison Research Sinfonia |

| Номинальная мощность | 200 Вт | 25Вт |

| Коэффициент гармонических искажений | 1% (400Вт) | не указывается |

| Диапазон воспроизводимых частот | 1.5 – 100000 Гц | 20 – 30000 Гц |

| Потребляемая мощность | 700 Вт | 500 Вт |

| Масса | 81 кг | 25 кг |

Представитель усилителей класса А

Класс В

Принцип работы усилителей, классов А, В и С.

Усилительные элементы работают с отсечкой 90 градусов. Для обеспечения такого режима работы усилителя используется двухтактная схема, когда каждая часть схемы усиливает свою «половинку» сигнала. Основная проблема усилителей в классе В — это наличие искажений из-за ступенчатого перехода от одной полуволны к другой.

Искажения типа ступенька в усилителях класса В.

Достоинством усилителя класса В можно считать высокий КПД, который теоретически может достигнуть 78%. Потребляемая мощность усилителя пропорциональна выходной мощности, и при отсутствии сигнала на входе она вообще равна нулю. Несмотря на высокий КПД, обнаружить среди современных моделей усилители класса В вряд ли кому-то удастся.

Класс АВ

Как следует из названия усилители класса АВ – это попытка объединить достоинства усилителей А и В класса, т.е. добиться высокого КПД и приемлемого уровня нелинейных искажений. Для того чтобы избавиться от ступенчатого перехода при переключении усилительных элементов используется угол отсечки более 90 градусов, т.е. рабочая точка выбирается в начале линейного участка вольтамперной характеристики. За счет этого при отсутствии сигнала на входе усилительные элементы не запираются, и через них протекает некоторый ток покоя, иногда значительный.

Среди аналоговых усилителей данный режим работы встречается чаще всего.

Графики зависимости коэффициентов нелинейных искажений от выходной мощности усилителя для классов А, В и АВ.

Минимизация искажения типа «ступенька» в усилителях класса АВ.

Сравнительная таблица усилителей, работающих в режимах А, В, АВ:

| Характеристики | A | B | AB |

| Теоретический КПД | 50% | 78% | Зависит от режима |

| Реальный КПД | 15-30% | 50-60% | 40-50% |

| Нелинейные искажения | малые | Высокие | средние) |

| Потребляемая мощность | постоянная | зависит от выходной | зависит от выходной |

| Термостабильность | низкая | высокая | средняя |

Представитель усилителей класса АВ

Класс H

Данный класс усилителей был разработан специально для автомобилей, в которых имеется ограничение напряжения, питающего выходные каскады. Стимулом к созданию усилителей класса Н послужило то, что реальный звуковой сигнал имеет импульсный характер и его средняя мощность намного ниже пиковой. В основе схемы лежит обычный усилитель класса AB, включенный по мостовой схеме. Изюминка — применение специальной схемы удвоения напряжения питания. Основной элемент схемы удвоения — накопительный конденсатор большой емкости, который постоянно подзаряжается от основного источника питания. На пиках мощности этот конденсатор подключается схемой управления последовательно с основным источником питания. Напряжение питания выходного каскада усилителя на доли секунды удваивается, позволяя ему справиться с передачей пиков сигнала. Однако накопительный конденсатор должен быть достаточной емкости, иначе заявленная выходная мощность будет обеспечиваться только на средних и высоких частотах.

Стимулом к созданию усилителей класса Н послужило то, что реальный звуковой сигнал имеет импульсный характер и его средняя мощность намного ниже пиковой. В основе схемы лежит обычный усилитель класса AB, включенный по мостовой схеме. Изюминка — применение специальной схемы удвоения напряжения питания. Основной элемент схемы удвоения — накопительный конденсатор большой емкости, который постоянно подзаряжается от основного источника питания. На пиках мощности этот конденсатор подключается схемой управления последовательно с основным источником питания. Напряжение питания выходного каскада усилителя на доли секунды удваивается, позволяя ему справиться с передачей пиков сигнала. Однако накопительный конденсатор должен быть достаточной емкости, иначе заявленная выходная мощность будет обеспечиваться только на средних и высоких частотах.

Идея коммутирования напряжения питания нашла применение не только в автомобильных усилителях мощности. Усилитель с двух- трехуровневым питанием фактически представляет собой импульсный усилитель с последовательным аналоговым каналом, который лишнюю энергию импульсов переводит в тепло. Чем больше ступенек у напряжения питания, тем более приближенная к синусоиде получается лестница на выходе импульсной части усилителя и тем меньше выделяется тепла на аналоговом канале.

Чем больше ступенек у напряжения питания, тем более приближенная к синусоиде получается лестница на выходе импульсной части усилителя и тем меньше выделяется тепла на аналоговом канале.

Усилители, построенные по подобной схемотехнике, сочетают в себе дискретные методы усиления с аналоговыми и, соответственно, занимают промежуточное положение между аналоговыми и импульсными усилителями по КПД и тепловыделению. В данном усилителе для повышения КПД, и соответственно, снижения тепловыделения применено дискретное приближение уровня напряжения питания аналогового канала к его выходному напряжению. Повышение КПД происходит за счет уменьшения падения напряжения на активном плече по сравнению с усилителями с одноуровневым питанием. Отличительная особенность подобных усилителей состоит в том, что коммутация ключевых элементов происходит с частотой сигнала. Фильтрация высших гармоник осуществляется аналоговой частью усилителя путем преобразования энергии гармоник в тепло в усилителями с высокой тактовой частотой, когда частота коммутации ключевых элементов многократно выше верхней граничной частоты сигнала, а фильтрация осуществляется LC фильтром. Тепловые потери аналоговой части усилителя получаются довольно низкими, но их в достаточной мере восполняют коммутационные потери и потери в фильтре при высокой тактовой частоте. Существует оптимальное количество ступенек напряжения питания, при котором усложнение схемы оправдывается повышением КПД и удешевлением мощных транзисторов аналоговой части усилителя. КПД усилителей класса H достигает 83% при коэффициенте гармонических искажений 0,1%.

Тепловые потери аналоговой части усилителя получаются довольно низкими, но их в достаточной мере восполняют коммутационные потери и потери в фильтре при высокой тактовой частоте. Существует оптимальное количество ступенек напряжения питания, при котором усложнение схемы оправдывается повышением КПД и удешевлением мощных транзисторов аналоговой части усилителя. КПД усилителей класса H достигает 83% при коэффициенте гармонических искажений 0,1%.

Класс D

Строго говоря, класс D — это не только схема построения или режим работы выходного каскада — это отдельный класс усилителей. Более логично было бы назвать их импульсными, но историческое название «цифровой» за ними уже прочно закрепилось. Рассмотрим общую структурную схему усилителя.

Блок схема цифрового усилителя

Оцифрованный сигнал поступает на аудио процессор, который в свою очередь с помощью широтно-импульсной модуляции (PWM — Pulse Width Modulation) управляет силовыми полупроводниковыми ключами. Можно добавить, что ШИМ-сигнал можно получить и без аналого-цифрового преобразования с помощью компаратора и генератора, например, пилообразного сигнала. Такой метод в усилителях класса D также широко применяется, но благодаря развитию цифровой техники постепенно уходит в прошлое. Аналого-цифровое преобразование обеспечивает дополнительные возможности по обработке звука: от регулировки уровня громкости и тембра до реализации цифровых эффектов, таких как реверберация, шумоподавление, подавление акустической обратной связи и др.

Можно добавить, что ШИМ-сигнал можно получить и без аналого-цифрового преобразования с помощью компаратора и генератора, например, пилообразного сигнала. Такой метод в усилителях класса D также широко применяется, но благодаря развитию цифровой техники постепенно уходит в прошлое. Аналого-цифровое преобразование обеспечивает дополнительные возможности по обработке звука: от регулировки уровня громкости и тембра до реализации цифровых эффектов, таких как реверберация, шумоподавление, подавление акустической обратной связи и др.

В отличие от аналоговых усилителей, выходной сигнал усилителей класса D представляет собой импульсы прямоугольной формы. Их амплитуда постоянна, а длительность («ширина») изменяется в зависимости от амплитуды аналогового сигнала, поступающего на вход усилителя. Частота импульсов (частота дискретизации) постоянна и в зависимости от требований, предъявляемых к усилителю, составляет от нескольких десятков до сотен килогерц. После формирования импульсы усиливаются оконечными транзисторами, работающими в ключевом режиме. Преобразование импульсного сигнала в аналоговый происходит в фильтре низких частот на выходе усилителя или непосредственно в нагрузке.

Преобразование импульсного сигнала в аналоговый происходит в фильтре низких частот на выходе усилителя или непосредственно в нагрузке.

График зависимости КПД аналоговых и цифровых усилителей от выходной мощности.

В целом, принцип работы усилителя класса D очень напоминает принцип работы импульсного блока питания, но в отличие от него, на выходе, за счет широтно-импульсной модуляции, формируется не постоянное напряжение, а переменное, по форме соответствующее входному сигналу.

Теоретически, КПД подобных усилителей должен достигать 100%, но, к сожалению, сопротивление канала транзистора хоть и маленькое, но все же ненулевое. Но, тем не менее, в зависимости от сопротивления нагрузки, КПД усилителей этого типа может достигать 90%-95%. Разумеется, при такой эффективности нагрев выходных транзисторов практически отсутствует, что позволяет создавать очень маленькие и экономичные усилители. Коэффициент гармонических искажений при грамотном построении выходного фильтра можно довести до 0,01%, что является прекрасным результатом. Искажения возрастают при увеличении частоты сигнала и снижении частоты дискретизации. Косвенным образом от частоты дискретизации зависит и выходная мощность — с ростом частоты уменьшаются индуктивность катушек и снижаются потери в выходном фильтре.

Искажения возрастают при увеличении частоты сигнала и снижении частоты дискретизации. Косвенным образом от частоты дискретизации зависит и выходная мощность — с ростом частоты уменьшаются индуктивность катушек и снижаются потери в выходном фильтре.

Подобно аналоговым усилителям, импульсные усилители разделяются на подклассы AD и BD, причем их достоинства и недостатки тоже подобны. В усилителях класса AD в отсутствие входного сигнала выходной каскад продолжает работу, выдавая в нагрузку разнополярные импульсы одинаковой длительности. Это позволяет улучшить качество передачи слабых сигналов, но значительно снижает экономичность и порождает ряд технических проблем. В частности, приходится бороться с так называемым сквозным током, который возникает при одновременном переключении выходных транзисторов. Для устранения сквозного тока в выходном каскаде вводится мертвое время между закрыванием одного транзистора и открыванием другого.

Практическое применение находят более простые по конструкции: усилители класса BD, выходной каскад которых в отсутствие сигнала генерирует импульсы очень малой длительности или находится в состоянии покоя. Однако в усилителях этого типа наиболее сильно проявляется основной недостаток — зависимость уровня нелинейных искажений от частоты дискретизации и частоты сигнала. Кроме того, искажения возрастают при малых входных сигналах. Чаще всего, усилители класса D, как и класса АВ, выпускаются в интегральном исполнении.

Однако в усилителях этого типа наиболее сильно проявляется основной недостаток — зависимость уровня нелинейных искажений от частоты дискретизации и частоты сигнала. Кроме того, искажения возрастают при малых входных сигналах. Чаще всего, усилители класса D, как и класса АВ, выпускаются в интегральном исполнении.

Такие усилители применяются в системах оповещения и трансляции, в которых, как известно, не уделяется большого внимания вопросам достижения особенного качества звучания. В профессиональных системах звуковоспроизведения в классе D реализуются в основном усилители для сабвуферов, так как на низких частотах ухо наименее чувствительно к нелинейным искажениям сигнала.

Если раньше от усилителя требовалась просто надежная работа и гарантированное качество звука, то современные модели дополняются рядом сервисных функций, таких как компьютерное управление усилителем, программирование встроенного лимитера, а также наличие цифрового входа. С удешевлением цифровых интерфейсов для передачи аудиосигналов можно ожидать рост рынка усилителей с дистанционно управляемыми параметрами и автоматической диагностикой, что, безусловно, расширит возможности в создании звукоусилительных комплексов. Учитывая стремительное развитие цифровой техники и элементной базы сложно даже предположить, к каким вершинам приведет нас дальнейшее совершенствование принципов построения усилителей мощности.

Учитывая стремительное развитие цифровой техники и элементной базы сложно даже предположить, к каким вершинам приведет нас дальнейшее совершенствование принципов построения усилителей мощности.

Представитель усилителей класса D

| 55/2021 | Приказ Росстандарта от 27.04.2021 №303-ст | 27.04.2021 | 01.06.2021 |

| 54/2021 | Приказ Росстандарта от 12.04.2021 № 202-ст | 12.04.2021 | 01.06.2021 |

| 53/2021 | Приказ Росстандарта от 12.04.2021 № 198-ст | 12. 04.2021 04.2021 |

01.06.2021 |

| 52/2021 | Приказ Росстандарта от 12.04.2021 № 196-ст | 12.04.2021 | 01.06.2021 |

| 51/2021 | Приказ Росстандарта от 10.02.2021 № 68-ст | 10.02.2021 | 01.03.2021 |

| 50/2021 | Приказ Росстандарта от 10.02.2021 № 67-ст | 10.02.2021 | 01.03.2021 |

| 49/2020 | Приказ Росстандарта от 29.12.2020 № 1426-ст | 29.12.2020 | 01. 02.2021 02.2021 |

| 48/2020 | Приказ Росстандарта от 02.12.2020 № 1242-ст | 02.12.2020 | 09.01.2021 |

| 47/2020 | Приказ Росстандарта от 23.09.2020 № 663-ст | 23.09.2020 | 01.11.2020 |

| 46/2020 | Приказ Росстандарта от 27.08.2020 N 549-ст | 27.08.2020 | 01.10.2020 |

| 45/2020 | Приказ Росстандарта от 01.06.2020 N 247-ст | 01.06.2020 | 01.06.2020 |

| 44/2020 | Приказ Росстандарта от 26. 05.2020 N 230-ст 05.2020 N 230-ст |

26.05.2020 | 01.01.2021 |

| 43/2020 | Приказ Росстандарта от 12.02.2020 №58-ст | 12.02.2020 | 01.03.2020 |

| 42/2020 | Приказ Росстандарта от 11.02.2020 №55-ст | 11.02.2020 | 01.03.2020 |

| 40/2019 | Приказ Росстандарта от 24.12.2019 №1463-ст | 24.12.2019 | 01.01.2020 |

| 39/2019 | Приказ Росстандарта от 14.11.2019 №1145-ст | 14. 11.2019 11.2019 |

01.12.2019 |

| 38/2019 | Приказ Росстандарта от 27.09.2019 №809-ст | 27.09.2019 | 01.01.2020 |

| 37/2019 | Приказ Росстандарта от 18.09.2019 №711-ст | 18.09.2019 | 01.10.2019 |

| 36/2019 | Приказ Росстандарта от 17.07.2019 №401-ст | 17.07.2019 | 01.08.2019 |

| 34/2019 | Приказ Росстандарта от 20.02.2019 №46-ст | 20.02.2019 | 01. 05.2019 05.2019 |

| 33/2018 | Приказ Росстандарта от 29.12.2018 №1190-ст | 29.12.2018 | 01.01.2020 |

| 32/2018 | Приказ Росстандарта от 24.10.2018 №842-ст | 24.10.2018 | 01.01.2019 |

| 31/2018 | Приказ Росстандарта от 16.10.2018 №784-ст | 16.10.2018 | 01.11.2018 |

| 30/2018 | Приказ Росстандарта от 10.07.2018 №407-ст | 10.07.2018 | 01.10.2018 |

| 29/2018 | Приказ Росстандарта от 10. 07.2018 №406-ст 07.2018 №406-ст |

10.07.2018 | 01.10.2018 |

| 28/2018 | Приказ Росстандарта от 29.03.2018 №159-ст | 29.03.2018 | 01.06.2018 |

| 27/2018 | Приказ Росстандарта от 13.02.2018 №66-ст | 13.02.2018 | 01.04.2018 |

| 26/2018 | Приказ Росстандарта от 30.01.2018 №36-ст | 30.01.2018 | 01.04.2018 |

| 25/2017 | Приказ Росстандарта от 21.02.2017 №2049-ст | 21. 12.2017 12.2017 |

01.03.2018 |

| 24/2017 | Приказ Росстандарта от 21.12.2017 №2047-ст | 21.12.2017 | 01.03.2018 |

| 23/2017 | Приказ Росстандарта от 21.12.2017 №2045-ст | 21.12.2017 | 01.03.2018 |

| 22/2017 | Приказ Росстандарта от 08.09.2017 №791-ст | 08.09.2017 | 01.12.2017 |

| 21/2017 | Приказ Росстандарта от 08.09.2017 №1044-ст | 08.09.2017 | 01. 11.2017 11.2017 |

| 20/2017 | Приказ Росстандарта от 03.08.2017 №791-ст | 03.08.2017 | 01.11.2017 |

| 19/2017 | Приказ Росстандарта от 03.05.2017 №347-ст | 03.05.2017 | 01.07.2017 |

| 18/2016 | Приказ Росстандарта от 07.10.2016 N 1326-ст | 07.10.2016 | 01.01.2017 |

| 17/2016 | Приказ Росстандарта от 07.10.2016 №1325-ст | 07.10.2016 | 01.01.2017 |

| 16/2016 | Приказ Росстандарта от 07. 10.2016 №1324-ст 10.2016 №1324-ст |

07.10.2016 | 01.01.2017 |

| 15/2016 | Приказ Росстандарта от 28.09.2016 №1239-ст | 28.09.2016 | 01.01.2017 |

| 14/2016 | Приказ Росстандарта от 28.09.2016 №1238-ст | 28.09.2016 | 01.01.2017 |

| 13/2016 | Приказ Росстандарта от 28.09.2016 №1237-ст | 28.09.2016 | 01.01.2017 |

| 12/2016 | Приказ Росстандарта от 26.08.2016 №948-ст | 26. 08.2016 08.2016 |

01.11.2016 |

| 11/2016 | Приказ Росстандарта от 24.06.2016 №679-ст | 24.06.2016 | 01.09.2016 |

| 10/2016 | Приказ Росстандарта от 12.05.2016 №311-ст | 12.05.2016 | 01.07.2016 |

| 9/2016 | Приказ Росстандарта от 12.05.2016 №310-ст | 12.05.2016 | 01.07.2016 |

| 8/2016 | Приказ Росстандарта от 14.04.2016 №260-ст | 14.04.2016 | 01. 06.2016 06.2016 |

| 7/2016 | Приказ Росстандарта от 24.03.2016 №204-ст | 24.03.2016 | 01.06.2016 |

| 6/2016 | Приказ Росстандарта от 17.02.2016 №40-ст | 17.02.2016 | 01.06.2016 |

| 5/2015 | Приказ Росстандарта от 10.12.2015 N 2149-ст | 10.12.2015 | 01.03.2016 |

| 4/2015 | Приказ Росстандарта от 10.12.2015 N 2148-ст | 10.12.2015 | 01.03.2016 |

| 3/2015 | Приказ Росстандарта от 26. 11.2015 № 1999-ст 11.2015 № 1999-ст |

26.11.2015 | 01.11.2015 |

| 2/2015 | Приказ Росстандарта от 17.08.2015 № 1166-ст | 17.08.2015 | 01.11.2015 |

| 1/2015 | Приказ Росстандарта от 26.05.2015 № 424-ст | 26.05.2015 | 01.08.2015 |

5 распространенных алгоритмов шифрования и нерушимые методы будущего

Безопасность в наши дни является приоритетом для любого ИТ-специалиста. Это должно быть так, учитывая, что Gartner прогнозирует, что мировые расходы на безопасность и управление рисками превысят 150 миллиардов долларов в 2021 году. Хотя существует множество технологий, которые вы можете купить для защиты своих данных, шифрование является одним из аспектов технологии безопасности, который должен понимать каждый пользователь компьютера.

Как работает шифрование

Шифрование — это способ сделать данные — сообщения или файлы нечитаемыми, гарантируя, что только уполномоченное лицо может получить доступ к этим данным.Шифрование использует сложные алгоритмы для шифрования данных и дешифрования тех же данных с помощью ключа, предоставленного отправителем сообщения. Шифрование обеспечивает конфиденциальность информации независимо от того, хранится она или пересылается. Любой несанкционированный доступ к данным приведет только к хаотическому массиву байтов.

Вот некоторые важные термины шифрования, которые вы должны знать:

Алгоритмы, также известные как шифры, представляют собой правила или инструкции для процесса шифрования. Длина ключа, функциональные возможности и особенности используемой системы шифрования определяют эффективность шифрования.

Расшифровка — это процесс преобразования нечитаемого зашифрованного текста в читаемую информацию.

Ключ шифрования — это рандомизированная строка битов, используемая для шифрования и дешифрования данных. Каждый ключ уникален, а более длинные ключи сложнее сломать. Типичная длина ключа составляет 128 и 256 бит для закрытых ключей и 2048 бит для открытых ключей.

Каждый ключ уникален, а более длинные ключи сложнее сломать. Типичная длина ключа составляет 128 и 256 бит для закрытых ключей и 2048 бит для открытых ключей.

Существует два типа систем криптографических ключей: симметричные и асимметричные.

Системы симметричных ключей

В системе с симметричным ключом у всех, кто обращается к данным, один и тот же ключ.Ключи, которые шифруют и дешифруют сообщения, также должны оставаться секретными для обеспечения конфиденциальности. Хотя это возможно, безопасное распространение ключей для обеспечения надлежащего контроля делает симметричное шифрование непрактичным для широкого коммерческого использования.

Системы асимметричных ключей

Система с асимметричным ключом, также известная как система открытого / закрытого ключей, использует два ключа. Один ключ остается секретным — закрытый ключ, — в то время как другой ключ становится широко доступным для всех, кто в нем нуждается.Этот ключ называется открытым ключом. Закрытый и открытый ключи математически связаны друг с другом, поэтому соответствующий закрытый ключ может расшифровать только ту информацию, зашифрованную с помощью открытого ключа.

Закрытый и открытый ключи математически связаны друг с другом, поэтому соответствующий закрытый ключ может расшифровать только ту информацию, зашифрованную с помощью открытого ключа.

Шифрование в действии

Вот пример того, как шифрование работает с программой для работы с электронной почтой Pretty Good Privacy (PGP) или GnuPG, также известной как GPG, для поклонников открытого исходного кода. Скажем, я хочу отправить вам личное сообщение. Я шифрую его с помощью одной из программ, перечисленных ниже.

Вот сообщение:

wUwDPglyJu9LOnkBAf4vxSpQgQZltcz7LWwEquhdm5kSQIkQlZtfxtSTsmawq6gVH8SimlC3W6TDOhhL2FdgvdIC7sDv7G1Z7pCNzFLp0lgB9ACm8r5RZOBiN5ske9cBVjlVfgmQ9VpFzSwzLLODhCU7 / 2THg2iDrW3NGQZfz3SSWviwCe7GmNIvp5jEkGPCGcla4Fgdp / xuyewPk6NDlBewftLtHJVf = рАВ3

После шифрования сообщение превращается в беспорядочную мешанину из случайных символов.Но, вооружившись ключом, который я вам пришлю, вы можете расшифровать его и найти исходное сообщение.

Приходите за хот-догами и содовой!

Будь то в пути, например, электронное письмо с хот-догами, или на вашем жестком диске, шифрование работает, чтобы не отвлекаться от вашего бизнеса, даже если они случайно получат доступ к вашей сети или системе.

Эта технология имеет множество форм, при этом размер и сила ключа, как правило, являются наиболее значительными различиями между разными разновидностями.

Общие алгоритмы шифрования

1. Тройной DES

Triple DES был разработан для замены исходного алгоритма стандарта шифрования данных (DES), который хакеры в конечном итоге научились с относительной легкостью преодолевать. В свое время Triple DES был рекомендованным стандартом и наиболее широко используемым симметричным алгоритмом в отрасли.

Triple DES использует три отдельных ключа по 56 бит каждый. Общая длина ключа в сумме составляет 168 бит, но эксперты утверждают, что 112-битная сила ключа более точна.Несмотря на постепенный отказ от использования, Triple DES по большей части был заменен на Advanced Encryption Standard (AES).

2. AES

Advanced Encryption Standard (AES) — это алгоритм, которому правительство США и многие организации доверяют как стандарт. Хотя он очень эффективен в 128-битной форме, AES также использует ключи 192 и 256 бит для сложных целей шифрования.

AES в основном считается невосприимчивым ко всем атакам, за исключением грубой силы, которая пытается расшифровать сообщения, используя все возможные комбинации в 128, 192 или 256-битном шифре.

3. RSA Security

RSA — это алгоритм шифрования с открытым ключом и стандарт для шифрования данных, отправляемых через Интернет. Это также один из методов, используемых в программах PGP и GPG. В отличие от Triple DES, RSA считается асимметричным алгоритмом из-за использования пары ключей. У вас есть открытый ключ для шифрования сообщения и закрытый ключ для его расшифровки. Результатом шифрования RSA является огромная партия бессвязной информации, взлом которой требует у злоумышленников много времени и вычислительной мощности.

4. Blowfish

Blowfish — еще один алгоритм, призванный заменить DES. Этот симметричный шифр разбивает сообщения на блоки по 64 бита и шифрует их по отдельности. Blowfish известен своей невероятной скоростью и общей эффективностью. Между тем, поставщики в полной мере воспользовались его бесплатной доступностью в открытом доступе. Вы найдете Blowfish в различных категориях программного обеспечения, начиная от платформ электронной коммерции для защиты платежей и заканчивая инструментами управления паролями, где он защищает пароли.Это один из наиболее гибких доступных методов шифрования.

5. Twofish

Эксперт по компьютерной безопасности Брюс Шнайер — вдохновитель Blowfish и его преемника Twofish. Ключи, используемые в этом алгоритме, могут иметь длину до 256 бит, а в качестве симметричного метода вам понадобится только один ключ. Twofish — один из самых быстрых в своем роде и идеально подходит для использования в аппаратных и программных средах. Как и Blowfish, Twofish доступен всем, кто хочет его использовать.

Будущее шифрования

Кибератаки постоянно развиваются, вынуждая специалистов по безопасности придумывать новые схемы и методы, чтобы сдерживать их.Следите за новостями. Между тем, независимо от того, защищает ли он вашу электронную почту или хранимые данные, вы должны быть уверены, что включили шифрование в свой набор инструментов безопасности.

Нужна помощь в защите ваших данных? Поговорите с экспертом StorageCraft, компании Arcserve, сегодня.

Понимание накладных расходов на производительность шифрования

Николас Коррарелло (Nicolas Corrarello) — региональный директор по разработке решений в HashiCorp из Лондона.

Каждое современное приложение требует шифрования определенных объемов данных. Традиционный подход основывался либо на каком-то прозрачном шифровании (с использованием чего-то вроде шифрования в состоянии покоя в хранилище, либо шифрования на уровне столбца / поля в системах баз данных). Хотя это явно сводит к минимуму требования к шифрованию в приложении, это не защищает данные от атак, таких как SQL-инъекция, или от кого-то, просто сбрасывающего данные, поскольку их учетная запись имеет чрезмерные привилегии, или из-за доступа к резервным копиям.

Появляется требование выполнения шифрования на уровне приложения с ожидаемой сложностью выполнения правильной реализации на уровне кода (выбор правильных шифров, ключей шифрования, защита объектов), а также защиты и поддержания фактических ключей шифрования. , которые чаще всего заканчиваются контролем версий или каким-либо хранилищем объектов с обычными проблемами.

Традиционно применялись разные подходы к безопасным ключам шифрования:

- Можно использовать HSM со значительным снижением производительности.

- Внешняя система шифрования, такая как Amazon KMS, или Azure Key Vault, или Google KMS, где сторонняя сторона хранит ваш ключ шифрования.

В конечном счете, HashiCorp Vault предлагает свой собственный сервер Transit, который позволяет (в зависимости от политики) разгрузить рабочие процессы шифрования / дешифрования / hmac, а также подписывать и проверять, абстрагируя сложность, связанную с поддержанием ключей шифрования, и позволяя пользователям и организациям сохранять контроль над ними внутри криптографического барьера Vault.В качестве краткого обзора возможностей Vault, когда дело доходит до шифрования как услуги, мы можем просто обратиться к документации Vault.

Основным вариантом использования транзита является шифрование данных из приложений при сохранении этих зашифрованных данных в каком-либо первичном хранилище данных. Это снимает с разработчиков приложений бремя надлежащего шифрования / дешифрования и перекладывает бремя на операторов Vault. Операторы Vault обычно включают группу безопасности в организации, что означает, что они могут обеспечить правильное шифрование / дешифрование данных.Кроме того, поскольку операции шифрования / дешифрования должны входить в журнал аудита, любое событие дешифрования записывается.

Однако цель этой статьи не в объяснении возможностей Vault, а в том, чтобы провести анализ накладных расходов при использовании Vault для шифрования одного поля в приложении.

Для этой цели используется источник данных MySQL, использующий традиционную мировую базу данных (около 4000 строк), и выполняемый тест будет эффективно запускать один поток для каждой записи, который зашифрует поле такой записи, а затем сохранит это к Amazon S3.

Этот тест был запущен на экземпляре m4.large в Amazon, на котором запущен Vault Server, с бэкэндом Consul, сервером MySQL и скриптом, принимающим метрики, — все в одной системе. Он основан на традиционном сценарии использования больших данных, когда информация должна храниться в каком-то хранилище объектов для последующей обработки. Прокомментированная функция Python, выполняемая в каждом потоке, выглядит следующим образом:

def makeJson (хранилище, s3, s3_bucket, ID, имя, CountryCode, District, Population):

# Возьмите время запуска для всей функции

tot_time = время.время()

# Возьмите время начала шифрования

enc_time = время.время ()

# Base64 одно значение

Nameb64 = base64.b64encode (Name.encode ('utf-8'))

# Зашифровать через Vault

NameEnc = vault.write ('транзит / шифрование / мировой транзит', открытый текст = байты (Nameb64), context = base64.b64encode ('мировой транзит'))

# Посчитайте, сколько времени потребовалось для шифрования

eetime = time.time () - enc_time

# Создать объект для сохранения и преобразовать его в JSON

Cityobj = {"ID": ID, "Name": NameEnc ['data'] ['ciphertext'], "CountryCode": CountryCode, "District": District, "Population": Население}

Город = json.свалки (Cityobj)

filename = "% s.json"% ID

# Возьмите время начала для сохранения его в S3, для сравнения

store_time = time.time ()

# Сохраните объект

s3.put_object (Body = City, Bucket = s3_bucket, Key = filename)

# Подсчитайте, сколько времени потребовалось для его хранения

sstime = time.time () - store_time

# Рассчитать, сколько времени потребовалось для запуска всей функции

tttime = time.time () - tot_time

print ("% i,% s,% s,% s \ n"% (int (ID), str (sstime), str (eetime), str (tttime)))

Это будет отображать одну строку CSV для каждого потока, которая позже была агрегирована для анализа данных.Среднее, минимальное и медианное значения следующие:

Что касается параллелизма, то здесь выполняется 4 тысячи потоков, экземпляры которых создаются в цикле for. Согласно этому ограниченному набору данных (около 4000 записей) мы смотрим на 5% ~ 10% накладных расходов в отношении времени выполнения.

Стоит отметить, что во время тестов Vault почти не вспотел, Top сообщил, что использует 15% ЦП (против 140%, которые использовал Python). Это было сделано намеренно в ограниченном масштабе, так как мы не собирались проверять, как далеко может зайти Vault.Vault Enterprise поддерживает репликацию производительности, что позволяет масштабировать его в соответствии с потребностями даже самых требовательных приложений. Что касается усилий по разработке, единственной добавленной сложностью будет добавление двух операторов для шифрования / дешифрования данных, как показывает пример Python. Стоит отметить, что Vault поддерживает конвергентное шифрование, в результате чего одни и те же зашифрованные значения возвращают одну и ту же строку на случай, если кому-то потребуется искать индексы в предложениях WHERE.

Использование этого шаблона, наряду с хорошо известными функциями управления секретами в Vault, поможет смягчить защиту от 10 самых популярных атак на базы данных , как это задокументировано Британским дипломированным институтом ИТ:

Чрезмерные привилегии — используя транзит в сочетании с секретным сервером базы данных Vault, организация может гарантировать, что каждый пользователь или приложение получит нужный уровень доступа к данным, которые сами по себе могут быть зашифрованы, требуя дополнительного уровня привилегий для их декодирования. .

Злоупотребление привилегиями. При использовании транзита данные, полученные даже с соответствующими привилегиями, шифруются, и для их расшифровки потенциально требуется правильный «контекст», даже если у пользователя есть доступ к ним.

Несанкционированное повышение привилегий. Как и в описанных выше случаях, Vault может определить, какой доступ пользователь получает к базе данных, эффективно завершая шаблон «Золотые учетные данные» и зашифровывая базовые данные от доступа оператора.

Уязвимости платформы — даже если платформа уязвима, данные будут в безопасности.

SQL-инъекция. Поскольку данные не зашифрованы прозрачно, уязвимое приложение в основном сбрасывает запутанные данные, которые могут быть повторно упакованы при обнаружении уязвимости в обновленном ключе шифрования.

Слабый аудит — Vault проверяет операции шифрования и дешифрования, эффективно создавая контрольный журнал, который позволит точно определить, кто имеет доступ к данным.

Отказ в обслуживании. С помощью Sentinel, нашей политики как механизма кода, Сейф может оценивать шаблоны трафика с помощью правил и соответственно отказывать в доступе.

Уязвимости протокола базы данных. Как и раньше, даже если данные будут сброшены, они не будут расшифрованы прозрачно.

Слабая аутентификация. Использование секретной базы данных Vault позволяет генерировать краткосрочные учетные данные, которые могут быть отозваны централизованно и имеют нужный уровень сложности.

Открытие данных резервных копий — резервные копии будут автоматически зашифрованы, как и исходные данные.

Артикул:

BCS — Британский дипломированный институт информационных технологий, «10 основных атак на базы данных».http://www.bcs.org/content/ConWebDoc/8852

Регистр, «Et tu Accenture? Затем упадет S3er: консалтинговый гигант утекает в Интернет личные ключи, электронную почту и многое другое », 10 октября 2017 г., https://www.theregister.co.uk/2017/10/10/accenture_amazon_aws_s3/

The Register, «Viacom представляет жемчужины короны миру + собаке в результате грубого промаха AWS S3», 19 сентября 2017 г., https://www.theregister.co.uk/2017/09/19/viacom_exposure_in_aws3_bucket_blunder/

The Register, «Ой, не вы, Verizon: американская телекоммуникационная компания присоединилась к списку дырявых корзин AWS S3», 22 сентября 2017 г., https: // www.theregister.co.uk/2017/09/22/verizon_falls_for_the_old_unguarded_aws_s3_bucket_trick_exposes_internal_system/

HashiCorp, «Транзитный секретный бэкэнд», https://www.vaultproject.io/docs/secrets/transit/index.html

Вы хотите рассказать другим о своей истории HashiCorp или, возможно, о том, как продукты HashiCorp помогли создать эту удивительную вещь? Дайте нам знать. Отправьте свою историю или идею по адресу [email protected]

Расшифровка повышает видимость сети | NETSCOUT

Эрик Хьельмстад

По мере того, как Интернет рос и расширялся от простого способа для нескольких ученых общаться и обмениваться данными до повсеместного средства коммуникации и торговли для миллиардов людей, потребность в частных и безопасных коммуникациях также выросла.Вот почему интернет-трафик обычно шифруется. Даже во внутренних сетях сообщения часто зашифровываются, чтобы защитить данные от возможной компрометации. Как вы можете использовать целевую расшифровку, чтобы восстановить видимость такого трафика?

Шифрование и видимость

Устройства для мониторинга приложенийпредназначены для того, чтобы конечный пользователь мог устранять проблемы в сети. Эти инструменты позволяют пользователю видеть все различные типы транзакций, когда впервые устанавливается связь с клиентами, и последовательность команд, отправляемых между клиентом и сервером.С помощью таких продуктов, как nGeniusONE, можно получить много информации, но устройства не могут обеспечить такой видимость зашифрованных данных, как с расшифрованными данными. HTTP по сравнению с HTTPS — отличный пример. С помощью HTTP монитор приложения может сообщать обо всех запросах GET, PUT, POST и DELETE, которые отправляются на сервер, а также об ответах сервера на эти запросы.

Другая ситуация, когда важно расшифровать зашифрованный трафик для проверки, — это проверка на вредоносную активность.Многие устройства безопасности могут обнаруживать обратные оболочки, код внедрения и командно-управляющих (C2) ботов. Этот трафик можно идентифицировать и проанализировать, только если он не зашифрован. Большинство устройств IDS и IPS и других инструментов, предназначенных для обнаружения вредоносного трафика, гораздо менее полезны, если не бесполезны, когда трафик зашифрован. Это делает очень важным расшифровку трафика, который отправляется на неизвестные интернет-серверы и с них. Например, некоторые поставщики будут использовать последовательность длин и времени пакетов (SPLT) в сочетании с информацией о том, какие протоколы и наборы шифров используются, чтобы сделать вывод о том, что используется вредоносное ПО.Чтобы было ясно, это допустимый подход для обнаружения многих типов вредоносных программ, но эти методы просто не могут обнаружить многие другие варианты поведения цепочки атак.

Когда расшифровывать

Давайте посмотрим, какие типы трафика обычно расшифровываются и почему:

HTTPS

Когда люди думают о расшифровке сетевого трафика, большинство в первую очередь думает о веб-трафике. Это важный тип трафика для расшифровки, поскольку многие атаки распространяются через соединения HTTP и HTTPS. Этот трафик можно легко расшифровать с помощью встроенного устройства.После того, как трафик расшифрован, важно убедиться, что он отправляется только тем инструментам мониторинга или соответствия, которые должны его видеть.

SSH

ТрафикSecure Shell (SSH) обычно используется администраторами для выполнения команд в удаленных системах. Преимущество шифрования этого трафика должно быть очевидным: пароли не отправляются в виде обычного текста, как в сеансах Telnet или FTP. Но злоумышленники тоже умеют пользоваться SSH. Еще в 2003 году, а, возможно, и раньше, злоумышленники использовали туннели SSH для отправки файлов и сокрытия исходящей связи от скомпрометированного хоста обратно в свою сеть.Этот тип кражи может быть остановлен правилом исходящего брандмауэра на порту 22, но что, если злоумышленник использовал другой порт для этого обмена данными? Путем перехвата и дешифрования трафика SSH на любом порту этот тип атаки может быть остановлен, даже если злоумышленник закрепился внутри вашей сети.

SIPS (безопасный SIP)

Session Initiation Protocol (SIP) — это протокол управления вызовами, используемый для сетей передачи голоса по IP (VoIP). Secure SIP представляет механизм защиты этого трафика с помощью шифрования TLS, что затрудняет его отслеживание.Расшифровывая этот трафик и отправляя его в средство мониторинга, администраторы могут отслеживать качество своих вызовов VoIP. Это то, что невозможно сделать с зашифрованным трафиком.

В конечном итоге вам следует расшифровать сетевые соединения, чтобы уверенно обнаруживать многие распространенные угрозы и реагировать на них. Настоящий анализ сетевого трафика на предприятии требует способности расшифровывать утвержденный трафик для глубокой проверки на уровне приложений. В идеале ваша функция дешифрования должна быть выделена.Хотя многие продукты, такие как межсетевые экраны следующего поколения, могут дешифровать, они не могут дешифровать почти так же эффективно, как специализированный продукт для дешифрования.

Узнайте больше на нашем веб-семинаре «Мониторинг зашифрованного трафика для обеспечения эффективности и доступности».

Посмотреть вебинар

Эрик Хьельмстад (Erik Hjelmstad) — старший инженер по техническому маркетингу в NETSCOUT.

Реализация шифрования и дешифрования данных в Python

Криптография — это процесс, который в основном используется для безопасной и надежной связи.Он работает с различными математическими концепциями и алгоритмами для преобразования закодированных данных в секретный код, который трудно декодировать. Он включает в себя процесс шифрования и дешифрования данных, например. Если мне нужно отправить кому-то свои личные данные по почте, я могу преобразовать информацию с помощью методов шифрования и отправить ее, с другой стороны, получатель расшифрует информацию, полученную с помощью методов дешифрования, и между ними не будет подделки данных.

Шифрованный текст — это данные или текст, которые зашифрованы в секретный код с использованием математического алгоритма, его можно расшифровать с помощью различных математических алгоритмов.Шифрование — это преобразование текста в секретное сообщение, технически известное как преобразование открытого текста в зашифрованный, а дешифрование — это преобразование зашифрованного текста обратно в открытый текст, чтобы только авторизованные пользователи могли расшифровать и использовать данные. Как правило, он использует ключ, известный как отправителю, так и получателю, чтобы они могли зашифровать и расшифровать текст.

Python имеет следующие модули / библиотеки, которые используются для криптографии, а именно:

- Криптография

- Простой склеп

- Hashlib: MD5 и SHA1 (наиболее защищенный)

В этой статье мы будем исследовать:

- Шифрование данных

- Расшифровка данных

- Библиотеки, используемые для криптографии

1.Криптография

Cryptography — это пакет python, который полезен при шифровании и дешифровании данных в python. Он предоставляет разработчикам Python криптографические рецепты.

Давайте исследуем криптографию и посмотрим, как с ее помощью шифровать и расшифровывать данные.

Реализация:

Сначала нам нужно установить библиотеку, используя pip install cryptography.

а. Импорт библиотеки

Функция Fernet используется для шифрования и дешифрования в криптографии.Давайте импортируем функцию Фернет из библиотеки.

из cryptography.fernet import Fernet

г. Создание ключа

Криптография работает с аутентификацией, для которой нам нужно будет сгенерировать ключ. Давайте определим функцию для генерации ключа и записи его в файл. Эта функция создаст ключевой файл, в котором будет храниться наш сгенерированный ключ.

# Генерация ключа и запись его в файл

def genwrite_key ():

ключ = Fernet.generate_key ()

с открытым ("пройти.key "," wb ") как key_file:

key_file.write (ключ) Эта функция создаст файл pass.key в вашем каталоге, как показано на изображении ниже.

г. Загрузка ключа

Ключ, сгенерированный выше, является уникальным ключом, и он будет использоваться в дальнейшем для всех процессов шифрования и дешифрования, поэтому, чтобы вызывать этот ключ снова и снова, давайте определим функцию для загрузки ключа всякий раз, когда это необходимо.

# Функция загрузки ключа

def call_key ():

return open ("пройти.ключ "," rb "). read () г. Шифрование данных

Следующим шагом будет передача сообщения, которое вы хотите зашифровать, в функции кодирования, инициализация класса Fernet и шифрование данных с помощью функции шифрования.

ключ = call_key () slogan = "Привет !! Добро пожаловать в AIM !!". encode () a = Фернет (ключ) coded_slogan = a.encrypt (слоган) печать (coded_slogan)

Как видите, мы успешно зашифровали данные.

эл. Расшифровка данных

Сообщение будет дешифровано тем же ключом, который мы использовали для его шифрования, и с помощью функции decrypt.Расшифруем зашифрованное сообщение.

ключ = call_key () b = Фернет (ключ) decoded_slogan = b.decrypt (coded_slogan) печать (decoded_slogan)

Как видите, мы успешно декодировали сообщение. При использовании криптографии необходимо сохранить файл ключа в безопасности, чтобы декодировать сообщение, потому что, если ключ потерян, сообщение / данные не будут декодированы.

Аналогично, модуль криптографии можно использовать для преобразования файлов данных / текста, нам просто нужно передать файл в аргумент и закодировать и декодировать его.

2. Простой склепЭто модуль python, который работает быстро и преобразует открытый текст в зашифрованный текст и зашифрованный текст в простой текст за секунды и с помощью всего одной строчки кода.

Реализация:

Сначала нам нужно установить библиотеку, используя, pip install simple-crypt

а. Загрузка библиотеки

из simplecrypt import encrypt, decrypt

г. Шифрование и дешифрование

Simple-crypt имеет две предопределенные функции шифрования и дешифрования, которые контролируют процесс шифрования и дешифрования.Для шифрования нам нужно вызвать функцию шифрования и передать ключ и сообщение для шифрования.

message = "Привет !! Добро пожаловать в AIM !!"

ciphercode = encrypt ('AIM', сообщение)

печать (шифрокод)

Точно так же мы можем вызвать функцию дешифрования и декодировать исходное сообщение из этого зашифрованного текста.

оригинал = расшифровка ('AIM', зашифрованный код)

печать (оригинал)

Здесь вы можете видеть, что мы использовали «AIM» в качестве пароля, и это то же самое для шифрования и дешифрования.

При использовании simple-crypt следует иметь в виду, что для шифрования и дешифрования должен быть предоставлен один и тот же ключ, в противном случае сообщения не будут декодированы обратно в исходное состояние.

3. ХашлибHashlib — это библиотека Python с открытым исходным кодом, используемая для кодирования, и она содержит большинство популярных алгоритмов хеширования, используемых крупными техническими фирмами в целях безопасности. Хеширование — это функция, которая принимает переменную длину в качестве входных данных и дает последовательность выходных данных фиксированной длины. В отличие от модулей, обсуждаемых ранее в Hashlib, декодирование — очень сложная и трудоемкая работа, поэтому хеширование считается наиболее безопасным и безопасным кодированием.

Смотрите такжеФункции Hashlib, которые мы рассмотрим, — это MD5 и SHA1

3,1 MD5Алгоритм / функция MD5 выдает 128-битное хеш-значение. Он преобразует строки в байты, чтобы они были приняты хешем. MD5 в основном используется для проверки целостности данных. Это предопределено в hashlib.

Реализация:

Нам нужно установить библиотеку hashlib для использования MD5, pip install hashlib

а.Импорт библиотеки

импорт hashlib

г. Шифрование данных

Чтобы зашифровать данные, нам нужно передать сообщение / данные в функцию MD5, чтобы преобразовать их в байты. Здесь вы увидите, что перед вводом сообщения мы набираем «b», потому что оно преобразует строку в байты, чтобы она была принята хешем. Функция hexdigest закодирует сообщение и вернет закодированное сообщение как строку HEX.

encoded_message = hashlib.md5 (привет !! Добро пожаловать в AIM !! ') convert = encoded_message.hexdigest () печать (преобразовано)

Если мы не хотим, чтобы сообщение было закодировано в HEX-строке и отображалось в виде последовательности байтов, мы воспользуемся функцией дайджеста.

3. 2 SHA1

алгоритмы безопасного хеширования более безопасны, чем MD5. Это набор алгоритмов, таких как SHA1, SHA256 и т. Д. Он широко используется в криптографических приложениях.

Мы уже импортировали библиотеку hashlib, поэтому мы будем напрямую кодировать сообщение / данные с помощью SHA1.

Шифрование данных

Чтобы зашифровать данные, нам нужно передать сообщение / данные в функцию SHA1, чтобы преобразовать их в байты. Как и в случае с MD5, здесь вы также увидите, что мы будем вводить «b» перед вводом сообщения, потому что оно преобразует строку в байты, чтобы она была принята хешем. Функция hexdigest закодирует сообщение и вернет закодированное сообщение как строку HEX.

encoded_message = hashlib.sha1 (привет !! Добро пожаловать в AIM !! ') преобразовано = encoded_message.hexdigest () печать (преобразовано)

Подобно MD5, если мы не хотим, чтобы сообщение было закодировано в HEX-строке и отображалось в виде последовательности байтов, мы будем использовать функцию дайджеста.

Точно так же мы можем попробовать разные алгоритмы хеширования для кодирования / шифрования.

Заключение:В этой статье мы рассмотрели:

- Что такое криптография и как мы можем использовать ее для шифрования и дешифрования данных / сообщений?

- Мы узнали, как simple-crypt делает шифрование и дешифрование простой задачей с помощью всего одной строчки кода.

- Мы изучили наиболее безопасные и безопасные алгоритмы / функции для кодирования сообщений / данных и способы их реализации.

Присоединяйтесь к нашей группе Telegram. Станьте частью интересного онлайн-сообщества. Присоединиться здесь.

Подпишитесь на нашу рассылку новостей

Получайте последние обновления и соответствующие предложения, поделившись своей электронной почтой.Когда использовать симметричное шифрование по сравнению с асимметричным шифрованием

Асимметричная криптография также использует математические перестановки для шифрования обычного текстового сообщения, но для шифрования и дешифрования сообщений использует две разные перестановки, все еще известные как ключи.При асимметричной криптографии открытый ключ, которым можно поделиться с кем угодно, используется для шифрования сообщений, в то время как закрытый ключ, известный только получателю, используется для расшифровки сообщений.

Критически важно, должно быть относительно легко вычислить открытый ключ из закрытого ключа, но почти невозможно сделать обратное и сгенерировать закрытый ключ из открытого ключа. Три популярных математических перестановки, известные как RSA, ECC и Diffie-Hellman, достигают этого сегодня. В каждом из них используются разные алгоритмы, но все они основаны на одних и тех же основных принципах.Например, 2048-битный алгоритм RSA случайным образом генерирует два простых числа, каждое из которых имеет длину 1024 бита, а затем умножает их вместе. Ответом на это уравнение является открытый ключ, а два простых числа, которые создали ответ, — это закрытый ключ.

Как именно это все работает? Допустим, Алиса хочет отправить Бобу личное сообщение. Боб может поделиться своим открытым ключом с Алисой, который затем она использует для шифрования своего сообщения. После того, как сообщение будет зашифровано, только закрытый ключ Боба сможет его расшифровать.Это означает, что до тех пор, пока Боб гарантирует, что никто другой не имеет его закрытого ключа, никто не сможет прочитать зашифрованное сообщение

.Приведенный выше пример предлагает более безопасный способ шифрования сообщений по сравнению с симметричной криптографией; однако асимметричная криптография также обеспечивает дополнительные, более продвинутые варианты использования.

Рассмотрим цифровые подписи. В этом случае Боб может захотеть отправить сообщение Алисе и добавить цифровую подпись, чтобы она могла убедиться, что это действительно Боб отправил его. Он может сделать это, зашифровав подпись своим закрытым ключом.Когда Алиса получает сообщение, она может использовать открытый ключ Боба, чтобы убедиться, что Боб (или кто-то с секретным ключом Боба) отправил сообщение и что сообщение не было изменено при передаче (потому что, если оно действительно будет изменено, проверка не удастся).

Важно отметить, что все эти примеры односторонние. Чтобы отменить любой из них (например, чтобы Боб мог отправлять личные сообщения Алисе, а Алиса могла отправлять сообщения Бобу, содержащие ее цифровую подпись), Алисе нужен свой собственный закрытый ключ, и она должна поделиться соответствующим открытым ключом с Бобом.

Ethereum Foundation: ETH 2.0 будет использовать на 99,95% меньше энергии

Вкратце

- Согласно недавней оценке исследователя Карла Бикхуизена, ETH 2.0 будет потреблять на 99% меньше энергии, чем текущий блокчейн Ethereum. В

- ETH 2.0 блокчейн Ethereum перейдет от энергоемкого механизма консенсуса Proof-of-Work к модели Proof-of-Stake.

Предстоящее обновление Ethereum ETH 2.0 может помочь снизить энергопотребление блокчейна и больше не будет поглощать «энергию страны», по словам Карла Бикхуизена, исследователя из Ethereum Foundation.

«По моим (очень консервативным) расчетам, Ethereum увидит снижение энергопотребления более чем на ~ 99,95% после слияния», — написал Бикхёйзен в опубликованном вчера исследовательском отчете.

По моим (очень консервативным) расчетам, Ethereum увидит снижение энергопотребления более чем на ~ 99,95% после слияния.

Узнайте подробности здесь: https://t.co/BOiilkZm5a

— carlbeek.eth (@CarlBeek) 18 мая 2021 г.

С учетом общего количества валидаторов, уникальных адресов и средней энергии, потребляемой оборудованием, полученная цифра была значительно ниже, чем текущие потребности Ethereum в энергии с использованием механизма консенсуса PoW.

Сравнение расчетного энергопотребления между BTC, ETH (PoW) и ETH (PoS). Источник: Ethereum Foundation«Таким образом, Proof of Stake Ethereum потребляет что-то порядка 2,62 мегаватта. Это не в масштабе страны, провинции или даже города, а в масштабе небольшого городка (около 2100 американских домов) », — написал Бикхёйзен.

Обновление Ethereum на горизонте

В настоящее время блокчейн Ethereum использует тот же энергоемкий консенсусный механизм доказательства работы (PoW), что и Биткойн.Однако это скоро изменится благодаря Ethereum 2.0. Амбициозное многолетнее обновление переключит сеть на более экологичный механизм консенсуса, называемый доказательством доли (PoS).

Это связано с тем, что доказательство ставки основывается на том, что пользователи блокируют (или делают ставку) Ethereum для поддержки производства новых блоков вместо использования энергоемких майнинговых установок.

Что касается энергии, необходимой для транзакции, ETH 2.0 использует эквивалент «около 20 минут ТВ», добавил он. Для сравнения: одна транзакция в PoW Ethereum требует того же количества электроэнергии, которое можно использовать для питания дома на двоих.8 дней, в то время как один перевод биткойнов занимает «38 домашних дней».

Хотя ETH 2.0 находится только на начальной стадии, пользователи уже заблокировали в нем более 4 миллионов токенов.

Первые тестовые сети для Ethereum после слияния — когда блокчейн полностью переходит на ETH 2.0 — были запущены в конце апреля. Однако, как известно, трудно определить точную дату для полного запуска.

Тем не менее, Бикхёйзен пришел к выводу, что «дни, когда Эфириум требовал много энергии, сочтены, и я надеюсь, что это верно и для остальной отрасли.”

Примечание редактора: эта история была обновлена после публикации, чтобы уточнить, что в настоящее время в ETH 2.0 выставлено более 4 миллионов токенов ETH, а не на 4 миллиона долларов ETH.

Шифрование и дешифрование данных симметричным ключом

Командная строка

Чтобы использовать Cloud KMS в командной строке, сначала Установите или обновите до последней версии Cloud SDK.

gcloud kms encrypt \

- ключ ключ \

- брелок брелок \

- расположение расположение \

--plaintext-file файл с данными для шифрования \

--ciphertext-file зашифрованные данные из файла в хранилище

Замените ключ именем ключа, который будет использоваться для шифрования.Заменять брелок для ключей с названием брелока для ключей, на котором находится ключ. Замените местоположением местоположением Cloud KMS брелок для ключей. Заменить файл с данными для шифрования и file-to-store-encrypted-data с локальными путями к файлам для чтения данные в виде открытого текста и сохранение зашифрованного вывода.

Для получения информации обо всех флагах и возможных значениях запустите команду с - справка флаг.

C #

Чтобы запустить этот код, сначала настройте среду разработки C # и установите Cloud KMS C # SDK.

Перейти

Чтобы запустить этот код, сначала настройте среду разработки Go и установите Cloud KMS Go SDK.

Ява

Чтобы запустить этот код, сначала настройте среду разработки Java и установите Cloud KMS Java SDK.

Узел.js

Чтобы запустить этот код, сначала настройте среду разработки Node.js и установите Cloud KMS Node.js SDK.

филиппинских песоЧтобы запустить этот код, сначала узнайте об использовании PHP в Google Cloud и установите Cloud KMS PHP SDK.

Питон

Чтобы запустить этот код, сначала настройте среду разработки Python и установите Cloud KMS Python SDK.

Рубин

Чтобы запустить этот код, сначала настройте среду разработки Ruby и установите Cloud KMS Ruby SDK.

API

В этих примерах используется curl в качестве HTTP-клиента. для демонстрации использования API. Для получения дополнительной информации об управлении доступом см. Доступ к Cloud KMS API.

При использовании JSON и REST API содержимое должно быть закодировано в кодировке Base-64, прежде чем оно сможет быть зашифрованными с помощью Cloud KMS.

Совет : вы можете кодировать или декодировать данные с помощью base64

с помощью команды base64 в Linux или macOS или Base64.exe команда в Windows. Программирование и сценарии

языки обычно включают библиотеки для кодирования base64. Для командной строки

примеры, см. Кодирование Base64 в

Документация по Cloud Vision API.

Чтобы зашифровать данные, сделайте запрос POST и предоставьте соответствующий проект и

ключевую информацию и укажите текст в кодировке base64, который будет зашифрован в открытый текст поле тела запроса.

curl "https://cloudkms.googleapis.com/v1/projects/ идентификатор проекта / location / location / keyRings / key-ring-name / cryptoKeys / key-name : encrypt" \

--запрос "POST" \

--header "авторизация: токен на предъявителя " \

--header "тип содержимого: приложение / json" \

--data "{\" открытый текст \ ": \" ввод в кодировке base64 \ "}"

Вот пример полезной нагрузки с данными в кодировке base64:

{

"открытый текст": "U3VwZXIgc2VjcmV0IHRleHQgdGhhdCBtdXN0IGJlIGVuY3J5cHRlZAo =",

}

Командная строка

Чтобы использовать Cloud KMS в командной строке, сначала Установите или обновите до последней версии Cloud SDK.

gcloud кмс расшифровка \

- ключ ключ \

- брелок брелок \

- расположение расположение \

--ciphertext-file путь-к-файлу с зашифрованными-данными \

--plaintext-file путь-к-файлу с открытым текстом

Замените ключ именем ключа, который будет использоваться для дешифрования. Заменять брелок с названием брелока, на котором будет находиться ключ. Замените расположение расположением Cloud KMS для ключа. звенеть.Замените путь к файлу с зашифрованными данными и file-path-to-store-plaintext с локальными путями к файлам для чтения зашифрованные данные и сохранение расшифрованного вывода.

Для получения информации обо всех флагах и возможных значениях запустите команду с - справка флаг.

C #

Чтобы запустить этот код, сначала настройте среду разработки C # и установите Cloud KMS C # SDK.

Перейти

Чтобы запустить этот код, сначала настройте среду разработки Go и установите Cloud KMS Go SDK.

Ява

Чтобы запустить этот код, сначала настройте среду разработки Java и установите Cloud KMS Java SDK.

Node.js

Чтобы запустить этот код, сначала настройте среду разработки Node.js и установите Cloud KMS Node.js SDK.

филиппинских песоЧтобы запустить этот код, сначала узнайте об использовании PHP в Google Cloud и установите Cloud KMS PHP SDK.

Питон

Чтобы запустить этот код, сначала настройте среду разработки Python и установите Cloud KMS Python SDK.

Рубин

Чтобы запустить этот код, сначала настройте среду разработки Ruby и установите Cloud KMS Ruby SDK.

API