Как расшифровать пдд: В России заработал закон о тюремном наказании водителей-лихачей — Секрет фирмы

Видеорегистратор в ДТП – как доказать невиновность в суде

«… сведения могут быть получены из объяснений сторон и третьих лиц, показаний свидетелей, письменных и вещественных доказательств, аудио- и видеозаписей, заключений экспертов»

Молдинги на двери автомобиля

Такая же формулировка появилась с недавних пор и в части 2 статьи 26.7 Кодекса об административных правонарушениях. После этого любой водитель, имеющий на борту автомобиля видеорегистратор, может использовать его запись как доказательство своей правоты. С принятием поправок в ПДД, касающихся так называемого «опасного вождения», которые пока более чем субъективны, доказательства невиновности могут потребоваться многим водителям.

Но как все новое, записи с видеорегистратора в российских судах пока принимаются с большим трудом. Есть целый ряд нюансов, по которым суд может отказать принять Вашу видеозапись к рассмотрению в процессе.

Есть целый ряд нюансов, по которым суд может отказать принять Вашу видеозапись к рассмотрению в процессе.

Итак:

- Всегда проверяйте, чтобы на видеорегистраторе были точно выставлены дата и время на видео. Рассказывать судье, что у Вас буквально вчера «сел» аккумулятор или соскочила клемма – можно, но запись в суде, скорее всего, будет отклонена.

- Если случилось ДТП, то не давайте никому видеорегистратор, его карту памяти. Еще лучше просто не подпускать никого к этому устройству, тем более не стоит разрешать просмотр записи другим участникам ДТП.

-

Подтвердить наличие регистратора свидетелями, двумя, тремя или более, в разумных пределах, конечно. Расположение видеорегистратора зафиксируют очевидцы ДТП, аварийный комиссар и инспекторы ДПС (они могут быть свидетелями в суде).

- Ваша просьба сотруднику ДПС зафиксировать в протоколе наличие регистратора, его марку и модель, а также схему крепления законна! Если инспектор ДПС отказывает в просьбе, запишите его отказ на камеру телефона и это тоже законно! И постарайтесь написать в протоколе, что инспектор ДПС отказывается зафиксировать наличие видеозаписи.

- Постарайтесь сделать копию записи видеорегистратора и лучше сделайте это прямо на месте ДТП.

- Ни в коем случае не изменяйте запись, не компонуйте, не нарезайте ее – иначе эксперт, которого может назначить судья, сочтет, что запись носит следы видеомонтажа, и тогда суд ее отклонит

- Накопитель с записью обязательно приобщить к делу. Для этого нужно упаковать карту памяти с записью в конверт, заклеить, убедиться, что на нем расписались понятые и вся эта процедура отражена в протоколе.

-

Все сведения о регистраторе надо указать в своей объяснительной.

- Подайте в суд ходатайство о просмотре/прослушивании и приобщении к материалам дела аудио- или видеозаписи, укажите кем, где, когда, с помощью чего она производилась. В приложении не забудьте указать запись, количество экземпляром и носитель.

- И, пожалуй, самый главный совет – на заседание суда принесите ноутбук или видеоплеер для того, чтобы обеспечить судье возможность просмотра записи с видеорегистратора.

Что делать при ДТП: порядок действий водителей

Впрочем, даже точное выполнение всех этих правил, не гарантирует того, что запись с регистратора будет рассмотрена в суде. По словам Вячеслава Лысакова, первого зампреда председателя комитета Госдумы по конституционному законодательству и госстроительству, согласно действующему порядку, решения судьи основываются на его глубоком внутреннем убеждении. Судья на основании этого — его глубокого внутреннего убеждения может принять свидетельские показания, видеозаписи и данные регистраторов.

Если у него есть сомнения в их подлинности — может направить их на экспертизу. А может их просто не принять. Без объяснения причин, основываясь на своем глубоком внутреннем убеждении.

Если суд откажет Вам в просмотре/прослушивании записи, то в материалах дела останется письменное ходатайство. Так будет зафиксировано, что ваше право на предоставление доказательств нарушено (ст. 25.1 КРФоАП). Причем судья обязан вынести на ходатайство определение с указанием мотивов отказа.

Данное определение отдельно обжалованию не подлежит, но в жалобе на постановление Вы можете его (определение) оспаривать.

Если Вы изначально правильно все оформите, то вряд ли суд откажется от рассмотрения записи с регистратора как доказательства в суде. Тем более, что сейчас этими устройствами оснащен почти каждый второй автомобиль, а значит, в российских судах станет привычным использование видеозаписей как доказательств виновности или невиновности водителей. К тому же сами сотрудники ГИБДД призывают водителей-свидетелей предоставлять им записи с видеорегистраторов.

Ульяновские росгвардейцы провели исторический квест для учеников подшефной школы

Тег audio не поддерживается вашим браузером.Как известно, 27 января отмечается День полного освобождения Ленинграда от фашистской блокады. По случаю очередной годовщины этой знаменательной даты ученики школы № 10 имени Героя Советского Союза И.П. Громова прошли исторический квест, организованный сотрудниками и военнослужащими Управления Росгвардии по Ульяновской области.

Старшеклассники в составе трех команд включились в увлекательнейшую игру и погрузились в эпоху блокадного Ленинграда. Участники квеста решали тематические кроссворды на знание исторических фактов и ключевых фигур времен блокады, а также проходили музыкальный квиз по проигранным фронтовым песням. Одним из необычных заданий стала расшифровка по азбуке Морзе населенного пункта, в котором, по сценарию, немецкое командование планирует разместить артиллерийские батареи. После успешного прохождения каждого из этапов квеста команды получали монеты, которые можно было обменять на хлебные карточки, предварительно высчитав их стоимость.

«Нам было приятно убедиться, что дети помнят историю своей страны и с легкостью, без подсказок отвечают на многие сложные вопросы», – подчеркнул заместитель начальника Управления Росгвардии по Ульяновской области по военно-политической работе, подполковник Илья Дорофеев.

В завершение патриотического мероприятия для учеников и педагогов был продемонстрирован фильм о блокадном Ленинграде. Особый интерес у молодежи вызвала дегустация того самого «Блокадного хлеба», приготовленного сотрудниками и военнослужащими Управления Росгвардии по Ульяновской области.

Фотографии предоставлены пресс-службой Управления Росгвардии по Ульяновской области

«ПДД» — slova365.ru — расшифровка любых сокращение!

Расшифровка аббревиатуры:

«ПДД»приносящая доход деятельность

Правила дорожного движения

Правила дорожного движения (мн. ч.)

ч.)

правила дорожного движения

преобразование динамического диапазона; преобразователь динамического диапазона

предельно допустимая доза

Португальское демократическое движение (партия)

Португальское демократическое движение

Партия демократического действия (Малайзия)

Партия демократического действия

программа долгосрочной деятельности

Транскрипция сокращения: Planning and Development Departmentперевод: Отдел планирования и развития

Presidential Decision Directives

перевод: Директивы Решение Президента

Professional Development Dossier

перевод: Профессиональное Досье Развития

Professional Data Dimensions

перевод: Professional Дата Dimensions

Pediatrician Did not Decide

перевод: Педиатр не решить

Presidential Decision Directive

перевод: Президентская Директива

Perfectly Dumbfounded Diagnosis

перевод: Совершенно Ошарашенная Диагнозом

Passive Defense Drone

перевод: Пассивная Оборона Дронов

Pervasive Development Disorder

перевод: Первазивные Нарушения Развития

Paperless Direct Debit

перевод: Прямые Безбумажной Дебет

Post Dialing Delay

перевод: Задержки После Набора Номера

Proventricular Dilatation Disease

перевод: Proventricular Болезнь Дилатация

Premenstrual Dysphoric Disorder

перевод: Предменструальное Дисфорическое Расстройство

Post Dial Delay

перевод: Задержки После Набора Номера

Post Disney Depression

перевод: Пост Диснея Депрессии

Pediatrition Didnt Decide

перевод: Pediatrition Не Решить

pervasive developmental delay

перевод: повсеместная задержка развития

pulsed discharge detectors

перевод: детекторы импульсного разряда

Persona De Dios

перевод: Человек От Бога

Транслитерация: PDD

Pervasive developmental disorderперевод: Первазивные нарушения развития

Planned Development District

перевод: Планируемого Развития Района

Pretty Damn Dumb

перевод: Чертовски Стремно

Program Description Document

перевод: Описание Программы Документ

Pervasive Developmental Disorders

перевод: Комплексные Нарушения Развития

Project Definition Document

перевод: Документ Определения Проекта

Каждый шестой россиянин не смог верно расшифровать аббревиатуру СССР — РБК

Среди тех, кто родился уже после распада Советского Союза, расшифровать аббревиатуру смогли лишь двое из троих

Большинство россиян еще помнят, как правильно расшифровать аббревиатуру СССР. Такой результат показал телефонный опрос, проведенный в середине марта 2021 года, заявил руководитель практики политического анализа ВЦИОМа Михаил Мамонов.

Такой результат показал телефонный опрос, проведенный в середине марта 2021 года, заявил руководитель практики политического анализа ВЦИОМа Михаил Мамонов.

Среди респондентов старше 45 лет верно расшифровали каждую букву аббревиатуры — Союз Советских Социалистических Республик — абсолютно все. А среди тех, кто родился после распада Советского Союза, с заданием справились менее двух третей — 64–65%.

Среди людей всех возрастов способность верно расшифровать аббревиатуру СССР продемонстрировали 84%.

«Но даже среди оставшихся 16% только 10% затруднились с ответом, а еще 6% предложили свои варианты, которые не соответствовали исторической правде, но были близки по содержанию. Таким образом, мы можем говорить, что порядка 90% знают и помнят, как расшифровывалась эта аббревиатура», — пояснил Мамонов (цитата по «РИА Новости»).

Горбачев счел распад СССР нарушением воли народаСловарь дорожно-транспортных аббревиатур — Борьба с заторами в Москве и области — LiveJournal

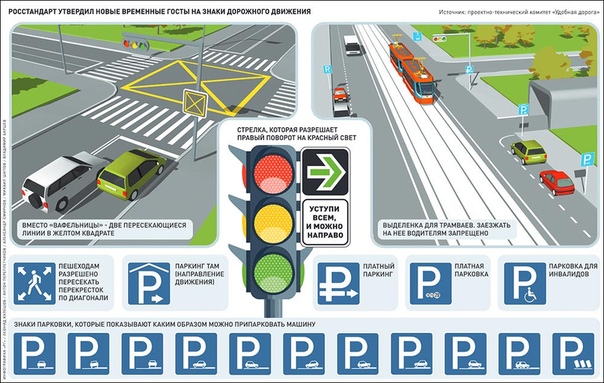

В кругу специалистов или любителей со стажем многие длинные термины сокращают до нескольких букв, понятных без перевода любому собеседнику. Есть такой профессиональный сленг и в дорожно-транспортной среде. Если вам случалось сталкиваться с незнакомыми сокращениями, этот дайджест может пригодиться. Термины в каждом разделе по алфавиту. Кое-где даны пояснения, которые позволяет не только расшифровать аббревиатуру, но и понять смысл. В разделе по органам власти приведены ссылки на сайты.

Есть такой профессиональный сленг и в дорожно-транспортной среде. Если вам случалось сталкиваться с незнакомыми сокращениями, этот дайджест может пригодиться. Термины в каждом разделе по алфавиту. Кое-где даны пояснения, которые позволяет не только расшифровать аббревиатуру, но и понять смысл. В разделе по органам власти приведены ссылки на сайты. Разное

АСКП — автоматизированная система контроля проезда («турникеты»)

АСУДД — автоматизированная система управления дорожным движением

ВП — выделенная полоса для общественного транспорта

ВПУ – выносной пульт управления (закрытая на ключ панель с кнопками ручного управления светофором для инспектора ГИБДД)

ГСМ – горюче-смазочные материалы (солярка, бензин, масла и т.д.)

ДК — дорожный контроллер (серый шкаф возле светофорного объекта, который управляет им)

ДТ — детектор транспорта

ЖМ — желтый мигающий режим светофора

ИДН, ИН — искусственная дорожная неровность («лежачий полицейский»)

ИТС — интеллектуальная транспортная система

КУ — координированное управление светофорами

ЛТ — личный транспорт

МАФ — малые архитектурные формы (вазы, небольшие клумбы, кадки, лавочки и т.

д.)

д.)МБО — металлическое барьерное ограждение

НГПТ — наземный городское пассажирский транспорт

НОТ — наземный общественный транспорт

ОДХ — объект дорожного хозяйства

ООТ — остановка общественного транспорта

ОРП — отстойно-разворотная площадка (место стоянки автобусов, троллейбусов и маршруток, но не парк)

ОТ — общественный транспорт

ОХ — основной ход (главная проезжая часть дороги, не боковой проезд)

ПГС — песко-гравийная смесь

ПДС — поезда дальнего следования

ПП — пешеходный переход либо перехватывающая парковка

ПС – подвижной состав

ПСП – переходно-скоростная полоса

ПЧ — проезжая часть

СО — светофорный объект (все светофоры, управляемые одним контроллером)

СТ — скоростной трамвай

ТВП — табло вызывное пешеходное («кнопка для пешеходов»)

ТОИ — табло отображения инфомации

ТПУ – транспортно-пересадочный узел

ТС — транспортное средство

УДЗ — управляемый дорожный знак

УДС — улично-дорожная сеть

Проектно-чертежная документация и работы

АИП — Адресная инвестиционная программа Москвы. Основной документ, в котором заложены в том числе все инфраструктурные стройки Москвы, включая дороги, метро, ТПУ.

Основной документ, в котором заложены в том числе все инфраструктурные стройки Москвы, включая дороги, метро, ТПУ.

ОДД — организация дорожного движения

ПОДД — проект организации дорожного движения (включает расстановку знаков, дорожную разметку с размерами, расстановку светофоров и т.д.)

ПП — проект планировки (принципиальная схема движения в увязке с будущими и существующими дорогами, выносится на общественные слушания, включает несколько схем и несколько десятков страниц)

ПСД — проектно-сметная документация (основной объем технической документации, по которой ведется стройка, включает сотни или тысячи страниц)

СМР — строительно-монтажные работы (сама стройка)

Нормативная документация

ГОСТ Р — национальный стандарт Российской Федерации

ГОСТ — межгосударственный стандарт стран СНГ либо стран Таможенного союза

ВСН — ведомственные строительные нормы

МГСН — Московские городские строительные нормы

ОСТ — отраслевой стандарт

ПДД — Правила дорожного движения

СНиП — строительные нормы и правила

СП — свод правил (актуализированная редакция СНиП)

СТО (СТП) — стандарт организации (предприятия)

СТУ — специальные технические условия

ТУ — технические условия

Органы власти и управления Москвы

Транспортный комплекс возглавляет заместитель мэра Ликсутов Максим Станиславович. В состав комплекса входят:

В состав комплекса входят:

ДТ — Департамент транспорта (руководитель также М. С. Ликсутов)

МАДИ — Московская административная дорожная инспекция (Овсянников Юрий Петрович)

Департаменту транспорта подчиняются:

ЦОДД — ГКУ «Центр организации дорожного движения» (Юрьев Вадим Юрьевич)

МГТ — ГУП «МосГорТранс» (Михайлов Евгений Федорович)

АМПП — ГКУ «Администратор московского парковочного пространства» (Гривняк Александр Иванович)

МКЖД — ОАО «Московская кольцевая железная дорога» (Зотов Алексей Вячеславович)

У ДТ есть и другие «подведы», например ГУПы «Московский метрополитен» и «Организатор перевозок», но их названия не сокращают.

Комплекс ЖКХиБ (жилищно-коммунального хозяйства и благоустройства) возглавляет заместитель мэра Бирюков Петр Павлович. В составе комплекса вопросами дорог занимаются:

ДКР — Департамент капитального ремонта (Михайличенко Виталий Владимирович)

ДЖКХиБ — Департамент жилищно-коммунального хозяйства и благоустройства (Самсонов Александр Михайлович)

Строительный комплекс возглавляет заместитель мэра Хуснуллин Марат Шакирзянович. Дорогами в стройкомплексе занимаются в первую очередь:

Дорогами в стройкомплексе занимаются в первую очередь:

ДС — Департамент строительства (Бочкарев Андрей Юрьевич)

ДГП – Департамент градостроительной политики (Лёвкин Сергей Иванович)

МКА – МосКомАрхитектура, он же Комитет по архитектуре и градостроительству (Княжевская Юлиана Владимировна)

НИиПИ Генплана — Научно-исследовательский и проектный институт Генерального плана города Москвы (Крестмейн Михаил Германович)

Контрольно-надзорный орган

ОАТИ — Объединение административно-технических инспекций

Другие органы власти Москвы и подробности: www.mos.ru/authority/structure/scheme/#/

Органы власти и управления Московской области

Минтранс МО – Министерство транспорта Московской области (Олейник Михаил Геннадьевич)

ГУДХ МО — Главное управление дорожного хозяйства Московской области (Ляшкевич Константин Васильевич).

Ему подчиняется ГБУ «Мосавтодор» (Цэрнэ Андрей Владимирович)

Если встречали еще какой-то непонятный термин в сфере дорог и транспорта – присылайте, по возможности расшифрую и включу в статью.

Если вам понравилась статья, добавьте мой блог в друзья или подпишитесь на него в Facebook или Twitter.

Расшифровка HTTPS-трафика (включая SSL и TLS)

Этот пост также доступен в: 日本語 (японский)

РезюмеЭто руководство предназначено для специалистов по безопасности, которые расследуют подозрительную сетевую активность и просматривают захваты пакетов (pcaps) трафика. В инструкциях предполагается, что вы знакомы с Wireshark, и основное внимание уделяется Wireshark версии 3.x.

При проверке подозрительной сетевой активности мы часто сталкиваемся с зашифрованным трафиком.Почему? Потому что большинство веб-сайтов используют безопасный протокол передачи гипертекста (HTTPS). Но, как и большинство веб-сайтов, различные типы вредоносных программ также используют HTTPS. При просмотре pcaps активности вредоносных программ очень полезно знать, что содержится в трафике после заражения.

В этом руководстве по Wireshark описывается, как расшифровать HTTPS-трафик из pcap в Wireshark. Расшифровка возможна с помощью текстового журнала, содержащего данные ключа шифрования, полученные при первоначальной записи pcap. С помощью этого файла журнала ключей мы можем расшифровать активность HTTPS в pcap и просмотреть его содержимое.

Расшифровка возможна с помощью текстового журнала, содержащего данные ключа шифрования, полученные при первоначальной записи pcap. С помощью этого файла журнала ключей мы можем расшифровать активность HTTPS в pcap и просмотреть его содержимое.

Сегодня мы рассмотрим HTTPS-активность при заражении вредоносным ПО Dridex.

Примечание. В наших инструкциях предполагается, что вы настроили отображение столбцов Wireshark, как описано ранее в разделе «Настройка Wireshark — изменение отображения столбцов».

Вот репозиторий Github с ZIP-архивом, содержащим pcap и файл журнала ключей, используемый для этого руководства.

Предупреждение: Пакет pcap, используемый в этом руководстве, содержит вредоносное ПО для Windows. Существует риск заражения при использовании компьютера с Windows.Мы рекомендуем вам просмотреть этот pcap в среде, отличной от Windows, такой как BSD, Linux или macOS, если это вообще возможно.

Контекст зашифрованного трафика В середине-конце 1990-х наиболее распространенным протоколом, используемым веб-сайтами, был протокол передачи гипертекста (HTTP), который генерировал незашифрованный веб-трафик. Однако по мере того, как безопасность становилась все более серьезной проблемой, веб-сайты начали переходить на HTTPS, и теперь мы редко видим HTTP-трафик при просмотре веб-страниц.

Однако по мере того, как безопасность становилась все более серьезной проблемой, веб-сайты начали переходить на HTTPS, и теперь мы редко видим HTTP-трафик при просмотре веб-страниц.

HTTPS — это зашифрованный коммуникационный туннель, содержащий HTTP-трафик.Эти туннели сначала использовали Secure Sockets Layer (SSL) в качестве протокола шифрования. Сегодня большая часть трафика HTTPS использует безопасность транспортного уровня (TLS).

Веб-трафик HTTPS ТрафикHTTPS часто раскрывает доменное имя. Например, при просмотре https://www.wireshark.org в веб-браузере pcap будет отображать www.wireshark.org в качестве имени сервера для этого трафика при просмотре в настроенном столбце Wireshark. К сожалению, мы не знаем других деталей, таких как фактический URL-адрес или данные, возвращаемые с сервера.Следование потоку протокола управления передачей (TCP) из pcap не раскрывает содержимое этого трафика, поскольку он зашифрован.

Рис. 1. Трафик HTTPS-трафика на www. wireshark.org. Рис. 2. TCP-поток HTTPS-трафика на сервер www.wireshark.org и с него. Файл журнала ключа шифрования

wireshark.org. Рис. 2. TCP-поток HTTPS-трафика на сервер www.wireshark.org и с него. Файл журнала ключа шифрования Журнал ключей шифрования представляет собой текстовый файл. Пример показан на рисунке 3.

Рисунок 3. Файл журнала ключей, использованный в этом руководстве.Эти журналы создаются с использованием метода «Человек посередине» (MitM) при первоначальной записи pcap.Если такой файл не был создан при записи pcap, вы не сможете расшифровать HTTPS-трафик в этом pcap.

Пример Pcap с ключевым файлом журнала Защищенный паролем ZIP-архив, содержащий pcap и файл журнала ключей, доступен в этом репозитории Github. Перейдите на страницу Github, щелкните запись ZIP-архива, затем загрузите его, как показано на рисунках 4 и 5. Следует отметить, что pcap, содержащийся в этом ZIP-архиве, обеспечивает доступ к образцу вредоносного ПО для Windows при расшифровке с помощью журнала ключей.Как всегда, мы рекомендуем вам проявлять осторожность и выполнять шаги из этого руководства в среде, отличной от Windows.

Используйте зараженный в качестве пароля для извлечения файла журнала pcap и ключей из ZIP-архива. Это предоставит два файла, как показано на рисунке 6:

- Wireshark-учебник-KeysLogFile.txt

- Wireshark-tutorial-on-decrypting-HTTPS-SSL-TLS-трафик.pcap

Откройте Wireshark-tutorial-on-decrypting-HTTPS-SSL-TLS-traffic.pcap в Wireshark. Используйте базовый веб-фильтр, как описано в этом предыдущем руководстве о фильтрах Wireshark. Наш базовый фильтр для Wireshark 3.x:

(http.request или tls.handshake.type eq 1) и !(ssdp)

Этот pcap связан с заражением вредоносным ПО Dridex на хосте Windows 10.Весь веб-трафик, включая действия по заражению, осуществляется по протоколу HTTPS. Без файла журнала ключей мы не можем видеть никаких деталей трафика, только IP-адреса, TCP-порты и доменные имена, как показано на рисунке 7.

Без файла журнала ключей мы не можем видеть никаких деталей трафика, только IP-адреса, TCP-порты и доменные имена, как показано на рисунке 7.

Откройте Wireshark-tutorial-on-decrypting-HTTPS-SSL-TLS-traffic.pcap в Wireshark. Затем используйте путь меню Edit —> Preferences , чтобы вызвать меню Preferences, как показано на рисунке 8.

Рис. 8. Доступ к меню настроек в Wireshark.В левой части меню «Настройки» нажмите «Протоколы», как показано на рис. 9.

Рис. 9. Выбор протоколов в меню настроек. Если вы используете Wireshark версии 2.x, прокрутите вниз, пока не найдете SSL , и выберите его. Если вы используете Wireshark версии 3.x, прокрутите вниз до TLS и выберите его. После того, как вы выбрали SSL или TLS, вы должны увидеть строку для (Pre)-Master-Secret имя файла журнала . Нажмите на кнопку «Обзор» и выберите наш файл журнала ключей с именем Wireshark-tutorial-KeysLogFile.txt , как показано на рисунках 10, 11 и 12.

Нажмите на кнопку «Обзор» и выберите наш файл журнала ключей с именем Wireshark-tutorial-KeysLogFile.txt , как показано на рисунках 10, 11 и 12.

После того, как вы нажмете «ОК» при использовании базового фильтра, в столбце Wireshark отобразятся расшифрованные HTTP-запросы под каждой строкой HTTPS, как показано на рис. 13.

Рис. 13. Расшифровка HTTPS в Wireshark после использования файла журнала ключей.В этом пакете мы теперь видим HTTP-запросы к доменам microsoft.com и skype.com, которые ранее были скрыты в HTTPS-трафике. Мы также находим следующий трафик, вызванный заражением Dridex:

- foodgoodforliver[.]com — GET /invest_20.dll

- 105711[.]com — ПОЧТ /docs.

php

php

Запрос GET к foodgoodforliver[.]com вернул DLL-файл для Dridex. POST-запросы на 105711[.]com — это командный и управляющий (C2) трафик с хоста Windows, зараженного Dridex.

Мы можем просмотреть трафик, следуя потокам HTTP. Щелкните правой кнопкой мыши строку, чтобы выбрать ее, затем щелкните левой кнопкой мыши, чтобы вызвать меню для отслеживания потока HTTP. На рисунках 14 и 15 показан поток HTTP для HTTP-запроса GET к foodgoodforliver[.]com.

Рисунок 14. Следующий поток HTTP для запроса GET к foodgoodforliver[.]com. Рисунок 15. Поток HTTP указывает на EXE или DLL, возвращенный с сервера.Поскольку у нас есть файл журнала ключей для этого трафика, теперь мы можем экспортировать это вредоносное ПО из файла pcap. Используйте путь меню File —> Export Objects —> HTTP , чтобы экспортировать этот файл из pcap, как показано на рисунке 16.

Рис. 16. Экспорт двоичного файла вредоносного ПО, возвращенного с сайта foodgoodforliver[. ]com. Если вы работаете в среде BSD, Linux или macOS, откройте окно терминала и используйте команду file, чтобы подтвердить, что это DLL-файл. Затем используйте shasum -a 256, чтобы получить хэш SHA256 файла, как показано на рисунке 17.

]com. Если вы работаете в среде BSD, Linux или macOS, откройте окно терминала и используйте команду file, чтобы подтвердить, что это DLL-файл. Затем используйте shasum -a 256, чтобы получить хэш SHA256 файла, как показано на рисунке 17.

Хэш SHA256 этой вредоносной программы:

31cf42b2a7c5c558f44cfc67684cc344c17d4946d3a1e0b2cecb8eb58173cb2f

Если вы ищете этот хэш в Интернете, вы должны найти результаты по крайней мере из двух общедоступных онлайн-сред песочницы.

Наконец, мы можем просмотреть трафик C2 от этой инфекции Dridex. Используйте свой основной веб-фильтр, затем следуйте потоку HTTP от одного из запросов POST до 105711[.]ком. Пример одного из HTTP-потоков показан на рисунке 18.

Рис. 18. HTTP-поток одного из POST-запросов Dridex C2. Заключение В этом руководстве рассмотрено, как расшифровать трафик HTTPS в pcap с помощью Wireshark с использованием текстового файла журнала ключей. Без файла журнала ключей, созданного при первоначальной записи pcap, вы не сможете расшифровать HTTPS-трафик из этого pcap в Wireshark.

Без файла журнала ключей, созданного при первоначальной записи pcap, вы не сможете расшифровать HTTPS-трафик из этого pcap в Wireshark.

Дополнительные сведения о Wireshark см. в наших предыдущих руководствах:

.

Получайте обновления от

Palo Alto

Networks!

Подпишитесь, чтобы получать от нас последние новости, сведения о киберугрозах и исследования

Расшифровка трафика SSL/TLS с помощью Wireshark [обновлено в 2021 г.]

Интернет с самого начала не был предназначен для обеспечения безопасности.Многие протоколы (такие как HTTP и DNS) были разработаны, чтобы служить своей цели передачи информации по сети, не тратя время на безопасность.

Однако в современном Интернете главными приоритетами являются конфиденциальность и безопасность. В результате протокол Transport Level Security (TLS) (и его предшественник SSL) предназначены для шифрования трафика при его перемещении по сети. Это позволяет компьютерам использовать одни и те же базовые протоколы для форматирования данных (например, HTTP), но добавляет уровень безопасности (преобразуя его в HTTPS).

Это позволяет компьютерам использовать одни и те же базовые протоколы для форматирования данных (например, HTTP), но добавляет уровень безопасности (преобразуя его в HTTPS).

Проблема с SSL/TLS для специалистов по кибербезопасности заключается в том, что он работает. Хотя стандарты шифрования были разработаны для благих целей, их используют и плохие парни. В этой статье мы расскажем, как выполнить расшифровку SSL/TLS в Wireshark.

Что вам понадобится

Wireshark — общеизвестный и свободно доступный инструмент для анализа сети. Первым шагом в использовании его для шифрования TLS/SSL является его загрузка отсюда и установка.

Еще одна вещь, которую вам необходимо сделать перед расшифровкой трафика, зашифрованного по протоколу TLS, — это настроить веб-браузер для экспорта ключей TLS на стороне клиента.Поскольку TLS предназначен для защиты конфиденциальности клиента и сервера во время передачи, логично, что он разработан таким образом, что любой из них может расшифровать трафик, но никто другой не может. Поскольку мы действуем в сети как перехватчик (именно для предотвращения этого и предназначен протокол TLS), нам нужно, чтобы одна из доверенных сторон поделилась с нами своими секретами.

Поскольку мы действуем в сети как перехватчик (именно для предотвращения этого и предназначен протокол TLS), нам нужно, чтобы одна из доверенных сторон поделилась с нами своими секретами.

В Firefox и Chrome это можно сделать, установив переменную среды с именем SSLKEYLOGFILE. Если эта переменная установлена, оба браузера настроены на сохранение копии секретов клиента в указанном месте файла.В Linux эту переменную можно установить с помощью команды «Экспорт». В Windows его можно установить, открыв «Дополнительные параметры системы», выбрав «Переменные среды», а затем добавив новую системную переменную. Пример этой переменной в Windows показан ниже.

После установки переменной среды рекомендуется перезапустить систему, чтобы убедиться, что новые настройки активны. Как только это будет завершено, у нас будет все, что нам нужно для расшифровки трафика TLS.

Выполнение расшифровки трафика

Если вы хотите расшифровать трафик TLS, вам сначала нужно его перехватить. По этой причине важно, чтобы Wireshark был запущен и работал до начала сеанса просмотра веб-страниц.

По этой причине важно, чтобы Wireshark был запущен и работал до начала сеанса просмотра веб-страниц.

Прежде чем начать захват, мы должны подготовить его к расшифровке TLS-трафика. Для этого нажмите «Правка» → «Настройки». Выберите Протоколы на левой панели и прокрутите вниз до TLS. На этом этапе вы должны увидеть что-то похожее на экран ниже.

В нижней части этого экрана есть поле для имени файла журнала (Pre)-Master-Secret. Как показано выше, вам нужно установить это значение в том же месте, что и SSLKEYLOGFILE для вашего браузера.Когда закончите, нажмите OK.

Теперь на главном экране Wireshark отображается список возможных адаптеров для захвата. В этом примере я буду использовать WiFi 2, так как через него проходит трафик (показан черной линией).

При нажатии на адаптер начнется захват трафика на нем.

На этом этапе вы готовы создать трафик, зашифрованный по протоколу TLS. Перейдите в Chrome или Firefox и перейдите на сайт, который использует HTTPS (в этом примере мы использовали Facebook). После загрузки вернитесь в Wireshark и остановите захват (красный квадрат).

После загрузки вернитесь в Wireshark и остановите захват (красный квадрат).

Просматривая захват, вы, вероятно, увидите много трафика. Сейчас мы ищем пакеты, связанные с сеансом просмотра, зашифрованным с помощью TLS. Один из способов — найти DNS-поиск и отфильтровать по предоставленному IP-адресу (показано ниже). На изображении ниже показан пакет из нашего сеанса просмотра в Facebook.

Как показано, Wireshark показывает пару разных вкладок в нижней части окна. Помимо вкладки Frame, одна из них помечена как Decrypted TLS. Глядя на ASCII-представление пакета, мы видим сертификат веб-сайта (включая слово Facebook).На данный момент мы успешно расшифровали трафик TLS в Wireshark.

Приложения и ограничения

Расшифровка трафика TLS имеет несколько приложений для предприятия. Многие субъекты угроз перешли к использованию зашифрованных передач, пытаясь повысить конфиденциальность своих сообщений управления и контроля и повысить доверие к своим жертвам. (Людей научили доверять зеленому замку.) Используя расшифровку TLS, предприятия могут расшифровывать и выполнять глубокую проверку пакетов трафика, проходящего через их предприятие.

(Людей научили доверять зеленому замку.) Используя расшифровку TLS, предприятия могут расшифровывать и выполнять глубокую проверку пакетов трафика, проходящего через их предприятие.

Основное ограничение расшифровки TLS в Wireshark заключается в том, что для этого требуется, чтобы устройство мониторинга имело доступ к секретам, используемым для шифрования. Хотя мы достигли этого, экспортировав ключи из Chrome и Firefox, многие предприятия предпочитают внедрять прокси-сервер, который разбивает соединение TLS на две половины. Хотя это эффективно для мониторинга, это имеет серьезные последствия для конфиденциальности и безопасности.

Проблема конфиденциальности заключается в том, что пользователи не могут отказаться от мониторинга в определенных ситуациях (например,г., проверка банковской информации). Со стороны безопасности это создает единую точку отказа, где весь трафик доступен для просмотра (расшифровки) злоумышленнику, а также не позволяет пользователю видеть сертификаты сервера (что может указывать на вредоносный сайт). В результате корпоративное расшифрование TLS в масштабе может быть опасным и должно выполняться безопасным способом.

В результате корпоративное расшифрование TLS в масштабе может быть опасным и должно выполняться безопасным способом.

Источники

Скачать Wireshark, Wireshark

Расшифровка трафика браузера TLS с помощью Wireshark — простой способ!, Red Flag Security

Как расшифровать HTTPS-обмен с помощью Wireshark?

Это второй блог из трех частей.Если вы пропустили «3 вещи, которые вы должны знать о HTTPS, SSL или TLS-трафике с Wireshark», посетите Lovemytool

.Большинство Интернет-трафик теперь зашифрован, и внутренние приложения также часто используют шифрование, основанное на Secure Socket Layer (SSL) или Transport Layer Безопасность (TLS), чтобы обеспечить их безопасность. Это делает анализ пакетов с использованием Wireshark сложнее, чем раньше.

Эта статья уточнит, что можно и нельзя расшифровывать и какая информация до сих пор доступны для вас, когда трафик SSL/TLS не может быть расшифрован.

Можете ли вы расшифровать трафик SSL/TLS с помощью Wireshark? Да и нет

Это зависит от

используемая версия SSL/TLS. В некоторых случаях Wireshark справится с этим, в других

случаях не будет. Смотрите ниже для ваших вариантов.

В некоторых случаях Wireshark справится с этим, в других

случаях не будет. Смотрите ниже для ваших вариантов.

Как расшифровать сеанс SSL/TLS с помощью Wireshark?

Некоторые TLS версии позволят вам расшифровать сеанс, используя закрытый ключ сервера.

- Нагрузка

закрытый ключ в Wireshark в формате PEM/PKCS.

- Выберите «Правка» > «Настройки». Откройте протоколы дерево и выберите SSL

- Откройте список ключей RSA, нажав Изменить

- Вам будет предложено добавить следующее :

- IP-адрес/подсеть серверов

- Протокол, используемый для расшифрованных данных (например, HTTP если вы смотрите на HTTPS)

- Путь для загрузки закрытого ключа RSA

- Пароль: не используется для закодированного PEM закрытого ключа файлы, необходимые для PKCS

2.При условии что ваше аналитическое устройство увидит настройку сеанса SSL/TLS, это будет удалось расшифровать сеанс

Для более

Подробную процедуру можно найти на этой странице Wireshark: http://wiki. wireshark.org.

wireshark.org.

Работает ли это для всех соединений TLS? Нет !

Некоторые реализации TLS не позволит вам расшифровать трафик, особенно при использовании:

- Диффи Шифры Hellmann (DHE)

- Новый TLS 1.3 протокол

Расшифровка сеанс TLS возможен при соблюдении следующих условий:

- Вы используете инфраструктуру открытых ключей, такую как RSA, которая основан на принципе закрытых/открытых ключей

- Вы владеете закрытым ключом

У них есть был разработан для предотвращения атак типа «человек посередине», то есть он будет никогда не будет возможности декодировать HTTPS-трафик, пассивно получая его копию.

Значит, это относится только к Wireshark?

№ Все устройства анализа, основанные на пассивном анализе трафика, столкнутся с теми же ограничениями.

Есть ли обходной путь?

Если только вы

готовы изменить вашу инфраструктуру или поменять точку захвата, есть

нет обходного пути.

На с другой стороны, если некоторые устройства в вашей сети прервут/проксируют сеансы SSL и вы хотели бы видимости, у вас есть возможность просмотреть этот трафик в чистом виде.Эти устройства могут быть прокси-серверами или балансировщиками нагрузки для приложений, которые вы размещаете.

Наконец срок с появлением шифрования многие организации внедряют решения для проверки SSL. в своем интернет-шлюзе, чтобы обеспечить сохранение трафика, такого как Интернет и SaaS-трафик — под контролем. Эти решения дают возможность получить полную видимость трафика TLS. <ССЫЛКА на WP о видимости SaaS с A10>

Означает ли отсутствие расшифровки, что меня не видно?

№До того как теперь всегда шифруется только полезная нагрузка, а это значит, что:

- TCP/IP часть пакетов читаема

- Большая часть Информация о протоколе TLS также доступна для чтения, по крайней мере, на данный момент.

Что я могу увидеть на уровне TCP?

Мы можем видеть

все уровни до транспортного уровня. Некоторые примеры включают:

Некоторые примеры включают:

- Уровень Ethernet: MAC-адреса, VLAN и т. д.

- IP: клиент, IP-адреса серверов, порты

- TCP: все окна TCP, флаги и т. д.

Добавить в что вся статистика, основанная на пакетных данных, собранных на этих уровнях, также в наличии, в том числе:

- Тома (пакеты, данные, полезная нагрузка и т. д.)

- Сеансы

- Временные интервалы отражающие задержку сети и время обработки сервера

- Повторные передачи

В конце концов, даже если они не могут быть связаны с точным запросом к серверу (для например, транзакция приложения, такая как GET), общая сеть условия и время отклика конечного пользователя можно оценить на уровне 3/4.

Какую информацию можно получить из данных TLS?

- Кто,

что и как классифицировать трафик TLS. Имя сертификата и SNI будут

очень полезно для определения характера службы, которая зашифрована. Оно может

поможет вам понять, какому интернет-трафику или SaaS соответствует этот поток.

- Безопасность

реализация TLS: это дает полезную информацию для оценки

уровень безопасности разговора:

- Срок действия сертификата

- Производительность

и устранение неполадок: TLS также будет сообщать о таких событиях, как :

- Показатели эффективности, измеряемые с течением времени. интервалы, такие как время соединения TLS

In В заключение, анализ пакетов с помощью Wireshark стал более сложным, чем раньше.Важно знать, что вы можете и не можете расшифровать, и какая информация по-прежнему доступны для вас, когда трафик SSL/TLS не может быть расшифрован.

Если вы пропустили первый блог в этой серии, наверстайте упущенное здесь.

Оставайтесь с нами в третьем и последнем блоге этой серии. А пока запустите нашу демоверсию, чтобы узнать больше!

Расшифровка SSL/TLS

Способ расшифровки SSL-трафика зависит от набора шифров и вашего сервера. выполнение.

выполнение.

Если ваш SSL-трафик зашифрован наборами шифров PFS, вы можете установить Программное обеспечение для перенаправления сеансовых ключей ExtraHop на каждом сервере с SSL-трафиком, который вы хочу расшифровать.Сеансовый ключ перенаправляется в систему ExtraHop, и трафик может быть расшифрованы. Обратите внимание, что ваши серверы должны поддерживать программное обеспечение пересылки ключей сеанса.

Если у вас есть балансировщик нагрузки F5, вы можете обмениваться ключами сеанса через балансировщик и не устанавливайте программное обеспечение для пересылки ключей сеанса на каждый сервер.

Если ваш SSL-трафик зашифрован наборами шифров RSA, вы все равно можете установить программное обеспечение пересылки ключей сеанса на ваших серверах (рекомендуется).Кроме того, вы можете загрузить сертификат и закрытый ключ в систему ExtraHop

Мы рекомендуем расшифровывать только тот трафик, который вам нужен. Вы можете настроить

система ExtraHop для расшифровки только определенных протоколов и сопоставления трафика протокола с

нестандартные порты.

Вы можете настроить

система ExtraHop для расшифровки только определенных протоколов и сопоставления трафика протокола с

нестандартные порты.

Расшифровка пакетов для судебного аудита

Если у вас настроено устройство Trace или другое хранилище пакетов, вы можете хранить сеансовые ключи на устройстве Trace, и вы можете загружать сеансовые ключи с помощью захватывает пакеты, чтобы вы могли расшифровать пакеты в инструменте анализа пакетов, таком как как Wireshark.Эти параметры позволяют безопасно расшифровывать трафик без совместного использования. долгосрочные закрытые ключи с аналитиками.

Система сохраняет сеансовые ключи только для пакетов на диске — поскольку пакеты перезаписываются,

соответствующие сохраненные сеансовые ключи удаляются. Только сеансовые ключи для расшифрованного трафика

отправляются на устройство Trace для хранения. Система ExtraHop отправляет сессию

ключ с соответствующей информацией о потоке на устройство Trace.Если у пользователя

пакеты и привилегии сеансового ключа, сеансовый ключ предоставляется при наличии

соответствующий поток в запрошенном временном диапазоне. Посторонние сеансовые ключи не сохраняются, и

количество сеансовых ключей, которые может использовать система ExtraHop, не ограничено.

Получать.

Система ExtraHop отправляет сессию

ключ с соответствующей информацией о потоке на устройство Trace.Если у пользователя

пакеты и привилегии сеансового ключа, сеансовый ключ предоставляется при наличии

соответствующий поток в запрошенном временном диапазоне. Посторонние сеансовые ключи не сохраняются, и

количество сеансовых ключей, которые может использовать система ExtraHop, не ограничено.

Получать.

Мы рекомендуем проявлять осторожность при предоставлении привилегий системе ExtraHop

пользователи. Вы можете указать

привилегии, которые позволяют пользователям просматривать и загружать пакеты или просматривать и

загружать пакеты и сохраненные сеансовые ключи.Сохраненные сеансовые ключи должны быть

доступны для пользователей, которые должны иметь доступ к конфиденциальному расшифрованному трафику. В то время как

Система ExtraHop не записывает расшифрованные данные полезной нагрузки на диск, доступ к сеансу

keys позволяет расшифровывать связанный трафик. Чтобы обеспечить сквозную безопасность,

сеансовые ключи шифруются при перемещении между устройствами, а также когда ключи

хранятся на диске.

Чтобы обеспечить сквозную безопасность,

сеансовые ключи шифруются при перемещении между устройствами, а также когда ключи

хранятся на диске.

Расшифровка трафика SSL/TLS с помощью Wireshark

В этой статье мы настроим Linux и перехватим пакеты HTTPS ( Hypertext Transfer Protocol Secure ) в Wireshark.Затем мы попытаемся расшифровать шифрование SSL (Secure Socket Layer).

Обратите внимание: расшифровка SSL/TLS может работать неправильно с помощью Wireshark. Это всего лишь попытка увидеть, что возможно, а что нет.

Что такое SSL, HTTPS и TLS? На самом деле все эти три технических термина взаимосвязаны. Когда мы используем только HTTP (протокол передачи гипертекста ), то безопасность транспортного уровня не используется, и мы можем легко увидеть содержимое любого пакета.Но когда используется HTTPS, мы видим, что TLS ( Transport Layer Security ) используется для шифрования данных.

Просто можно сказать.

HTTP + (через) TLS/SSL = HTTPS

Примечание. HTTP отправляет данные через порт 80, но HTTPS использует порт 443.

Снимок экрана для данных HTTP:

Снимок экрана для данных HTTPS:

Настройка Linux для описания пакета SSL Шаг 1

Добавьте ниже переменную среды внутри файла .файл bashrc. Откройте файл .bashrc и добавьте строку ниже в конец файла. Сохраните и закройте файл.

экспорт SSLKEYLOGFILE=~/.ssl-key.log

Теперь выполните приведенную ниже команду, чтобы получить результат.

Теперь попробуйте следующую команду, чтобы получить значение « SSLKEYLOGFILE»

Вот скриншот всех вышеперечисленных шагов

Шаг 2

Приведенный выше файл журнала отсутствует в Linux.Создайте указанный выше файл журнала в Linux. Используйте приведенную ниже команду для создания файла журнала.

Используйте приведенную ниже команду для создания файла журнала.

Шаг 3

Запустите установленный по умолчанию Firefox и откройте любой https-сайт, например Linuxhint или Upwork .

Здесь я взял первый пример как upwork.com.

После открытия веб-сайта upwork в Firefox проверьте содержимое этого файла журнала.

Команда:

Если этот файл пуст, Firefox не использует этот файл журнала. Закройте Фаерфокс.

Следуйте приведенным ниже командам, чтобы установить Firefox.

Команды:

sudo add-apt-repository ppa:ubuntu-mozilla-daily/firefox-aurora

sudo apt-get update

sudo apt-get install firefox

Теперь запустите Firefox и проверьте содержимое этого файла журнала

Команда:

Теперь мы можем видеть огромную информацию, как на скриншоте ниже. Мы готовы идти.

Шаг 4

Теперь нам нужно добавить этот файл журнала в Wireshark. Следуйте по указанному ниже пути:

Следуйте по указанному ниже пути:

Wireshark->Редактировать->Настройки->Протокол->SSL->»Здесь укажите путь к файлу вашего главного секретного журнала».

Следуйте приведенным ниже снимкам экрана для визуального понимания.

После выполнения всех этих настроек нажмите OK и запустите Wireshark на нужных интерфейсах.

Теперь установка готова к проверке расшифровки SSL.

Анализ WiresharkПосле того, как Wireshark начнет захват, установите фильтр как « ssl », чтобы в Wireshark отфильтровывались только пакеты SSL.

Посмотрите на скриншот ниже, здесь мы видим, что HTTP2 (HTTPS) открыт для некоторых пакетов, которые ранее были зашифрованы SSL/TLS.

Теперь мы можем видеть вкладку «Расшифрованный SSL» в Wireshark, и протоколы HTTP2 открыты. Смотрите скриншот ниже для указателей.

Давайте посмотрим на разницу между «До включения файла журнала SSL» и «После включения файла журнала SSL» для https://linuxhint. com .

com .

Вот скриншот для пакетов Linuxhint, когда «журнал SSL не был включен»

Вот скриншот для пакетов Linuxhint, когда «журнал SSL был включен»

Мы легко видим различия.На втором снимке экрана мы ясно видим URL-адрес, который запросил пользователь.

https://linuxhint.com/bash_scripting_tutorial_beginners/\r\n

Теперь мы можем попробовать другие веб-сайты и посмотреть, работают ли эти методы или нет.

ЗаключениеПриведенные выше шаги показывают, как настроить Linux для расшифровки шифрования SSL/TLS. Мы видим, что это сработало хорошо, но некоторые пакеты по-прежнему зашифрованы SSL/TLS. Как я упоминал ранее, это может работать не для всех пакетов или полностью.Тем не менее, полезно узнать о расшифровке SSL/TLS.

турецких лир

Transport Layer Security (TLS) обеспечивает безопасность связи между двумя хостами. Он обеспечивает целостность, аутентификацию и конфиденциальность. Чаще всего он используется в веб-браузерах, но может использоваться с любым протоколом, использующим TCP в качестве транспортного уровня.

Чаще всего он используется в веб-браузерах, но может использоваться с любым протоколом, использующим TCP в качестве транспортного уровня.

Secure Sockets Layer (SSL) является предшественником протокола TLS. Эти имена часто используются взаимозаменяемо, что может привести к некоторой путанице:

Конфигурация, использующая протокол SSL (SSLv2/SSLv3), небезопасна.Вместо этого следует использовать протокол TLS .

- Сертификаты

X.509 для аутентификации иногда также называют сертификатами SSL .

Некоторые приложения (например, электронная почта) используют один порт как для незашифрованных, так и для зашифрованных сеансов. Для перехода с незашифрованного на зашифрованный используется (START)TLS . Когда один порт напрямую использует протокол TLS, его часто называют SSL .

По историческим причинам программное обеспечение (включая Wireshark) относится к SSL или SSL/TLS, хотя на самом деле это означает протокол TLS, поскольку в настоящее время его используют все.

Зависимости протокола

- TCP: обычно TLS использует TCP в качестве транспортного протокола.

Анализ TLS в Wireshark

Рассекатель TLS полностью функционален и даже поддерживает расширенные функции, такие как расшифровка TLS, если предоставлены соответствующие секреты (#TLS_Decryption).

Начиная с Wireshark 3.0 диссектор TLS был переименован с SSL на TLS. При использовании фильтра дисплея ssl будет выдано предупреждение.

Расшифровка TLS

Wireshark поддерживает расшифровку TLS, если предоставлены соответствующие секреты. Два доступных метода:

Файл журнала ключей — это универсальный механизм, который всегда включает расшифровку, даже если используется обмен ключами Диффи-Хеллмана (DH). Закрытый ключ RSA работает только в ограниченном числе случаев.

Файл журнала ключей — это текстовый файл, созданный такими приложениями, как Firefox, Chrome и curl, когда установлена переменная среды SSLKEYLOGFILE . Чтобы быть точным, их базовая библиотека (NSS, OpenSSL или Boringssl) записывает необходимые секреты для каждого сеанса в файл. Впоследствии этот файл можно настроить в Wireshark (#Использование (Pre)-Master Secret).

Чтобы быть точным, их базовая библиотека (NSS, OpenSSL или Boringssl) записывает необходимые секреты для каждого сеанса в файл. Впоследствии этот файл можно настроить в Wireshark (#Использование (Pre)-Master Secret).

Файл закрытого ключа RSA можно использовать только в следующих случаях:

Набор шифров, выбранный сервером, не использует (EC)DHE.

Версия протокола — SSLv3, (D)TLS 1.0-1.2. , а не работает с TLS 1.3.

Закрытый ключ соответствует сертификату сервера . Он не работает ни с сертификатом клиента , ни с сертификатом центра сертификации (CA).

Сеанс не был возобновлен. Квитирование должно включать сообщение квитирования ClientKeyExchange .

Обычно рекомендуется использовать файл журнала ключей, поскольку он работает во всех случаях, но требует постоянной возможности экспорта секретов из клиентского или серверного приложения. Единственным преимуществом закрытого ключа RSA является то, что его необходимо настроить только один раз в Wireshark, чтобы включить расшифровку, с учетом вышеуказанных ограничений.

Единственным преимуществом закрытого ключа RSA является то, что его необходимо настроить только один раз в Wireshark, чтобы включить расшифровку, с учетом вышеуказанных ограничений.

Настройки предпочтений

Перейти к Редактировать -> Настройки . Откройте дерево протоколов и выберите TLS . Либо выберите пакет TLS в списке пакетов, щелкните правой кнопкой мыши слой TLS в представлении сведений о пакете и откройте меню настроек протокола .

Известные настройки протокола TLS:

(Pre)-Master-Secret имя файла журнала (tls.keylog_file): путь для чтения файла журнала ключей TLS для расшифровки.

Список ключей RSA: открывает диалоговое окно для настройки закрытых ключей RSA для расшифровки. Устарело в пользу диалогового окна Preferences -> RSA Keys .

Pre-Shared-Key: используется для настройки ключа дешифрования для наборов шифров PSK.

Обычно не используется.

Обычно не используется.Файл отладки TLS (tls.debug_logfile): путь для записи внутренних сведений о процессе расшифровки. Будет содержать результаты расшифровки и ключи, которые использовались в этом процессе. Это можно использовать для диагностики причин сбоя расшифровки.

Для включения расшифровки TLS также требуются следующие настройки протокола TCP:

- Разрешить subdissector повторно собирать потоки TCP. Включено по умолчанию.

- Повторная сборка неупорядоченных сегментов (начиная с Wireshark 3.0, отключено по умолчанию).

Начиная с Wireshark 3.0, новое диалоговое окно RSA Keys можно найти по адресу Edit -> Preferences -> RSA Keys . В этом диалоговом окне используйте кнопку Добавить новый ключевой файл… для выбора файла. При необходимости вам будет предложено ввести пароль. Кнопку Добавить новый токен… можно использовать для добавления ключей из HSM, что может потребовать использования Добавить нового провайдера… для выбора файла DLL/. so и дополнительной конфигурации для конкретного поставщика.

so и дополнительной конфигурации для конкретного поставщика.

Файл ключа RSA может быть закрытым ключом формата PEM или хранилищем ключей PKCS#12 (обычно это файл с расширением .pfx или .p12). Ключ PKCS#12 представляет собой двоичный файл, но формат PEM представляет собой текстовый файл, который выглядит следующим образом:

. -----НАЧАЛО ЗАКРЫТОГО КЛЮЧА-----

MIIEvgIBADANBgkqhkiG9w0BAQEFAASCBKgwggSkAgeEAAoIBAQDReQzlKVeAK8b5

TRcRBhSi9IYwHX8Nqc8K4HeDRvN7HiBQQP3bhUkVekdoXpRLYVuc7A8h2BLr93Qw

...

KOi8FZl+jhG+p8vtpK5ZAIyp

-----КОНЕЦ ЗАКРЫТОГО КЛЮЧА-----

Устаревшее диалоговое окно со списком ключей RSA может быть удалено в какой-то момент.Для настройки ключей используйте диалоговое окно ключей RSA . Чтобы изменить протокол для расшифрованных сетевых данных, щелкните правой кнопкой мыши пакет TLS и используйте Decode As , чтобы изменить текущий протокол на порт TLS . Поля IP-адрес и Порт не используются.

Пример файла захвата

См. также SampleCaptures#SSL_with_decryption_keys.

Фильтр дисплея

Полный список полей фильтра отображения TLS можно найти в ссылке фильтра отображения

.Показать только трафик на основе TLS:

тлс

Улавливающий фильтр

Вы не можете напрямую фильтровать протоколы TLS во время захвата.Однако, если вы знаете используемый TCP-порт (см. выше), вы можете отфильтровать его, например, используя tcp-порт 443 .

Использование (до)мастер-секрета

Главный секрет включает расшифровку TLS в Wireshark и может быть предоставлен через файл журнала ключей. Предварительный секрет является результатом обмена ключами и может быть преобразован Wireshark в главный секрет. Этот предварительный секрет можно получить, если предоставлен закрытый ключ RSA и используется обмен ключами RSA.

Пошаговые инструкции по расшифровке трафика TLS из Chrome или Firefox в Wireshark:

Полностью закройте браузер (на всякий случай проверьте диспетчер задач).

Задайте для переменной среды

SSLKEYLOGFILEабсолютный путь файла, доступного для записи.Запустите браузер.

Убедитесь, что расположение из шага 2 создано.

В Wireshark перейдите к Edit -> Preferences -> Protocols -> TLS и измените предпочтение (Pre)-Master-Secret имя файла журнала на путь из шага 2.

Запустить захват Wireshark.

Откройте веб-сайт, например https://www.wireshark.org/

Убедитесь, что расшифрованные данные видны. Например, с помощью фильтра

tls и (http или http2).

Для Windows глобальная переменная среды может быть установлена, как описано в этом пошаговом руководстве, но это не рекомендуется, так как об этом легко забыть, и это может быть проблемой безопасности, поскольку это позволяет расшифровывать весь ваш трафик TLS. Лучший способ установить переменную среды — через пакетный файл. Создайте файл

Лучший способ установить переменную среды — через пакетный файл. Создайте файл start-fx.cmd с:

@эхо выключено

установить SSLKEYLOGFILE=%USERPROFILE%\Desktop\keylogfile.txt

запустить фаерфокс

Для Linux вы открываете терминал, затем запускаете браузер с:

экспорт SSLKEYLOGFILE=$HOME/Desktop/keylogfile.txt

Fire Fox

Для macos вы открываете терминал, затем запускаете браузер с:

экспортировать SSLKEYLOGFILE=$HOME/Desktop/keylogfile.текст

открыть - фаерфокс

При необходимости измените путь SSLKEYLOGFILE и замените firefox на chrome для Google Chrome. Этот механизм в настоящее время (2019 г.) не работает для Safari, Microsoft Edge и других, поскольку их библиотеки TLS (Microsoft SChannel/Apple SecureTransport ) не поддерживают этот механизм. Этот механизм работает и для приложений, отличных от веб-браузеров, но он зависит от библиотеки TLS, используемой приложением.

Примечание. Версии Edge на основе Chromium (версия 79+) также должны работать.

Примеры других применений:

Приложения, использующие OpenSSL, могут использовать GDB или прием LD_PRELOAD для извлечения секретов. Это включает в себя Python.

- Пошаговое руководство по HTTP-серверу Apache с использованием этой библиотеки libsslkeylog.so см. в этом сообщении.

Для программ Java секреты могут быть извлечены из предпочтения журнала отладки TLS или выведены непосредственно в формате, требуемом Wireshark, через агент Java.Два похожих проекта:

- Скрипты

Python также можно отредактировать для сброса ключей.

Обзор поддерживаемых приложений и библиотек TLS см. также на стр. 19 презентации Peter Wu SSL/TLS Decryption SharkFest’18 EU.

Внедрение секретов расшифровки в файл pcapng

Начиная с Wireshark 3. 0, вы можете встроить файл журнала ключей TLS в файл pcapng . Это значительно упрощает распространение файлов захвата с секретами дешифрования и упрощает переключение между файлами захвата, поскольку не требуется обновлять предпочтение протокола TLS.Чтобы добавить содержимое файла журнала ключей

0, вы можете встроить файл журнала ключей TLS в файл pcapng . Это значительно упрощает распространение файлов захвата с секретами дешифрования и упрощает переключение между файлами захвата, поскольку не требуется обновлять предпочтение протокола TLS.Чтобы добавить содержимое файла журнала ключей keys.txt в файл захвата in.pcap и записать результат в out-dsb.pcapng :

editcap --inject-secrets tls,keys.txt in.pcap out-dsb.pcapng

Суффикс dsb означает блок секретов расшифровки (DSB) и является частью спецификации pcapng.

Файл журнала ключей может содержать ключи, не связанные с файлом захвата. Чтобы исключить утечку ненужных ключей, вы можете использовать файл inject-tls-secrets.py со страницы https://gist.github.com/Lekensteyn/f64ba6d6d2c6229d6ec444647979ea24 для фильтрации файла журнала ключей и добавления необходимых секретов в файл захвата. Сценарий оболочки был протестирован с Linux и macOS, но версия Python 3 также доступна для всех платформ, включая Windows. Пример:

Пример:

клон git https://gist.github.com/Lekensteyn/f64ba6d6d2c6229d6ec444647979ea24 ~/its

~/its/inject-tls-secrets.py keys.txt некоторые.pcap

См. также

Некоторые другие протоколы являются производными от TLS.В том числе:

Внешние ссылки

Импортировано с https://wiki.wireshark.org/TLS 11 августа 2020 г., 23:26:41 UTC

Как расшифровать SSL-трафик с помощью Wireshark

Как расшифровать SSL-трафик с помощью Wireshark : SSL — один из лучших способов шифрования сетевого трафика и предотвращения атак «человек посередине» и других атак с перехватом сеанса. Но есть еще несколько способов, которыми хакеры могут расшифровать SSL-трафик, и один из них — с помощью Wireshark.Wireshark имеет потрясающую встроенную функцию, которая может расшифровывать любой трафик через выбранную сетевую карту. Итак, друзья, сегодня мы научимся расшифровывать SSL-трафик или HTTPS-трафик по сети с помощью инструмента Wireshark.

Основные требования для расшифровки SSL-трафика:

- Wireshark

- Закрытый ключ SSL

- Базовые знания в следующих областях:

- Сетевые трассировки

- Сеть, протоколы TCP/IP и SSL/TLS

- Сертификаты и использование открытых и закрытых ключей

- Анализатор сетевых протоколов Wireshark

Примечание. Мы будем использовать Kali Linux для расшифровки сетевого трафика, но то же самое можно сделать и в операционной системе Windows с помощью небольших настроек.

Расшифровать SSL-трафик с помощью Wireshark

Как расшифровать SSL-трафик с помощью Wireshark:

Шаг 1: Запуск режима мониторинга

Выберите сетевую карту для мониторинга сетевого трафика, введя на терминале следующую команду:

$ запуск airmon-ng wlan0

Вы можете найти полный список сетевых карт, используя простую команду ifconfig на терминале, например, в Kali Linux (или ipconfig/all в Windows).

Вам понадобится airmon в Windows, если вы хотите использовать его в ОС Windows.

Шаг 2: Получите закрытый ключ SSL с помощью OpenSSL

Чтобы получить закрытый ключ SSL, вы должны выполнить следующую команду на терминале Kali Linux:

openssl req -x509 -nodes -newkey rsa:1024 -keyout testkey.pem -out testcert.pem

Приведенная выше команда создаст два файла в вашем домашнем каталоге:

а. testkey.pem (закрытый тестовый ключ)

б. testcert.prem (самозаверяющий сертификат)

Примечание. Вы должны использовать те же ключи на своем сервере.

Шаг 3: Настройте Wireshark для расшифровки трафика сетевой карты

Вы можете запустить Wireshark, введя на терминале следующую команду:

$ wireshark

Теперь перейдите в настройки в меню редактирования, затем перейдите к протоколу на левой стороне , а затем к протоколу SSL.

Записи файла ключа Wireshark

И заполните следующие данные, как указано ниже:

IP: IP-адрес сервера

Порт: 443

Протокол: HTTP

Ключевой файл: выберите файл ключа, созданный на шаге

выше.Пароль: Вам решать, предоставлять или нет.

Вот и все. Теперь вы получите расшифрованный результат для любых протоколов SSL или TLS.

Примечание. Вы также можете использовать фильтр для SSL, как указано ниже:

tcp.port==443 –

Будет отфильтрован весь трафик SSL.

Если у вас есть какие-либо сомнения относительно того, как расшифровать SSL-трафик, не стесняйтесь спрашивать и не забывайте благодарить, если вам нравятся наши руководства. Продолжай учиться !! Оставайтесь на связи!!

.

Обычно не используется.

Обычно не используется.