Пдд населенный пункт: Дорожный знак 5.23.1 «Начало населенного пункта» | Пдд онлайн

Дорожный знак 5.23.1 «Начало населенного пункта» | Пдд онлайн

Понятие «Населенный пункт» в Правилах дорожного движения несколько отличается от административно-территориального или географического понимания этого термина.

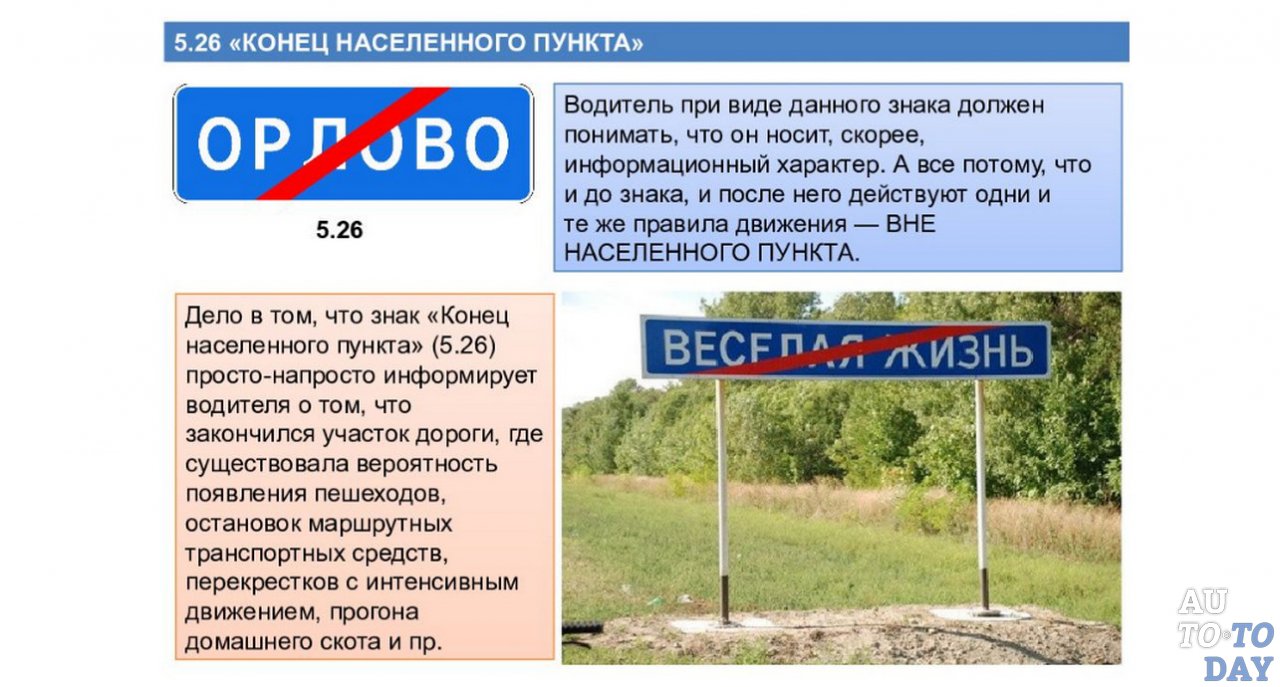

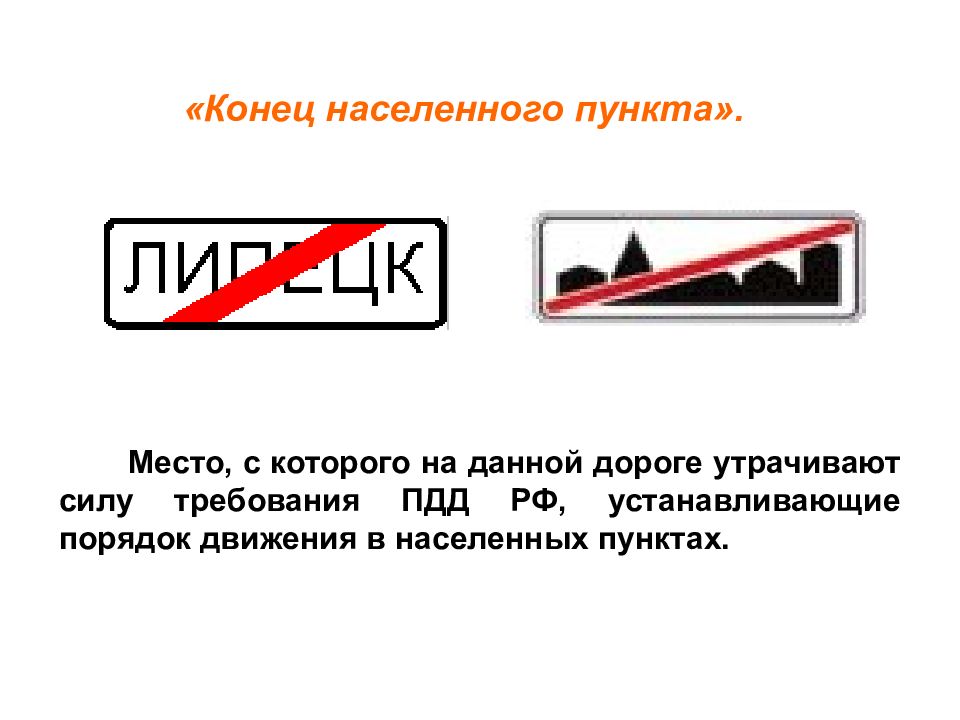

Согласно пункту 1.2 ПДД, населенный пункт — это (процитируем!) «застроенная территория, въезды на которую и выезды с которой обозначены знаками 5.23.1 — 5.26».

Следовательно, критерием отнесения того или иного участка дороги к населенному пункту является наличие установленных на дороге парных знаков особых предписаний трех видов с одноименными называниями «Начало населенного пункта» и «Конец населенного пункта».

Однако вернемся к теме комментария и попытаемся рассмотреть только знак «Начало населенного пункта».

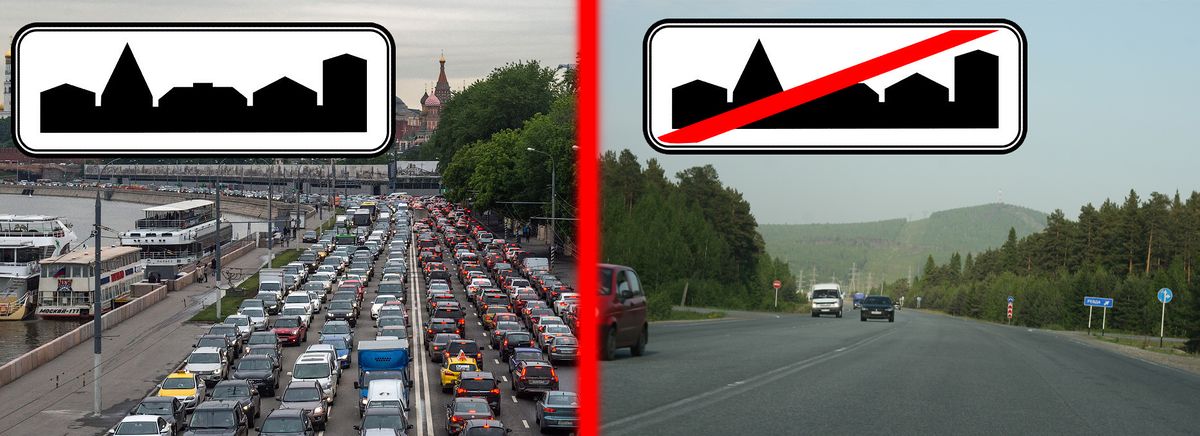

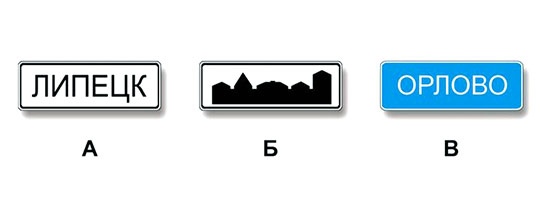

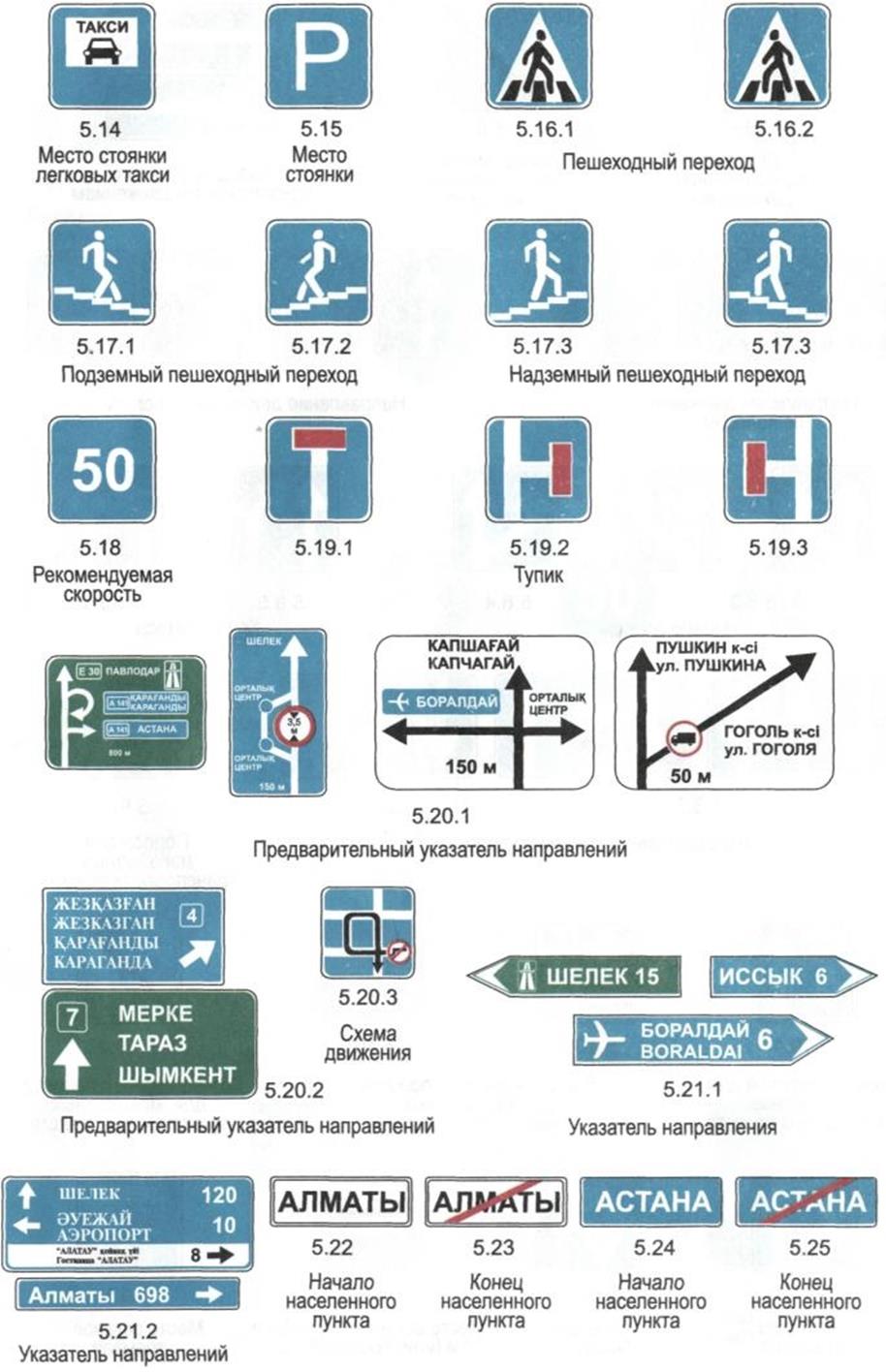

Если внимательно приглядеться к фактуре знаков, то можно выделить два основных типа знаков, обозначающих начало населенного пункта: 1) черный текст или изображение — на белом фоне; 2) белый текст — на синем фоне.

И все равно — вполне закономерен вопрос: «А для чего в Правилах предусмотрены два типа знака с одноименными названиями?». А ответ на этот вопрос очень прост.

Дорожные знаки 5.23.1 (название населенного пункта) и 5.23.2 (изображение населенного пункта) — «черное на белом» — применяются для того, чтобы обозначить начало населенного пункта, в котором действуют Правила дорожного движения, устанавливающие особый порядок движения. А именно — движения в населенном пункте.

А если проще, то знаки «Населенные пункт» — «черное на белом» — свидетельствуют о том, что водитель въезжает в «НАСТОЯЩИЙ» населенный пункт, где действуют правила движения именно в населенном пункте.

То есть — все разделы и пункты ПДД, в которых встречается словосочетание «в населенном пункте», относятся к участку дороги, обозначенному черно-белым знаком «Начало населенного пункта».

Наиболее наглядно это можно продемонстрировать на примере скоростного режима. Двигаясь по знаку 5.23.1, водитель должен снизить скорость до разрешенных 60 км/ч, потому что он въехал в «настоящий» населенный пункт.

В свою очередь, знак 5.25 «Начало населенного пункта» — «белое на синем» — свидетельствует о том, что водитель въезжает в «НЕНАСТОЯЩИЙ» населенный пункт и по Правилам продолжает движение по дороге ВНЕ населенного пункта.

У логически мыслящего человека возникнет сомнение в целесообразности данного знака. А зачем он вообще нужен? Ответ на этот животрепещущий вопрос мы дадим в соответствующем комментарии.

И — поверьте! — сумеем убедить страждущих в его необходимости. В настоящий момент нам необходимо лишь уяснить, что бело-синий знак «Начало населенного пункта» указывает на условия движения ВНЕ населенного пункта.

Следовательно, и скоростной режим здесь должен быть соответствующим: например, для автомобилей категории «В» (что до знака, что после него) скорость ограничена 90 км/ч.

Попробуем сделать вывод по теме комментария — дорожный знак 5.23.1 «Начало населенного пункта».

Таким образом, интересующий нас знак «Начало населенного пункта» (черное название населенного пункта на белом фоне) указывает водителю на то, что он въезжает на участок дороги, на котором действуют правила движения именно в населенном пункте.

Этот статус дорога будет сохранять до установки соответствующего знака «Конец населенного пункта» (5.24.1).

Если данная информация была для вас полезна, напишите, пожалуйста, об этом в комментариях. Если возникнут вопросы, пишите, обязательно постараюсь вам помочь.

Пдд онлайн от команды autoass!

Содержание статьи:

- знак населенный пункт

- населенный пункт на синем фоне

- знак населенный пункт на синем фоне

- название населенного пункта на синем фоне

ПДД 10.2 — Скорость движения в населенном пункте

В населенных пунктах разрешается движение транспортных средств со скоростью не более 60 км/ч, а в жилых зонах, велосипедных зонах и на дворовых территориях не более 20 км/ч.

Примечание. По решению органов исполнительной власти субъектов Российской Федерации может разрешаться повышение скорости (с установкой соответствующих знаков) на участках дорог или полосах движения для отдельных видов транспортных средств, если дорожные условия обеспечивают безопасное движение с большей скоростью. В этом случае величина разрешенной скорости не должна превышать значения, установленные для соответствующих видов транспортных средств на автомагистралях.

В этом случае величина разрешенной скорости не должна превышать значения, установленные для соответствующих видов транспортных средств на автомагистралях.

С какой максимальной скоростью Вы можете продолжить движение за знаком?

| 1. | 60 км/ч | |

| 2. | 50 км/ч. | |

| 3. | 30 км/ч. | |

| 4. | 20 км/ч. |

Знак жилая зона показывает, что вы въезжаете на территорию, где скорость не должна превышать 20 км/ч.

С какой максимальной скоростью разрешено движение транспортным средствам в жилых зонах и на дворовых территориях?

| 1. | 40 км/ч. | |

| 2. | 20 км/ч. | |

| 3. | 10 км/ч. |

В связи с необходимостью обеспечить безопасность пешеходов, имеющих право использовать для движения кроме тротуаров и проезжую часть, скорость движения ТС в жилых зонах и на приравненных к ним дворовых территориях ограничена 20 км/ч.

С какой скоростью Вы можете продолжить движение в населенном пункте по правой полосе?

| 1. | Не более 40 км/ч. | |

| 2. | Не более 60 км/ч. | |

| 3. | Не менее 40 км/ч и не более 60 км/ч. |

В данной ситуации знак ограничения минимальной скорости с табличкой «Полоса движения» распространяет свое действие только на левую полосу. Двигаясь по правой полосе дороги в населенном пункте, вы не должны превышать скорость 60 км/ч. Минимальная скорость на ней не установлена.

С какой максимальной скоростью Вы можете продолжить движение на грузовом автомобиле с разрешенной максимальной массой менее 3,5 т после въезда на примыкающую слева дорогу?

| 1. | 60 км/ч. | |

| 2. | 70 км/ч. | |

3. | 90 км/ч. |

Знак начало населенного пункта на белом фоне информирует вас о въезде в населенный пункт, где на всех дорогах движение разрешается со скоростью не более 60 км/ч.

В каких из перечисленных случаев разрешается движение в населенных пунктах со скоростью не более 20 км/час?

| 1. | При движении в жилых зонах. | |

| 2. | При движении на дворовых территориях. | |

| 3. | В обоих. |

В связи с необходимостью обеспечить безопасность пешеходов, имеющих право использовать для движения кроме тротуаров и проезжую часть, скорость движения ТС в жилых зонах и на приравненных к ним дворовых территориях ограничена 20 км/ч.

С какой скоростью Вы можете продолжить движение в населенном пункте по левой полосе?

| 1. | Не более 40 км/ч. | |

| 2. | Не более 60 км/ч. | |

| 3. | Не менее 40 км/ч и не более 60 км/ч. |

Знак «Ограничение минимальной скорости» с табличкой 8.14 «Полоса движения» предписывает двигаться по левой полосе со скоростью не менее 40 км/ч. Однако при этом в населенном пункте Вы не имеете права развивать скорость более 60 км/ч.

В каком случае Вы имеете право двигаться в населенном пункте со скоростью более 60 км/ч?

| 1. | Только при выполнении обгона. | |

| 2. | Только если установлены дорожные знаки, разрешающие движение со скоростью более 60 км/ч. | |

| 3. | В обоих перечисленных случаях. |

Правила запрещают в населенных пунктах движение со скоростью более 60 км/ч, в том числе при обгоне, за исключением тех мест, где установлены знаки ограничения максимальной скорости, допускающие более высокие предельные скорости движения.

Кто устанавливает дорожные знаки? Правила установки дорожных знаков

Значение

Дорожный знак является неотъемлемой частью и техническим средством для безопасной организации дорожного движения. Если вдаваться в теорию, то дорожный указатель (или знак) представляет собой сигнальный элемент определенной формы, на котором четко по правилам содержатся различные символы или надписи. Они предназначены для информирования участников дорожного движения о всевозможных условиях, а также о направлении и режимах движения.

Значение всех дорожных знаков должен понимать абсолютно каждый водитель.

Правила установки дорожных знаков

Самым главным условием при размещении указателей является то, что все они должны быть четко расположены по правилам и ГОСТам и не препятствовать движению транспортных средств и пешеходов. При установке указателей стоит учитывать множество факторов. В их числе освещенность участка дороги, поток и характер движения машин в данном районе, а еще способность водителя различать и воспринимать знаки в темное время суток. Указатели должны устанавливаться так, чтобы водитель при любых дорожных условиях мог заметить их не менее, чем за 150 метров. Это делается не только для того, чтобы водитель смог воспринять информацию от этого знака, но и для того, чтобы у него было время обработать полученные данные и повести себя в соответствии с полученными сведениями.

Обслуживание

Кто устанавливает дорожные знаки? Речь об этом пойдет ниже. Кто проверяет верность расстановки? Этим занимается специальная дорожная служба, цель которой — внимательно осматривать наличие и правильность установки дорожных указателей. Сотрудники организации следят за размещением указателей и фиксируют данные (результаты проверки) в специальный журнал.

Также представители дорожной службы сравнивают реальную установку указателей с положениями ГОСТа и ставят обязательную подпись в журнале под пунктом контроля правильности размещения.

Требования к монтажу указателей

Самым главным условием при установке дорожных знаков является то, что абсолютно каждый указатель обязан располагаться в строго определенном месте в соответствии с правилами ГОСТа государственного образца. В специальном документе также описывается подробная информация о том, как установить дорожный знак на том или ином участке дороги. Это очень важно. Действующее законодательство регламентирует правила установки дорожных знаков, которые должны соблюдать представители уполномоченных органов.

Это очень важно. Действующее законодательство регламентирует правила установки дорожных знаков, которые должны соблюдать представители уполномоченных органов.

Помимо дорожной службы, проверять правильность установки указателей, рисование разметки и других обозначений может такой орган, как дорожная дирекция. Количество работ и наличие сотрудников этого органа будет зависеть от территориального расположения установленных дорожных знаков. Помимо вышеперечисленных функций, дорожная дирекция может контролировать целесообразность и грамотность установки указателей, а также предлагать изменения.

Места установки

Где располагаются указатели? Перед тем как выяснить этот вопрос, следует обратить внимание еще на один нюанс — временные знаки. Это такие указатели, которые не входят в общие правила. Дорожные службы должны своевременно устанавливать такие знаки, а также убирать их сразу же, когда таковые потеряют свою актуальность по какой-либо причине.

Какие существуют правила для корректной установки указателей? Вот некоторые из них, регламентирующие место расположения знаков. Дорожные знаки должны устанавливаться только:

Дорожные знаки должны устанавливаться только:

- на обочине вне территории населенного пункта;

- над дорогой, на откосах дорог или за пределами тротуара, если дело касается горной местности.

Также важное условие: знаки должны быть установлены на расстоянии от пятидесяти сантиметров до двух метров от дороги на пересеченной местности и на разделительной полосе или над дорогой в качестве повтора знаков.

Для дорожных указателей могут устанавливаться дополнительные крепления и опоры для более надежного удержания. Но в документах прописан пункт, что такие действия разрешаются только при наличии насыпи, обрывов или канав на участке трассы. Также стоит учитывать то, что вышеупомянутые правила требуют расположения указателей на расстоянии не дальше одного метра от дороги или обочины. Один из самых распространенных знаков, запрещает парковку, как он выглядит и работает хорошо описано в этой статье: https://businessman.ru/new-znak-zapreshhayushhij-parkovku-zona-dejstviya. html.

html.

Способы размещения

Вопрос о способах установки дорожных знаков является не менее важным, чем все остальные. При монтаже дорожных указателей стоит следовать некоторым простым правилам, чтобы добиться максимального успеха и правильного расположения. Установка должна производиться в границах блока параметра, за пределами или между ними. Устанавливать указатели можно также и на ударо-безопасную опору, если на дороге нет других ограждений.

Такжевозможен монтаж указателей на специально возведенную Г-образную опору. Существует еще множество вариантов для установки соответствующих знаков, но, опять же, для этого нужно обратиться к правилам ГОСТа, так как перечень действий очень большой. Как было сказано ранее, знаки должны устанавливаться на определенном расстоянии, чтобы обезопасить водителей от дорожно-транспортных происшествий.

Зона действия дорожного знака

В последнее время происходят такие ситуации, когда водители не понимают значения указателя “Зона действия”. Данный знак является очень универсальным, и его значение можно определить только по знакам, которые стоят в непосредственной близости возле него. Данный указатель предупреждает участников дорожного движения о действии того или иного дорожного знака, исходя из положения ГОСТа.

Данный знак является очень универсальным, и его значение можно определить только по знакам, которые стоят в непосредственной близости возле него. Данный указатель предупреждает участников дорожного движения о действии того или иного дорожного знака, исходя из положения ГОСТа.

Кто отвечает за установку дорожных знаков?

Большинство водителей и обычных граждан ошибочно думают, что дорожные знаки в местах движения машин устанавливают сотрудники Государственной инспекции безопасности дорожного движения. Однако это не совсем так. Какая организация устанавливает дорожные знаки?

За установку, обслуживание и эксплуатацию дорожных указателей отвечают представители специальных дорожных служб, о которых уже шла речь чуть выше. Если же знак требует установки во время строительства или ремонта какого-нибудь объекта, то вышеупомянутые представители в этом случае будут бессильны, и к ним обязательно должны подключиться сотрудники Государственной атвоинспекции. Чем же занимаются сотрудники ГАИ?

Чем же занимаются сотрудники ГАИ?

Их полномочия распространяются только на оценку правильности уже установленных указателей и проверку соблюдения правил размещения. Окончательное решение о монтаже и эксплуатации дорожного указателя в конечном счете принимают сотрудники Государственной административно-технической инспекции. Вот и весь ответ на вопрос о том, кто имеет право устанавливать дорожные знаки.

Установка незаконных указателей

Кто устанавливает дорожные знаки в населенных пунктах? Этот вопрос имеет важное значение для территории нашей страны и безопасности дорожного движения. Одной из самых актуальных проблем в последнее время является установка официально незарегистрированных знаков на территории того или иного субъекта. Частные фирмы, предприятия или организации ради получения собственной прибыли очень часто ставят на своих территориях знаки “Платная стоянка”, “Стоянка запрещена всем, кроме работников предприятия”, “Запрещено ставить автомобили” и много других неофициальных указателей. Но являются ли эти действия законными? Ответ прост. Такие дорожные указатели являются незаконными, и при проверке предприятий представители данных фирм могут быть привлечены к административной ответственности и штрафу.

Но являются ли эти действия законными? Ответ прост. Такие дорожные указатели являются незаконными, и при проверке предприятий представители данных фирм могут быть привлечены к административной ответственности и штрафу.

Если вы заметили такой знак на территории какого-либо предприятия, то необходимо сразу же обратиться к сотрудникам дорожной инспекции, чтобы сообщить факт незаконной установки дорожных знаков. Прибывшие уполномоченные органы должны ликвидировать знак с этого места.

Дорожные знаки, установленные не по ГОСТу

Многие водители бывают очень недовольными, когда оказываются в ситуации, если перед ними установлен знак, не соответствующий правилам ГОСТа. Но здесь возникает сложный вопрос: нужно ли соблюдать правила, которые предписывает данный указатель? Или лучшим решением при виде такого знака станет полное его игнорирование? Согласно правилам дорожного движения, участник движения должен соблюдать указания лишь тех знаков, которые были установлены только в соответствии с правилами ГОСТа.

Но не стоит быть настолько принципиальным, потому что неследование таким знакам может создать аварийную ситуацию, за что водителю придется отвечать административным штрафом. Если вы все же понимаете, что вины вашей нет, то придется позаботиться о реальных доказательствах насчет того, что знак действительно был установлен не по правилам. Если же доказательств того, что указатель установлен неверно, нет, то лучше не рисковать и соблюдать правила дорожного движения.

Заключение

В настоящее время нужно серьезно относиться к безопасной организации дорожного движения, потому что это очень важное, социально значимое направление. На данный момент в современном мире происходит большой рост и активное развитие городов, увеличение числа автомобилей и появление новых инженерных конструкций и сооружений, что просто обязывает серьезно относиться к установке дорожных указателей.

В статье приводилась подробная информация по поводу того, кто выдает разрешение на установку дорожного знака, какая организация монтирует указатели и представители какого органа следят за их правильным расположением. Также в статье приводились конкретные правила, которые регламентируют установку тех или иных дорожных знаков, например, где и на каком расстоянии от трассы должны быть расположены указатели. Главное на дороге — быть предельно внимательным.

Также в статье приводились конкретные правила, которые регламентируют установку тех или иных дорожных знаков, например, где и на каком расстоянии от трассы должны быть расположены указатели. Главное на дороге — быть предельно внимательным.

Istio / Locality Load Balancing

- Istio

- Docs

- Operations

- Configuration

- Traffic Management

- Locality Load Balancing

Locality определяет географическое положение в вашей сетке с использованием следующего триплета:

Географическое положение обычно представляет собой центр обработки данных. Istio использует эта информация для определения приоритетов пулов балансировки нагрузки для управления географическое положение, в которое отправляются запросы.

Настройка балансировки нагрузки по местоположению

Эта функция включена по умолчанию. Чтобы отключить балансировку нагрузки по местности,

передайте

Чтобы отключить балансировку нагрузки по местности,

передайте --set meshConfig.localityLbSetting.enabled = false флаг при установке Istio.

Требования

В настоящее время платформа обнаружения сервисов автоматически заполняет местоположение.

В Kubernetes местонахождение пода определяется с помощью известных ярлыков для региона и зоны.

на узле он развернут. Если вы используете размещенную службу Kubernetes, ваш облачный провайдер

должен настроить это за вас.Если вы используете собственный кластер Kubernetes, вам понадобится

чтобы добавить эти метки к вашим узлам. Концепции подзоны в Kubernetes нет.

В результате Istio представила настраиваемую метку узла topology.istio.io/subzone для определения подзоны.

Для того, чтобы Istio определило местонахождение, сервис должен быть связан с вызывающим абонентом.

Чтобы определить, когда экземпляры находятся в неработоспособном состоянии, прокси-серверы требуют обнаружения выбросов

конфигурацию в правиле назначения для каждой службы.

Балансировка нагрузки с приоритетом местоположения

Балансировка нагрузки с приоритетом местоположения является поведением по умолчанию для балансировки нагрузки по местоположению . В этом режиме Istio сообщает Envoy о приоритетности трафика для экземпляров рабочей нагрузки, наиболее соответствующих местонахождение Посланника, отправившего запрос. Когда все экземпляры исправны, запросы остается в той же местности. Когда экземпляры выходят из строя, трафик перетекает на экземпляров в следующем приоритетном населенном пункте.Такое поведение продолжается до тех пор, пока все населенные пункты не будут получение трафика. Вы можете найти точные проценты в документации Envoy.

Если в правилах назначения не определены конфигурации обнаружения выбросов, прокси-сервер не может определить, исправен ли экземпляр, и он направляет трафик глобально, даже если вы включили балансировку нагрузки с приоритетом местоположения .

Типичная расстановка приоритетов для посланника с местонахождением us-west / zone2 выглядит следующим образом:

- Priority 0:

us-west / zone2 - Priority 1:

us-west / zone1,us-west / zone3 - Приоритет 2:

us-east / zone1,us-east / zone2,eu-west / zone1

Иерархия приоритетов соответствует в следующем порядке:

- Регион

- Зона

- Подзона

Прокси-серверы в одной и той же зоне, но разные регионы не считаются локальными по отношению друг к другу.

Переопределение аварийного переключения местоположения

Иногда необходимо ограничить переключение трафика, чтобы избежать отправки трафика на

конечных точек по всему миру, когда не хватает здоровых конечных точек в

тот же регион. Это поведение полезно при отправке трафика аварийного переключения между регионами.

не улучшит работоспособность службы или по многим другим причинам, включая регулирующий контроль.

Чтобы ограничить трафик в регион, настройте параметр meshConfig.localityLbSetting во время установки.Увидеть

Справочное руководство по балансировке нагрузки на местности

для вариантов.

Пример конфигурации:

meshConfig:

localityLbSetting:

включен: правда

аварийное переключение:

- from: us-east

куда: ес-запад

- от: us-west

кому: us-east

Балансировка нагрузки, взвешенная по местоположению

Балансировка нагрузки, взвешенная по местоположению, распределяет определяемые пользователем проценты трафика по определенным местам.

Например, если мы хотим сохранить 80% трафика в пределах нашего региона и отправить 20% трафика за пределы региона:

meshConfig:

localityLbSetting:

включен: правда

распространять:

- от: "us-central1 / *"

кому:

"us-central1 / *": 80

"us-central2 / *": 20

Была ли эта информация полезной?

Да

№

Спасибо за ваш отзыв!

Istio / Управление трафиком

Правила маршрутизации трафика Istio позволяют легко контролировать поток

трафика и вызовов API между сервисами.Istio упрощает настройку

свойства уровня обслуживания, такие как автоматические выключатели, тайм-ауты и повторные попытки, и

легко настраивать важные задачи, такие как A / B-тестирование, канареечное развертывание и поэтапное

развертывания с процентным разделением трафика. Он также предоставляет готовые

функции восстановления после сбоя, которые помогают сделать ваше приложение

более устойчивый к сбоям зависимых служб или сети.

Модель управления трафиком Istio полагается на Envoy прокси, которые развертываются вместе с вашими сервисами.Весь трафик, который ваша сетка услуги отправки и получения (трафик плоскости данных) проксируются через Envoy, что делает легко направлять и контролировать трафик вокруг вашей сетки, не делая никаких изменения в ваших услугах.

Если вас интересуют подробности того, как функции, описанные в этом руководстве работы, вы можете узнать больше о реализации управления трафиком Istio в обзор архитектуры. Остальные это руководство знакомит с функциями управления трафиком Istio.

Введение в управление трафиком Istio

Чтобы направлять трафик внутри вашей сети, Istio необходимо знать, где находятся все ваши

конечные точки и каким службам они принадлежат.Чтобы заселить собственное

реестр служб, Istio подключается к службе

система обнаружения. Например, если вы установили Istio в кластере Kubernetes,

затем Istio автоматически обнаруживает службы и конечные точки в этом кластере.

Используя этот реестр служб, прокси-серверы Envoy могут направлять трафик на соответствующие услуги. Большинство приложений на основе микросервисов имеют несколько экземпляров каждой служебной рабочей нагрузки для обработки служебного трафика, иногда называемой пул балансировки нагрузки. По умолчанию прокси Envoy распределяют трафик по пул балансировки нагрузки каждой службы с использованием циклической модели, в которой запросы отправляется каждому члену пула по очереди, возвращаясь в верхнюю часть пула один раз экземпляр службы получил запрос.

Хотя базовое обнаружение служб и балансировка нагрузки Istio дает

service mesh — это далеко не все, что умеет Istio. Во многих случаях вы можете захотеть

более детальный контроль над тем, что происходит с трафиком вашей сетки.

Возможно, вы захотите направить определенный процент трафика на новую версию

сервис в рамках A / B-тестирования или применить другую политику балансировки нагрузки к

трафик для определенного подмножества экземпляров службы. Вы также можете захотеть

применить особые правила к трафику, входящему или выходящему из вашей сети, или добавить

внешняя зависимость вашей сетки от реестра служб.Ты можешь сделать все это

и многое другое, добавив собственную конфигурацию трафика в Istio с использованием трафика Istio

API управления.

Вы также можете захотеть

применить особые правила к трафику, входящему или выходящему из вашей сети, или добавить

внешняя зависимость вашей сетки от реестра служб.Ты можешь сделать все это

и многое другое, добавив собственную конфигурацию трафика в Istio с использованием трафика Istio

API управления.

Как и другие конфигурации Istio, API указывается с использованием настраиваемого Kubernetes определения ресурсов (CRD), которые можно настроить используя YAML, как вы увидите в примерах.

Остальная часть этого руководства исследует каждый из ресурсов API управления трафиком. и что с ними делать. Вот эти ресурсы:

Это руководство также дает обзор некоторых из устойчивость сети и функции тестирования, которые встроены в ресурсы API.

Виртуальные службы

Виртуальные службы,

наряду с правилами назначения, являются ключевыми строительными блоками трафика Istio

функциональность маршрутизации. Виртуальный сервис позволяет вам настроить, как запросы

направляется к сервису в сервисной сети Istio, основываясь на базовых

подключение и обнаружение, обеспечиваемые Istio и вашей платформой. Каждый виртуальный

сервис состоит из набора правил маршрутизации, которые оцениваются по порядку, позволяя

Istio сопоставляет каждый запрос к виртуальной службе с конкретным реальным

место назначения в сетке.Для вашей сети может потребоваться несколько виртуальных сервисов или

нет в зависимости от вашего варианта использования.

Каждый виртуальный

сервис состоит из набора правил маршрутизации, которые оцениваются по порядку, позволяя

Istio сопоставляет каждый запрос к виртуальной службе с конкретным реальным

место назначения в сетке.Для вашей сети может потребоваться несколько виртуальных сервисов или

нет в зависимости от вашего варианта использования.

Зачем нужны виртуальные сервисы?

Виртуальные сервисы играют ключевую роль в обеспечении гибкости управления трафиком Istio и мощный. Они делают это, строго разделяя, куда клиенты отправляют свои запросы от конечных рабочих нагрузок, которые их реализуют. Виртуальный сервисы также предоставляют богатый способ указания различных правил маршрутизации трафика для отправки трафика этим рабочим нагрузкам.

Почему это так полезно? Без виртуальных сервисов Envoy распространяет

трафик с использованием циклической балансировки нагрузки между всеми экземплярами службы, как

описано во введении.Вы можете улучшить это поведение с помощью того, что знаете

о нагрузках. Например, некоторые могут представлять другую версию. Этот

может быть полезно при A / B-тестировании, где вы можете настроить маршруты трафика

на основе процентных соотношений по разным версиям услуг, или направить

трафик от ваших внутренних пользователей к определенному набору экземпляров.

Например, некоторые могут представлять другую версию. Этот

может быть полезно при A / B-тестировании, где вы можете настроить маршруты трафика

на основе процентных соотношений по разным версиям услуг, или направить

трафик от ваших внутренних пользователей к определенному набору экземпляров.

С помощью виртуальной службы вы можете указать поведение трафика для одного или нескольких имен хостов. Вы используете правила маршрутизации в виртуальной службе, которые сообщают Envoy, как отправлять трафик виртуальных сервисов в соответствующие места назначения.Направления маршрута могут быть версиями одного и того же сервиса или совершенно разных сервисов.

Типичный вариант использования — отправка трафика различным версиям службы,

указаны как подмножества услуг. Клиенты отправляют запросы на хост виртуальной службы, как если бы

это был единый объект, и Envoy затем направляет трафик в разные

версии в зависимости от правил виртуального сервиса: например, «20% звонков идут на

новая версия »или« звонки от этих пользователей переходят на версию 2 ». Это позволяет вам,

например, создайте канареечный выпуск, в котором вы постепенно увеличиваете

процент трафика, отправленного на новую версию сервиса.Маршрутизация трафика

полностью отделен от развертывания экземпляра, что означает, что количество

экземпляры, реализующие новую версию сервиса, могут масштабироваться вверх и вниз в зависимости от

нагрузка по трафику, не говоря уже о маршрутизации трафика. Напротив, контейнер

платформы оркестровки, такие как Kubernetes, поддерживают только распределение трафика на основе

при масштабировании экземпляра, которое быстро усложняется. Вы можете узнать больше о том, как

виртуальные сервисы помогают с канареечным развертыванием в Canary Deployments с использованием Istio.

Это позволяет вам,

например, создайте канареечный выпуск, в котором вы постепенно увеличиваете

процент трафика, отправленного на новую версию сервиса.Маршрутизация трафика

полностью отделен от развертывания экземпляра, что означает, что количество

экземпляры, реализующие новую версию сервиса, могут масштабироваться вверх и вниз в зависимости от

нагрузка по трафику, не говоря уже о маршрутизации трафика. Напротив, контейнер

платформы оркестровки, такие как Kubernetes, поддерживают только распределение трафика на основе

при масштабировании экземпляра, которое быстро усложняется. Вы можете узнать больше о том, как

виртуальные сервисы помогают с канареечным развертыванием в Canary Deployments с использованием Istio.

Виртуальные службы также позволяют:

- Адресовать несколько служб приложений с помощью одной виртуальной службы.Если

ваша сетка использует Kubernetes, например, вы можете настроить виртуальный сервис

для обработки всех служб в определенном пространстве имен.

Отображение сингла

виртуальный сервис для нескольких «реальных» сервисов особенно полезен в

облегчение превращения монолитного приложения в составной сервис, построенный

из отдельных микросервисов, не требуя от потребителей услуги

адаптироваться к переходу. В правилах маршрутизации можно указать «вызовы этих URI

Отображение сингла

виртуальный сервис для нескольких «реальных» сервисов особенно полезен в

облегчение превращения монолитного приложения в составной сервис, построенный

из отдельных микросервисов, не требуя от потребителей услуги

адаптироваться к переходу. В правилах маршрутизации можно указать «вызовы этих URI monolith.comперейти кмикросервису A”и так далее.Вы можете увидеть, как это работает в одном из наших примеров ниже. - Настроить правила трафика в сочетании с шлюзы для контроля входа и исходящий трафик.

В некоторых случаях вам также необходимо настроить правила назначения для использования этих функции, поскольку именно здесь вы указываете свои подмножества услуг. Указание подмножества услуг и другие политики, зависящие от места назначения, в отдельном объекте позволяет повторно использовать их между виртуальными службами. Вы можете узнать больше о правилах назначения в следующем разделе.

Пример виртуальной службы

Следующие маршруты виртуальных служб

запросы к разным версиям сервиса в зависимости от того,

исходит от конкретного пользователя.

apiВерсия: network.istio.io/v1alpha3

вид: VirtualService

метаданные:

название: отзывы

спецификации:

хосты:

- отзывы

http:

- соответствие:

- заголовки:

конечный пользователь:

точно: Джейсон

маршрут:

- пункт назначения:

хозяин: отзывы

подмножество: v2

- маршрут:

- пункт назначения:

хозяин: отзывы

подмножество: v3

Поле хостов

В поле hosts перечислены хосты виртуальной службы — другими словами, адресуемая пользователем

пункт назначения или пункты назначения, к которым применяются эти правила маршрутизации.Это

адрес или адреса, которые клиент использует при отправке запросов к службе.

хостов:

- отзывы

Имя хоста виртуальной службы может быть IP-адресом, DNS-именем или, в зависимости от

платформа, короткое имя (например, короткое имя сервиса Kubernetes), которое разрешает,

неявно или явно в полное доменное имя (FQDN). Вы также можете

использовать префиксы с подстановочными знаками («*»), что позволяет создать единый набор правил маршрутизации для

все подходящие услуги. Хосты виртуальных сервисов на самом деле не обязательно должны быть частью

Реестр служб Istio — это просто виртуальные места назначения.Это позволяет вам моделировать

трафик для виртуальных хостов, которые не имеют маршрутизируемых записей внутри сетки.

Вы также можете

использовать префиксы с подстановочными знаками («*»), что позволяет создать единый набор правил маршрутизации для

все подходящие услуги. Хосты виртуальных сервисов на самом деле не обязательно должны быть частью

Реестр служб Istio — это просто виртуальные места назначения.Это позволяет вам моделировать

трафик для виртуальных хостов, которые не имеют маршрутизируемых записей внутри сетки.

Правила маршрутизации

Раздел http содержит правила маршрутизации виртуальной службы, описывающие

сопоставить условия и действия для маршрутизации отправленного трафика HTTP / 1.1, HTTP2 и gRPC

в пункт назначения, указанный в поле хостов (вы также можете использовать tcp и tls разделы для настройки правил маршрутизации для

TCP и

незавершенный

TLS

движение). Правило маршрутизации состоит из пункта назначения, куда вы хотите направить трафик.

to go и ноль или более условий соответствия, в зависимости от вашего варианта использования.

Условие совпадения

Первое правило маршрутизации в примере имеет условие и поэтому начинается с соответствует полю. В этом случае вы хотите, чтобы эта маршрутизация применялась ко всем запросам от

пользователь «jason», поэтому вы используете поля заголовков , конечного пользователя и точные поля для выбора

соответствующие запросы.

- совпадение:

- заголовки:

конечный пользователь:

точно: Джейсон

Назначение

Поле назначения раздела маршрута указывает фактический пункт назначения для

трафик, соответствующий этому условию.В отличие от хоста (ов) виртуальной службы,

хост назначения должен быть реальным местом назначения, существующим в службе Istio.

Registry или Envoy не знают, куда направлять трафик. Это может быть сетка

служба с прокси или служба без ячеистой сети, добавленная с помощью записи службы. В этом

если мы работаем в Kubernetes, а имя хоста — это имя службы Kubernetes:

В этом

если мы работаем в Kubernetes, а имя хоста — это имя службы Kubernetes:

route:

- пункт назначения:

хозяин: отзывы

подмножество: v2

Обратите внимание, что в этом и других примерах на этой странице мы используем короткое имя Kubernetes для хосты назначения для простоты.Когда это правило оценивается, Istio добавляет суффикс домена на основе в пространстве имен виртуальной службы, которое содержит правило маршрутизации, чтобы получить полное имя хоста. Использование коротких имен в наших примерах также означает, что вы можете скопировать и попробовать их в любом пространстве имен, которое вам нравится.

Использование таких коротких имен работает, только если

целевые хосты и виртуальная служба фактически находятся в одном Kubernetes

пространство имен. Поскольку использование короткого имени Kubernetes может привести к

неправильной конфигурации, мы рекомендуем указывать полные имена хостов в

производственная среда.

Раздел назначения также указывает, какое подмножество этого сервиса Kubernetes вы хотите, чтобы запросы, соответствующие условиям этого правила, отправлялись, в данном случае подмножество с именем v2. Вы увидите, как вы определяете подмножество услуг, в разделе, посвященном правила назначения ниже.

Приоритет правил маршрутизации

Правила маршрутизации оцениваются в последовательном порядке сверху вниз , с первое правило в определении виртуальной службы получает наивысший приоритет. В в этом случае вы хотите, чтобы все, что не соответствует первому правилу маршрутизации, перешло в место назначения по умолчанию, указанное во втором правиле.Из-за этого второй Правило не имеет условий соответствия и просто направляет трафик в подмножество v3.

- маршрут:

- пункт назначения:

хозяин: отзывы

подмножество: v3

Мы рекомендуем предоставить по умолчанию правило «без условий» или правило на основе веса (описано

ниже) как последнее правило в каждой виртуальной службе, чтобы гарантировать, что трафик

к виртуальной службе всегда есть хотя бы один подходящий маршрут.

Подробнее о правилах маршрутизации

Как вы видели выше, правила маршрутизации являются мощным инструментом для маршрутизации определенных

подмножества трафика по конкретным направлениям.Вы можете установить условия совпадения на

порты трафика, поля заголовков, URI и многое другое. Например, этот виртуальный сервис

позволяет пользователям отправлять трафик на два отдельных сервиса, рейтинги и обзоры, как если бы

они были частью более крупного виртуального сервиса по адресу http://bookinfo.com/. г.

правила виртуальных сервисов сопоставляют трафик на основе URI запроса и прямых запросов к

соответствующий сервис.

apiВерсия: network.istio.io/v1alpha3

вид: VirtualService

метаданные:

имя: bookinfo

спецификации:

хосты:

- bookinfo.com

http:

- соответствие:

- uri:

префикс: / reviews

маршрут:

- пункт назначения:

хозяин: отзывы

- соответствие:

- uri:

префикс: / рейтинги

маршрут:

- пункт назначения:

хост: рейтинги

Для некоторых условий соответствия вы также можете выбрать их, используя точное

значение, префикс или регулярное выражение.

Вы можете добавить несколько условий соответствия к одному блоку match к И вашему

условия, или добавьте несколько блоков совпадений в одно правило ИЛИ ваши условия.Вы также можете иметь несколько правил маршрутизации для любой данной виртуальной службы. Этот

позволяет сделать условия маршрутизации настолько сложными или простыми, насколько вы хотите, в пределах

единый виртуальный сервис. Полный список полей условий соответствия и их возможные

значения можно найти в HTTPMatchRequest ссылка.

Помимо использования условий соответствия, вы можете распределять трафик по процентному «весу». Это полезно для A / B-тестирования и канареечного развертывания:

spec:

хосты:

- отзывы

http:

- маршрут:

- пункт назначения:

хозяин: отзывы

подмножество: v1

вес: 75

- пункт назначения:

хозяин: отзывы

подмножество: v2

вес: 25

Вы также можете использовать правила маршрутизации для выполнения некоторых действий с трафиком, например пример:

- Добавить или удалить заголовки.

- Перепишите URL.

- Установите политику повтора для вызовов к этому месту назначения.

Чтобы узнать больше о доступных действиях, см. HTTPRoute ссылка.

Правила назначения

Наряду с виртуальными услугами, правила назначения являются ключевой частью функции маршрутизации трафика Istio. Вы можете думать о виртуальные сервисы, как то, как вы маршрутизируете свой трафик с на заданного пункта назначения затем вы используете правила назначения, чтобы настроить, что происходит с трафиком для , который пункт назначения.Правила назначения применяются после правил маршрутизации виртуальных служб. оцениваются, поэтому они применяются к «реальному» месту назначения трафика.

В частности, вы используете правила назначения, чтобы указать именованные подмножества служб, например

как группировку всех экземпляров данной службы по версии. Затем вы можете использовать эти

подмножества сервисов в правилах маршрутизации виртуальных сервисов для управления

трафик к разным экземплярам ваших сервисов.

Правила назначения также позволяют настраивать политику трафика Envoy при звонках весь целевой сервис или конкретное подмножество услуг, например, ваш предпочтительная модель балансировки нагрузки, режим безопасности TLS или настройки автоматического выключателя.Вы можете увидеть полный список опций правила назначения в Ссылка на правило назначения.

Параметры балансировки нагрузки

По умолчанию Istio использует политику циклической балансировки нагрузки, в которой каждая служба Экземпляр в пуле экземпляров по очереди получает запрос. Istio также поддерживает следующие модели, которые вы можете указать в правилах назначения для запросов к конкретная услуга или подмножество услуг.

- Случайно: запросы перенаправляются случайным образом экземплярам в пуле.

- Взвешенный: запросы пересылаются экземплярам в пуле в соответствии с конкретный процент.

- Наименьшее количество запросов: запросы пересылаются экземплярам с наименьшим количеством

Запросы.

Посмотреть Документация по балансировке нагрузки Envoy для получения дополнительной информации о каждом варианте.

Пример правила назначения

Следующий пример правила назначения настраивает три разных подмножества для

служба назначения my-svc с различными политиками балансировки нагрузки:

apiVersion: сеть.istio.io/v1alpha3

вид: DestinationRule

метаданные:

имя: мое правило назначения

спецификации:

хост: my-svc

trafficPolicy:

loadBalancer:

просто: СЛУЧАЙНО

подмножества:

- название: v1

ярлыки:

версия: v1

- название: v2

ярлыки:

версия: v2

trafficPolicy:

loadBalancer:

просто: ROUND_ROBIN

- название: v3

ярлыки:

версия: v3

Каждое подмножество определяется на основе одной или нескольких меток , которые в Kubernetes

пары ключ / значение, прикрепленные к таким объектам, как Pod.Эти ярлыки

применяется в развертывании сервиса Kubernetes как метаданные для идентификации

разные версии.

Помимо определения подмножеств, это правило назначения имеет трафик по умолчанию.

политика для всех подмножеств в этом месте назначения и политика для подмножества, которая

отменяет его только для этого подмножества. Политика по умолчанию, определенная над подмножествами поле, устанавливает простой случайный балансировщик нагрузки для подмножеств v1 и v3 . в v2 , циклический балансировщик нагрузки указан в соответствующем

поле подмножества.

Шлюзы

Вы используете шлюз для управлять входящим и исходящим трафиком для вашей сетки, позволяя указать, какой трафик, в который вы хотите войти или покинуть сетку. Применяются конфигурации шлюза для автономных прокси Envoy, которые работают на краю меша, скорее чем сопутствующие прокси Envoy, работающие вместе с рабочими нагрузками ваших сервисов.

В отличие от других механизмов контроля трафика, входящего в ваши системы, например

API-интерфейсы Kubernetes Ingress, шлюзы Istio позволяют использовать всю мощь и

гибкость маршрутизации трафика Istio. Вы можете сделать это, потому что шлюз Istio

ресурс просто позволяет вам настроить свойства балансировки нагрузки уровней 4-6, такие как

выставляемые порты, настройки TLS и т. д. Тогда вместо добавления

маршрутизации трафика на уровне приложений (L7) к тому же ресурсу API, вы привязываете

обычный виртуальный сервис Istio для шлюза. Это позволяет вам

в основном управлять трафиком шлюза, как и любым другим трафиком плоскости данных в Istio

сетка.

Вы можете сделать это, потому что шлюз Istio

ресурс просто позволяет вам настроить свойства балансировки нагрузки уровней 4-6, такие как

выставляемые порты, настройки TLS и т. д. Тогда вместо добавления

маршрутизации трафика на уровне приложений (L7) к тому же ресурсу API, вы привязываете

обычный виртуальный сервис Istio для шлюза. Это позволяет вам

в основном управлять трафиком шлюза, как и любым другим трафиком плоскости данных в Istio

сетка.

Шлюзы в основном используются для управления входящим трафиком, но вы также можете настроить исходящие шлюзы.Выходной шлюз позволяет настроить выделенный выход узел для трафика, покидающего сетку, позволяя вам ограничить, какие службы могут или должен получить доступ к внешним сетям или включить безопасный контроль исходящего трафика например, чтобы добавить безопасности вашей сетке. Вы также можете использовать шлюз для настроить чисто внутренний прокси.

Istio предоставляет несколько предварительно настроенных развертываний прокси шлюза

( istio-ingressgateway и istio-egressgateway ), которые вы можете использовать — оба

развернут, если вы используете нашу демонстрационную установку,

в то время как только входной шлюз развернут с нашим

профиль по умолчанию. Вы

можете применить свои собственные конфигурации шлюза к этим развертываниям или развернуть и

настроить свои собственные прокси шлюза.

Вы

можете применить свои собственные конфигурации шлюза к этим развертываниям или развернуть и

настроить свои собственные прокси шлюза.

Пример шлюза

В следующем примере показана возможная конфигурация шлюза для внешнего HTTPS. входящий трафик:

apiVersion :etwork.istio.io/v1alpha3

вид: Шлюз

метаданные:

имя: ext-host-gwy

спецификации:

селектор:

приложение: мой-шлюз-контроллер

серверы:

- порт:

номер: 443

имя: https

протокол: HTTPS

хосты:

- ext-host.example.com

tls:

режим: ПРОСТОЙ

credentialName: ext-host-cert

Эта конфигурация шлюза позволяет трафику HTTPS от ext-host.example.com в сетку на

порт 443, но не указывает маршрутизацию для трафика.

Чтобы указать маршрутизацию и чтобы шлюз работал должным образом, необходимо также выполнить привязку

шлюз к виртуальному сервису. Вы делаете это с помощью виртуального сервиса шлюзы поле, как показано в следующем примере:

apiVersion: сеть. istio.io/v1alpha3

вид: VirtualService

метаданные:

имя: виртуальный-svc

спецификации:

хосты:

- ext-host.example.com

шлюзы:

- ext-host-gwy

istio.io/v1alpha3

вид: VirtualService

метаданные:

имя: виртуальный-svc

спецификации:

хосты:

- ext-host.example.com

шлюзы:

- ext-host-gwy

Затем вы можете настроить виртуальную службу с правилами маршрутизации для внешних движение.

Служебные записи

Вы используете запись службы для добавления запись в реестре служб, поддерживаемая Istio. После добавления запись службы, прокси Envoy могут отправлять трафик в службу, как если бы она была услуга в вашей сетке.Настройка служебных записей позволяет управлять трафик для служб, работающих за пределами сети, включая следующие задачи:

- Перенаправление и пересылка трафика для внешних пунктов назначения, таких как API потребляется из Интернета или трафика службам в устаревшей инфраструктуре.

- Определить повтор, тайм-аут и политики внедрения неисправностей для внешних пунктов назначения.

- Запуск службы сетки на виртуальной машине (ВМ) с помощью

добавление виртуальных машин в вашу сетку.

- Логически добавить службы из другого кластера в сетку, чтобы настроить мультикластерная сетка Istio на Kubernetes.

Вам не нужно добавлять запись службы для каждой внешней службы, которую вы хотите ваши сетевые сервисы для использования. По умолчанию Istio настраивает прокси Envoy на сквозные запросы к неизвестным службам. Однако вы не можете использовать функции Istio. для управления трафиком к пунктам назначения, которые не зарегистрированы в сетке.

Пример записи службы

В следующем примере записи внешней сети mesh добавляется ext-svc.example.com внешняя зависимость от реестра служб Istio:

apiVersion: сеть.istio.io/v1alpha3

вид: ServiceEntry

метаданные:

имя: svc-entry

спецификации:

хосты:

- ext-svc.example.com

порты:

- номер: 443

имя: https

протокол: HTTPS

расположение: MESH_EXTERNAL

разрешение: DNS

Внешний ресурс указывается с помощью поля hosts . Вы можете квалифицировать это

полностью или использовать доменное имя с префиксом подстановочного знака.

Вы можете квалифицировать это

полностью или использовать доменное имя с префиксом подстановочного знака.

Вы можете настроить виртуальные службы и правила назначения для управления трафиком на

запись службы более детально, так же, как вы настраиваете трафик для

любой другой сервис в сетке.Например, следующее правило назначения

настраивает маршрут трафика для использования взаимного TLS для защиты подключения к ext-svc.example.com внешняя служба, которую мы настроили с помощью записи службы:

apiVersion: network.istio.io/v1alpha3

вид: DestinationRule

метаданные:

имя: ext-res-dr

спецификации:

хост: ext-svc.example.com

trafficPolicy:

tls:

режим: ВЗАИМНЫЙ

clientCertificate: /etc/certs/myclientcert.pem

privateKey: / etc / certs / client_private_key.pem

caCertificates: /etc/certs/rootcacerts.pem

Увидеть

Ссылка на вход в службу

для получения дополнительных возможных вариантов конфигурации.

Sidecars

По умолчанию Istio настраивает каждый прокси Envoy на прием трафика на всех порты связанной с ним рабочей нагрузки, и для достижения каждой рабочей нагрузки в сетке, когда пересылка трафика. Вы можете использовать дополнительную конфигурацию для следующих действий:

- Точная настройка набора портов и протоколов, которые принимает прокси-сервер Envoy.

- Ограничьте набор служб, доступных прокси-серверу Envoy.

Возможно, вы захотите ограничить доступность коляски, подобную этому, в более крупных приложениях, где каждый прокси-сервер, настроенный для доступа к любой другой службе в сети, может потенциально влияет на производительность сетки из-за большого использования памяти.

Вы можете указать, что вы хотите, чтобы конфигурация sidecar применялась ко всем рабочим нагрузкам

в определенном пространстве имен или выберите определенные рабочие нагрузки с помощью Селектор рабочей нагрузки .Например, следующая конфигурация коляски настраивает

все службы в пространстве имен bookinfo для доступа только к службам, работающим в

то же пространство имен и плоскость управления Istio (в настоящее время требуется для использования Istio

функции политики и телеметрии):

apiVersion: Networking. istio.io/v1alpha3

вид: Коляска

метаданные:

имя: по умолчанию

пространство имен: bookinfo

спецификации:

выход:

- хосты:

- "./*"

- "istio-system / *"

istio.io/v1alpha3

вид: Коляска

метаданные:

имя: по умолчанию

пространство имен: bookinfo

спецификации:

выход:

- хосты:

- "./*"

- "istio-system / *"

См. Справочник по коляске Больше подробностей.

Устойчивость сети и тестирование

Istio не только помогает направлять трафик по сети, но и предоставляет возможность выбора функции восстановления после сбоев и внедрения сбоев, которые можно настраивать динамически во время выполнения. Использование этих функций помогает вашим приложениям работать надежно, обеспечение того, чтобы сервисная сеть могла выдерживать отказ узлов и предотвращение локализованные отказы от каскадирования к другим узлам.

Таймауты

Тайм-аут — это время, в течение которого прокси-сервер Envoy должен ожидать ответов от

определенный сервис, гарантирующий, что сервисы не будут ждать ответов

на неопределенный срок, и что вызовы будут успешными или неудачными в течение предсказуемого периода времени.В

Таймаут Envoy для HTTP-запросов по умолчанию отключен в Istio.

Для некоторых приложений и служб тайм-аут Istio по умолчанию может быть подходящее. Например, слишком длинный тайм-аут может привести к чрезмерному задержка от ожидания ответов от отказавших служб, в то время как время ожидания слишком короткий может привести к ненужному сбою вызовов во время ожидания операция с участием нескольких служб для возврата. Чтобы найти и использовать оптимальный тайм-аут настроек, Istio позволяет легко настраивать тайм-ауты динамически для каждой службы основы с использованием виртуальных сервисов без необходимости редактировать сервисный код.Вот виртуальная служба, которая определяет 10-секундный тайм-аут для звонки в подмножество v1 службы рейтингов:

apiVersion: Networking.istio.io/v1alpha3

вид: VirtualService

метаданные:

имя: рейтинги

спецификации:

хосты:

- рейтинги

http:

- маршрут:

- пункт назначения:

хост: рейтинги

подмножество: v1

тайм-аут: 10 с

Попытки

Параметр повтора указывает максимальное количество попыток прокси-сервера Envoy

подключиться к услуге, если первоначальный вызов завершился неудачно. Повторные попытки могут улучшить обслуживание

доступность и производительность приложения, гарантируя, что вызовы не прервутся

постоянно из-за временных проблем, таких как временная перегрузка

сервис или сеть. Интервал между повторными попытками (25 мс +) варьируется и

определяется Istio автоматически, предотвращая запуск вызываемой службы

завален просьбами. Поведение по умолчанию для HTTP-запросов:

повторите попытку дважды, прежде чем вернуть ошибку.

Повторные попытки могут улучшить обслуживание

доступность и производительность приложения, гарантируя, что вызовы не прервутся

постоянно из-за временных проблем, таких как временная перегрузка

сервис или сеть. Интервал между повторными попытками (25 мс +) варьируется и

определяется Istio автоматически, предотвращая запуск вызываемой службы

завален просьбами. Поведение по умолчанию для HTTP-запросов:

повторите попытку дважды, прежде чем вернуть ошибку.

Как и таймауты, поведение повторных попыток Istio по умолчанию может не подходить вашему приложению

потребности с точки зрения задержки (слишком много повторных попыток отказа службы может замедлить работу

вниз) или доступность.Также, как и тайм-ауты, вы можете настроить параметры повтора на

на основе каждой услуги в виртуальных сервисах без необходимости

коснитесь своего служебного кода. Вы также можете дополнительно уточнить поведение при повторной попытке,

добавление тайм-аутов для повторов, указание количества времени, которое вы хотите ждать

каждая повторная попытка успешного подключения к службе. Следующий пример

настраивает максимум 3 попытки подключения к этому подмножеству служб после

сбой первоначального вызова, каждый с таймаутом в 2 секунды.

Следующий пример

настраивает максимум 3 попытки подключения к этому подмножеству служб после

сбой первоначального вызова, каждый с таймаутом в 2 секунды.

apiВерсия: сеть.istio.io/v1alpha3

вид: VirtualService

метаданные:

имя: рейтинги

спецификации:

хосты:

- рейтинги

http:

- маршрут:

- пункт назначения:

хост: рейтинги

подмножество: v1

повторные попытки:

попытки: 3

perTryTimeout: 2 с

Автоматические выключатели

Автоматические выключатели — еще один полезный механизм, который Istio предлагает для создания

отказоустойчивые приложения на основе микросервисов. В автоматическом выключателе вы устанавливаете пределы

для звонков на отдельные хосты внутри службы, например, количество одновременных

подключений или сколько раз звонки на этот хост терпели неудачу.Как только этот предел

был достигнут автоматический выключатель «срабатывает» и прекращает дальнейшие подключения к

этот хозяин. Использование схемы автоматического выключателя обеспечивает быстрый отказ, а не

клиенты пытаются подключиться к перегруженному или неисправному узлу.

Использование схемы автоматического выключателя обеспечивает быстрый отказ, а не

клиенты пытаются подключиться к перегруженному или неисправному узлу.

Поскольку прерывание цепи применяется к «реальным» адресатам сетки при балансировке нагрузки

пула, вы настраиваете пороги выключателя в

правила назначения, с настройками, применяемыми к каждому

индивидуальный хост в сервисе. В следующем примере ограничивается количество

одновременные соединения для проверяют рабочие нагрузки службы подмножества v1 для

100:

apiVersion: сеть.istio.io/v1alpha3

вид: DestinationRule

метаданные:

название: отзывы

спецификации:

хозяин: отзывы

подмножества:

- название: v1

ярлыки:

версия: v1

trafficPolicy:

connectionPool:

tcp:

maxConnections: 100

Подробнее о создании автоматических выключателей можно узнать в Прерывание цепи.

Внедрение сбоев

После настройки сети, включая политики восстановления после сбоев, вы

может использовать механизмы внедрения ошибок Istio для проверки способности восстановления после сбоев

вашего приложения в целом. Внедрение неисправностей — это метод тестирования, который

вводит ошибки в систему, чтобы гарантировать, что она сможет противостоять и восстанавливать

условия ошибки. Использование внедрения неисправностей может быть особенно полезно для обеспечения

что ваши политики восстановления после сбоев не являются несовместимыми или слишком строгими,

потенциально может привести к недоступности критически важных служб.

Внедрение неисправностей — это метод тестирования, который

вводит ошибки в систему, чтобы гарантировать, что она сможет противостоять и восстанавливать

условия ошибки. Использование внедрения неисправностей может быть особенно полезно для обеспечения

что ваши политики восстановления после сбоев не являются несовместимыми или слишком строгими,

потенциально может привести к недоступности критически важных служб.

В отличие от других механизмов для внесения ошибок, таких как задержка пакетов или убивая поды на сетевом уровне, Istio ’позволяет вводить ошибки на прикладной уровень.Это позволяет вводить более актуальные сбои, такие как HTTP. коды ошибок, чтобы получить более релевантные результаты.

Вы можете ввести два типа неисправностей, оба настроены с помощью виртуальная служба:

- Задержки: задержки — это временные сбои. Они имитируют увеличенную задержку сети или перегруженный восходящий сервис.

- Прерывания: Прерывания — это аварийные отказы. Они имитируют сбои в вышестоящих сервисах.

Прерывания обычно проявляются в виде кодов ошибок HTTP или TCP-соединения.

неудачи.

Прерывания обычно проявляются в виде кодов ошибок HTTP или TCP-соединения.

неудачи.

Например, эта виртуальная услуга вводит 5-секундную задержку для 1 из каждых 1000

обращений в сервис оценок .

apiВерсия: network.istio.io/v1alpha3

вид: VirtualService

метаданные:

имя: рейтинги

спецификации:

хосты:

- рейтинги

http:

- неисправность:

задержка:

процент:

значение: 0,1

fixedDelay: 5 с

маршрут:

- пункт назначения:

хост: рейтинги

подмножество: v1

Подробные инструкции по настройке задержек и прерываний см. Инъекция неисправностей.

Работа с вашими приложениями

Функции восстановления после сбоя Istio полностью прозрачны для

применение.Приложения не знают, обрабатывает ли побочный прокси Envoy

сбои для вызываемой службы перед возвратом ответа. Это значит, что

если вы также устанавливаете политики восстановления после сбоев в коде приложения

вам нужно иметь в виду, что оба работают независимо и, следовательно, могут

конфликт. Например, предположим, что у вас может быть два таймаута, один из которых настроен в

виртуальный сервис и еще один в приложении. Приложение устанавливает 2

второй тайм-аут для вызова службы через API. Однако вы настроили 3

второй тайм-аут с 1 повторной попыткой в вашей виртуальной службе.В этом случае

время ожидания приложения истекает первым, поэтому время ожидания Envoy и повторная попытка

попытка не имеет никакого эффекта.

Например, предположим, что у вас может быть два таймаута, один из которых настроен в

виртуальный сервис и еще один в приложении. Приложение устанавливает 2

второй тайм-аут для вызова службы через API. Однако вы настроили 3

второй тайм-аут с 1 повторной попыткой в вашей виртуальной службе.В этом случае

время ожидания приложения истекает первым, поэтому время ожидания Envoy и повторная попытка

попытка не имеет никакого эффекта.

Хотя функции восстановления после сбоя Istio повышают надежность и

доступность сервисов в сети, приложения должны обрабатывать сбой

или ошибки и предпримите соответствующие действия по откату. Например, когда все

экземпляры в пуле балансировки нагрузки не работают, Envoy возвращает HTTP 503 код. Приложение должно реализовать любую резервную логику, необходимую для обработки HTTP 503 код ошибки .

См. Также

Istio / Выбор протокола

- Istio

- Документы

- Операции

- Конфигурация

- Управление трафиком

- Выбор протокола

Istio поддерживает проксирование любого TCP-трафика. Это включает HTTP, HTTPS, gRPC, а также необработанные протоколы TCP.

Протокол должен быть определен для предоставления дополнительных возможностей, таких как маршрутизация и расширенные метрики. Это может быть сделано автоматически или явно.

Это включает HTTP, HTTPS, gRPC, а также необработанные протоколы TCP.

Протокол должен быть определен для предоставления дополнительных возможностей, таких как маршрутизация и расширенные метрики. Это может быть сделано автоматически или явно.

Протоколы, не основанные на TCP, такие как UDP, не проксируются. Эти протоколы будут продолжать работать в обычном режиме, без любой перехват прокси Istio, но не может использоваться только в компонентах прокси, таких как входные или исходящие шлюзы.

Автоматический выбор протокола

Istio может автоматически обнаруживать трафик HTTP и HTTP / 2. Если протокол не может быть определен автоматически, трафик будет рассматриваться как обычный трафик TCP. Протоколы

Server First, такие как MySQL, несовместимы с автоматическим выбором протокола.См. Раздел «Первые протоколы сервера» для получения дополнительной информации.Явный выбор протокола

Протоколы можно указать вручную в определении услуги.

Это можно настроить двумя способами:

- По имени порта:

name:.[- ]

- В Kubernetes 1.18+ в поле

appProtocol:appProtocol:.

Поддерживаются следующие протоколы:

-

http -

http2 -

https -

tcp -

tls -

grpc - grpc

-

grp mongo -

mysql* -

redis* -

udp(UDP не будет проксироваться, но порт может быть явно объявлен как UDP)

* Эти протоколы отключены по умолчанию, чтобы избежать случайного включения экспериментальные особенности.Чтобы включить их, настройте соответствующие переменные среды Pilot.

Ниже приведен пример службы, которая определяет порт mysql с помощью appProtocol и порт http по имени:

вид: Service

метаданные:

имя: myservice

спецификации:

порты:

- номер: 3306

имя: база данных

appProtocol: mysql

- номер: 80

имя: http-web

Была ли эта информация полезной?

Да

№

Спасибо за ваш отзыв!

Istio / Правило назначения

Правило назначения определяет политики, которые применяются к трафику, предназначенному для

сервис после выполнения маршрутизации. Эти правила определяют конфигурацию

для балансировки нагрузки, размера пула соединений из побочного файла и выброса

настройки обнаружения для обнаружения и исключения нездоровых хостов из-под нагрузки

балансирующий бассейн. Например, простая политика балансировки нагрузки для

рейтинг сервиса будет выглядеть так:

Эти правила определяют конфигурацию

для балансировки нагрузки, размера пула соединений из побочного файла и выброса

настройки обнаружения для обнаружения и исключения нездоровых хостов из-под нагрузки

балансирующий бассейн. Например, простая политика балансировки нагрузки для

рейтинг сервиса будет выглядеть так:

v1alpha3 v1beta1

apiVersion: Networking.istio.io/v1alpha3

вид: DestinationRule

метаданные:

название: bookinfo-rating

спецификации:

хост: rating.prod.svc.cluster.local

trafficPolicy:

loadBalancer:

просто: LEAST_CONN

apiVersion: сеть.istio.io/v1beta1

вид: DestinationRule

метаданные:

название: bookinfo-rating

спецификации:

хост: rating.prod.svc.cluster.local

trafficPolicy:

loadBalancer:

просто: LEAST_CONN

Политики для конкретных версий могут быть указаны путем определения именованного подмножество и переопределение настроек, указанных на уровне обслуживания. В

Следующее правило использует политику балансировки нагрузки циклического перебора для всего трафика

переход к подмножеству с именем testversion, которое состоит из конечных точек (например,

стручки) с этикетками (версия: v3).

v1alpha3 v1beta1

apiVersion: Networking.istio.io/v1alpha3

вид: DestinationRule

метаданные:

название: bookinfo-rating

спецификации:

хост: rating.prod.svc.cluster.local

trafficPolicy:

loadBalancer:

просто: LEAST_CONN

подмножества:

- имя: testversion

ярлыки:

версия: v3

trafficPolicy:

loadBalancer:

просто: ROUND_ROBIN

apiVersion: Networking.istio.io/v1beta1

вид: DestinationRule

метаданные:

название: bookinfo-rating

спецификации:

хост: рейтинги.prod.svc.cluster.local

trafficPolicy:

loadBalancer:

просто: LEAST_CONN

подмножества:

- имя: testversion

ярлыки:

версия: v3

trafficPolicy:

loadBalancer:

просто: ROUND_ROBIN

Примечание: Политики, указанные для подмножеств, не вступят в силу до тех пор, пока правило маршрута явно отправляет трафик в это подмножество.

Политики трафика также можно настроить для определенных портов. В

следующее правило использует политику балансировки нагрузки наименьшего соединения для всех

трафик на порт 80, при этом используется настройка балансировки нагрузки циклического перебора для

трафик на порт 9080.

В

следующее правило использует политику балансировки нагрузки наименьшего соединения для всех

трафик на порт 80, при этом используется настройка балансировки нагрузки циклического перебора для

трафик на порт 9080.

v1alpha3 v1beta1

apiVersion: Networking.istio.io/v1alpha3

вид: DestinationRule

метаданные:

имя: bookinfo-рейтинги-порт

спецификации:

хост: rating.prod.svc.cluster.local

trafficPolicy: # Применить ко всем портам

portLevelSettings:

- порт:

номер: 80

loadBalancer:

просто: LEAST_CONN

- порт:

номер: 9080

loadBalancer:

просто: ROUND_ROBIN

apiVersion: Networking.istio.io/v1beta1

вид: DestinationRule

метаданные:

имя: bookinfo-рейтинги-порт

спецификации:

хост: рейтинги.prod.svc.cluster.local

trafficPolicy: # Применить ко всем портам

portLevelSettings:

- порт:

номер: 80

loadBalancer:

просто: LEAST_CONN

- порт:

номер: 9080

loadBalancer:

просто: ROUND_ROBIN

DestinationRule

DestinationRule определяет политики, которые применяются к трафику, предназначенному для службы

после выполнения маршрутизации.

| Поле | Тип | Описание | Обязательно |

|---|---|---|---|

хост | строка | Имя службы из реестра служб.обслуживание имена ищутся в реестре сервисов платформы (например, Kubernetes Services, Consul services и т. Д.) И от хостов. объявлен ServiceEntries. Правила определены для службы, которых нет в реестре служб, будут игнорироваться. Примечание для пользователей Kubernetes : при использовании коротких имен (например, «отзывы»

вместо «reviews.default.svc.cluster.local») Istio интерпретирует

короткое имя, основанное на пространстве имен правила, а не службы. А

правило в пространстве имен «по умолчанию», содержащем «отзывы» хоста, будет

интерпретируется как «обзоры».default.svc.cluster.local », независимо от

фактическое пространство имен, связанное со службой обзоров. Чтобы избежать

возможные неправильные конфигурации, рекомендуется всегда использовать полностью

квалифицированные доменные имена вместо коротких. Обратите внимание, что поле хоста применяется как к службам HTTP, так и TCP. | Да |

trafficPolicy | TrafficPolicy | Применяемые политики трафика (политика балансировки нагрузки, пул соединений размеры, обнаружение выбросов). | Нет |

подмножества | Подмножество [] | Один или несколько именованных наборов, которые представляют отдельные версии служба. Политики трафика можно переопределить на уровне подмножества. | № |

exportTo | строка [] | Список пространств имен, в которые экспортируется это целевое правило.

Разрешение правила назначения для применения к службе происходит в

контекст иерархии пространств имен.Экспорт правила назначения позволяет

он должен быть включен в иерархию разрешения для служб в

другие пространства имен. Если пространства имен не указаны, правило назначения экспортируется во все пространства имен по умолчанию. Значение «.» зарезервирован и определяет экспорт в то же пространство имен, что и правило назначения объявлено в.Точно так же значение «*» зарезервировано и определяет экспорт во все пространства имен. ПРИМЕЧАНИЕ: в текущем выпуске значение | Нет |

TrafficPolicy

Политики трафика, применяемые для определенного пункта назначения, во всех порты назначения. См. Примеры в DestinationRule.

| Поле | Тип | Описание | Требуется |

|---|---|---|---|

loadBalancer | LoadBalancerSettings | Настройки, управляющие алгоритмами балансировки нагрузки. | Нет |

connectionPool | ConnectionPoolSettings | Настройки, управляющие объемом подключений к вышестоящей службе | Нет |

| Нет | ||

tls | ClientTLSSettings | Параметры, связанные с TLS для подключений к вышестоящей службе. | № |

portLevelSettings | PortTrafficPolicy [] | Политики трафика, относящиеся к отдельным портам. Обратите внимание, что уровень порта

настройки будут иметь приоритет над настройками целевого уровня. Движение

настройки, указанные на уровне назначения, не будут унаследованы, когда

переопределяется настройками уровня порта, т.е. будут применяться значения по умолчанию

в поля, пропущенные в политиках трафика на уровне порта. | Нет |

Подмножество

Подмножество конечных точек службы.Подмножества можно использовать для сценариев например, A / B-тестирование или маршрутизация к определенной версии службы. Обратитесь к документации VirtualService примеры использования подмножества в этих сценариях. Кроме того, политики трафика, определенные в уровень обслуживания можно переопределить на уровне подмножества. Следующее правило использует циклическую политику балансировки нагрузки для всего трафика, идущего к подмножество с именем testversion, которое состоит из конечных точек (например, модулей) с метки (версия: v3).

v1alpha3 v1beta1

apiВерсия: сеть.istio.io/v1alpha3

вид: DestinationRule

метаданные:

название: bookinfo-rating

спецификации:

хост: rating.prod.svc.cluster.local

trafficPolicy:

loadBalancer:

просто: LEAST_CONN

подмножества:

- имя: testversion

ярлыки:

версия: v3

trafficPolicy:

loadBalancer:

просто: ROUND_ROBIN

apiVersion: Networking. istio.io/v1beta1

вид: DestinationRule

метаданные:

название: bookinfo-rating

спецификации:

хост: rating.prod.svc.cluster.local

trafficPolicy:

loadBalancer:

просто: LEAST_CONN

подмножества:

- имя: testversion

ярлыки:

версия: v3

trafficPolicy:

loadBalancer:

просто: ROUND_ROBIN

istio.io/v1beta1

вид: DestinationRule

метаданные:

название: bookinfo-rating

спецификации:

хост: rating.prod.svc.cluster.local

trafficPolicy:

loadBalancer:

просто: LEAST_CONN

подмножества:

- имя: testversion

ярлыки:

версия: v3

trafficPolicy:

loadBalancer:

просто: ROUND_ROBIN

Примечание: Политики, указанные для подмножеств, не вступят в силу до тех пор, пока правило маршрута явно отправляет трафик в это подмножество.

Обычно требуется одна или несколько меток для идентификации подмножества назначения, однако, когда соответствующее DestinationRule представляет хост, который поддерживает несколько хостов SNI (например, выходной шлюз), подмножество без меток может иметь смысл. В этом случае политика трафика с ClientTLSSettings может использоваться для идентификации конкретного хоста SNI, соответствующего названному подмножеству.

| Поле | Тип | Описание | Обязательно |

|---|---|---|---|

имя | строка | Имя подмножества. | Да |

метки | map <строка, строка> | Метки применяют фильтр к конечным точкам службы в реестр услуг. См. Правила маршрута для примеров использования. | Нет |

trafficPolicy | TrafficPolicy | Политики трафика, которые применяются к этому подмножеству.Подмножества наследуют политики трафика, указанные на уровне DestinationRule. Настройки указанные на уровне подмножества, переопределят соответствующие настройки указывается на уровне DestinationRule. | Нет |

LoadBalancerSettings

Политики балансировки нагрузки, применяемые для определенного места назначения. См. Посланник балансировки нагрузки документация Больше подробностей.

Например, следующее правило использует политику балансировки нагрузки циклического перебора. за весь трафик, поступающий в сервис рейтингов.

за весь трафик, поступающий в сервис рейтингов.

v1alpha3 v1beta1

apiVersion: Networking.istio.io/v1alpha3

вид: DestinationRule

метаданные:

название: bookinfo-rating

спецификации:

хост: rating.prod.svc.cluster.local

trafficPolicy:

loadBalancer:

просто: ROUND_ROBIN

apiVersion: Networking.istio.io/v1beta1

вид: DestinationRule

метаданные:

название: bookinfo-rating

спецификации:

хост: rating.prod.svc.cluster.local

trafficPolicy:

loadBalancer:

просто: ROUND_ROBIN

В следующем примере настраиваются закрепленные сеансы для службы оценок. балансировщик нагрузки на основе хеширования для той же службы рейтингов с использованием файл cookie пользователя в качестве хеш-ключа.

v1alpha3 v1beta1

apiVersion: Networking.istio.io/v1alpha3

вид: DestinationRule

метаданные:

название: bookinfo-rating

спецификации:

хост: rating.prod.svc.cluster.local

trafficPolicy:

loadBalancer:

согласованный хэш:

httpCookie:

имя: пользователь

ttl: 0 с

apiVersion: Networking. istio.io/v1beta1

вид: DestinationRule

метаданные:

название: bookinfo-rating

спецификации:

хост: rating.prod.svc.cluster.local

trafficPolicy:

loadBalancer:

согласованный хэш:

httpCookie:

имя: пользователь

ttl: 0 с

istio.io/v1beta1

вид: DestinationRule

метаданные:

название: bookinfo-rating

спецификации:

хост: rating.prod.svc.cluster.local

trafficPolicy:

loadBalancer:

согласованный хэш:

httpCookie:

имя: пользователь

ttl: 0 с

ConnectionPoolSettings

Настройки пула подключений для вышестоящего хоста.Настройки применяются к каждый отдельный хост в восходящей службе. См. Схему посланника выключатель Больше подробностей. Настройки пула подключений можно применить к TCP уровень, а также на уровне HTTP.

Например, следующее правило устанавливает ограничение в 100 подключений к redis служба называется myredissrv с таймаутом подключения 30 мс

v1alpha3 v1beta1

apiVersion: Networking.istio.io/v1alpha3

вид: DestinationRule

метаданные:

имя: bookinfo-redis

спецификации:

хост: myredissrv.prod.svc.cluster.local

trafficPolicy:

connectionPool:

tcp:

maxConnections: 100

connectTimeout: 30 мс

tcpKeepalive:

время: 7200 с

интервал: 75 с

apiVersion: Networking. istio.io/v1beta1

вид: DestinationRule

метаданные:

имя: bookinfo-redis

спецификации:

хост: myredissrv.prod.svc.cluster.local

trafficPolicy:

connectionPool:

tcp:

maxConnections: 100

connectTimeout: 30 мс

tcpKeepalive:

время: 7200 с

интервал: 75 с

istio.io/v1beta1