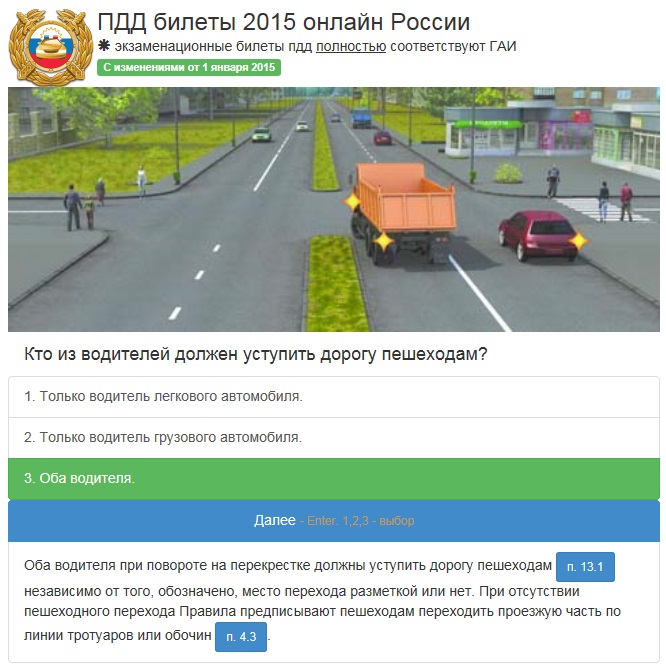

Тематические задачи по пдд 2019 решать онлайн: Билеты ПДД 2022 Экзамен ПДД ABM/CD(СД) от ГИБДД

Онлайн экзамен по билетам ПДД 2022

Тест билеты по

Вы можете отвечать на вопросы билетов пдд клавишами 1,2,3,4,5. ENTER — далее

Если необходимо перемешивать варианты ответов онлайн экзамена, перейдите в настройки.

Решать билеты по номерам

Вопросы по темам из ПДД

ПДД лучше учить с нами

Официальные билеты ПДД

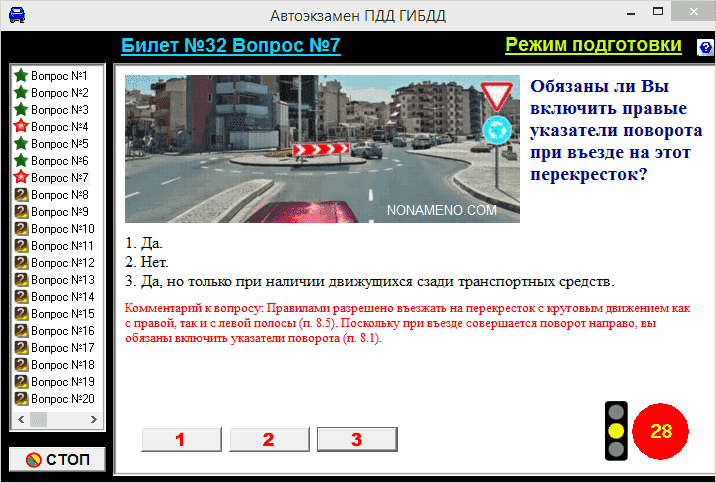

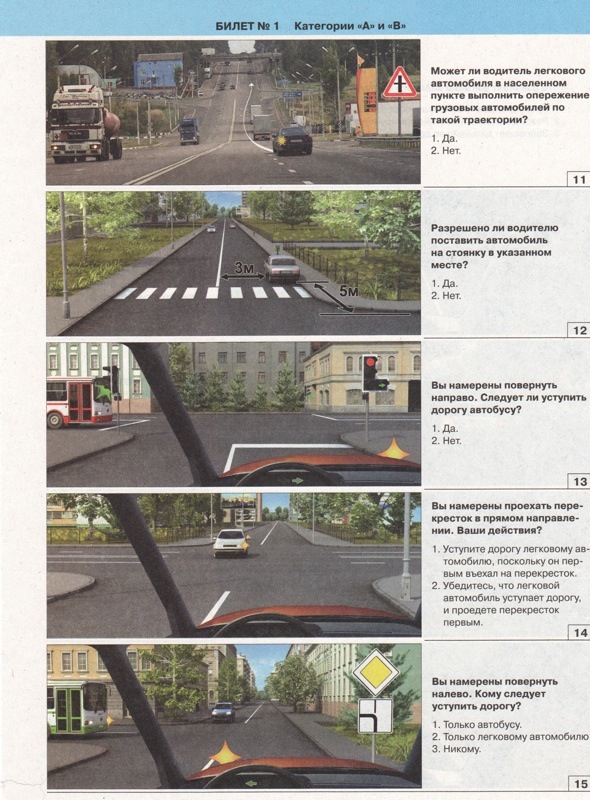

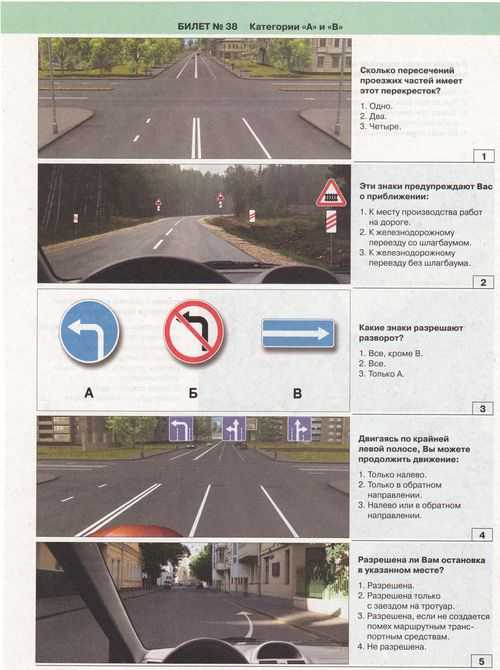

Задания в экзаменационных билетах ABM взяты с официального сайта ГИБДД (с изменениями) и актуальны на Август 2022 года.

Статистика ответов

Ваша статистика по решённым билетам и совещённым ошибкам будет сохранена и останется видна даже без регистрации на сайте.

Избранные вопросы

Любой вопрос из билета правил дорожного движения, вы можете добавить в избранное, для его последующего решения и закрепления.

Работа над ошибками

Вопросы на которые вы ответили неправильно, автоматически сохраняются в раздел мои ошибки с возможностью проработать их отдельно.

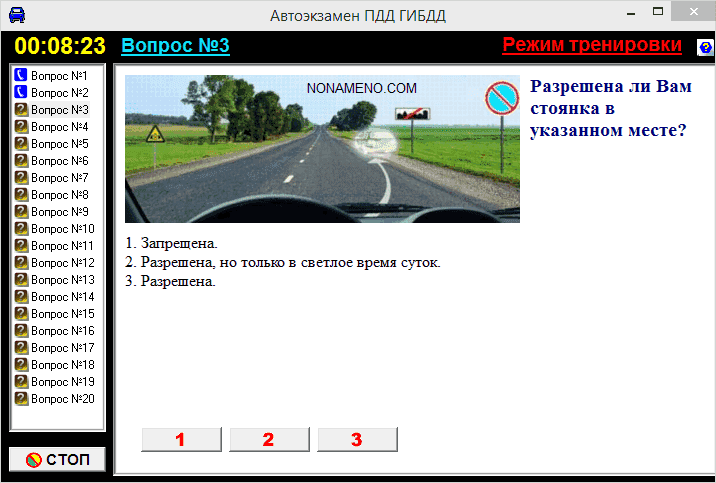

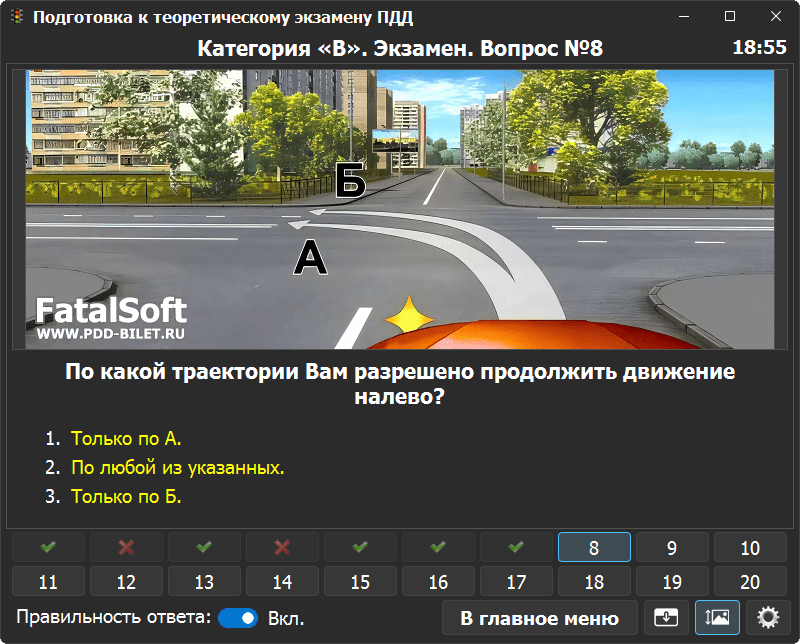

Экзамен как в ГИБДД

20 минут на выполнение экзамена, с допущением 2-х ошибок и добавлением 5-и дополнительных вопросов за каждую совершённую ошибку, как и в ГИБДД(ГАИ).

Результаты экзамена

После сдачи ПДД экзамена на сайте, вы можете поделиться своими результатами прохождения в интернет или соц. сетях.

Вопросы по категориям

Мы разбили вопросы билетов на категории, для того чтобы вы могли решать только те темы, по которым у вас возникают сложности.

Ответ с клавиатуры

Отвечать на вопросы билета и экзамена во время теста, возможно не только мышью, но и с помощью клавиш клавиатуры: 1, 2, 3, 4 и enter.

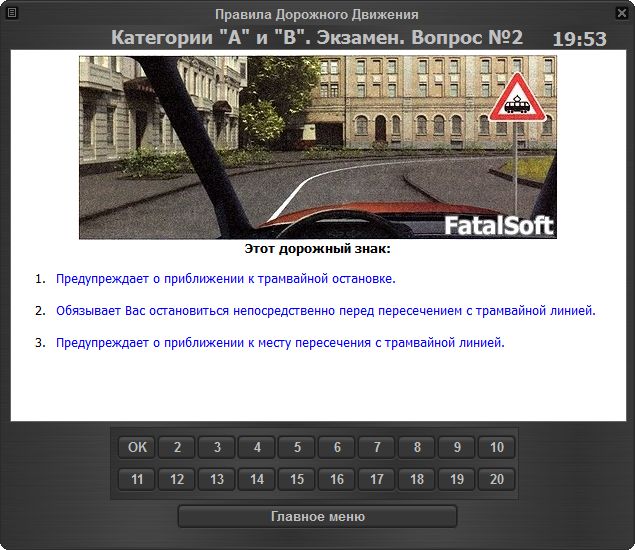

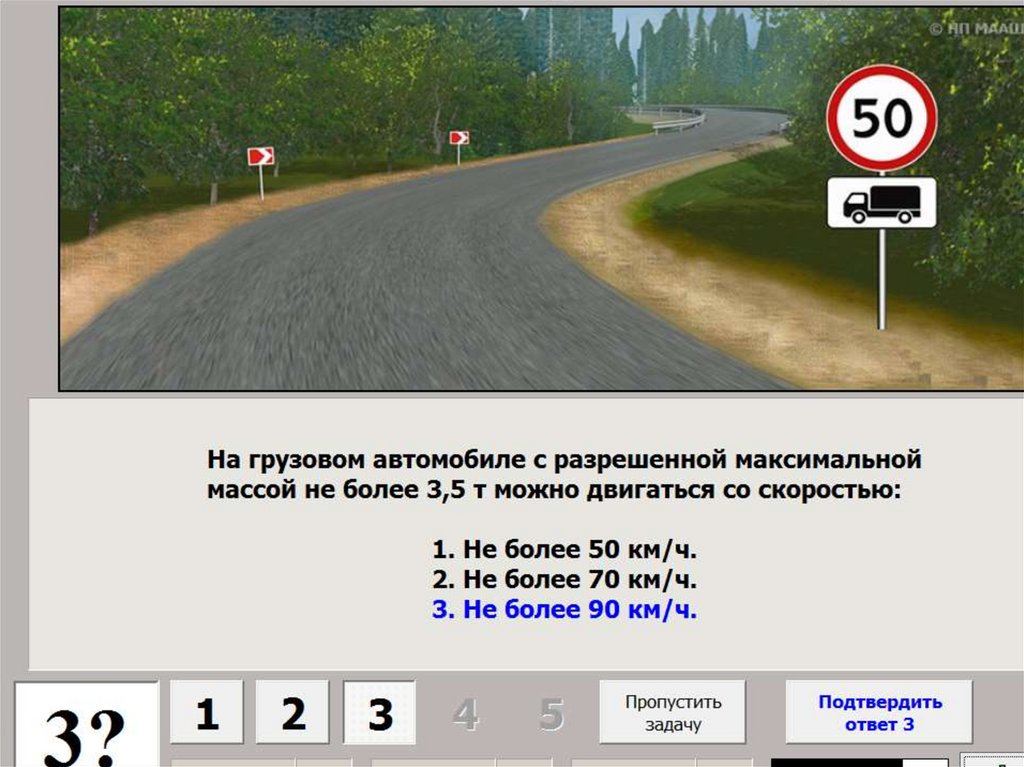

Комментарии к билетам

Все вопросы из ПДД билетов имеют пояснения и комментарии, которые можно увидеть во время изучения в подсказках при прохождении экзамена и изучения ПДД.

100 Сложных вопросов

Мы ведём статистику всех неправильных ответов и вам доступна возможность обратить внимание на самые сложные вопросы, где люди ошибаются чаще всего.

- Мои ошибки 0 Моё избранное 0 Сданные билеты 0 Самые сложные ПДД Марафон Вопросы по темам Экзамен как в ГИБДД Мои настройки

Билеты ПДД

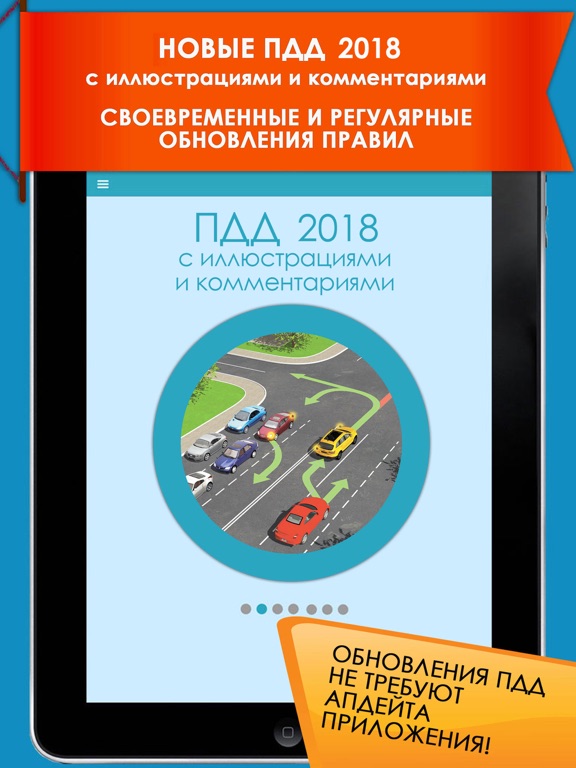

На сайте вы можете изучить новые билеты правил дорожного движения которые соответствуют последними изменениями 2022 года.

Онлайн экзамен

У нас вы сможете попробовать решить онлайн экзамен ПДД, который максимально приближён к официальному тесту в ГИБДД при сдаче на права РФ.

Темы билетов

Для того чтобы вам было проще изучать теорию ПДД, мы разделили вопросы на тематические категории, для того чтобы закрепить проблемные темы.

Скачать билеты

Скачайте билеты ПДД в свой телефон или другоё мобильное устройство в формате PDF и изучайте вопросы, даже если нет доступа в интернет.

Вы можете отвечать на вопросы билетов пдд клавишами 1,2,3,4,5. ENTER — далее

Если необходимо перемешивать варианты ответов онлайн экзамена, перейдите в настройки.

Официальные билеты ПДД

Задания в экзаменационных билетах ABM взяты с официального сайта ГИБДД (с изменениями) и актуальны на Август 2022 года.

Статистика ответов

Ваша статистика по решённым билетам и совещённым ошибкам будет сохранена и останется видна даже без регистрации на сайте.

Избранные вопросы

Любой вопрос из билета правил дорожного движения, вы можете добавить в избранное, для его последующего решения и закрепления.

Работа над ошибками

Вопросы на которые вы ответили неправильно, автоматически сохраняются в раздел мои ошибки с возможностью проработать их отдельно.

Экзамен как в ГИБДД

20 минут на выполнение экзамена, с допущением 2-х ошибок и добавлением 5-и дополнительных вопросов за каждую совершённую ошибку, как и в ГИБДД(ГАИ).

Результаты экзамена

После сдачи ПДД экзамена на сайте, вы можете поделиться своими результатами прохождения в интернет или соц. сетях.

Вопросы по категориям

Мы разбили вопросы билетов на категории, для того чтобы вы могли решать только те темы, по которым у вас возникают сложности.

Ответ с клавиатуры

Отвечать на вопросы билета и экзамена во время теста, возможно не только мышью, но и с помощью клавиш клавиатуры: 1, 2, 3, 4 и enter.

Комментарии к билетам

Все вопросы из ПДД билетов имеют пояснения и комментарии, которые можно увидеть во время изучения в подсказках при прохождении экзамена и изучения ПДД.

100 Сложных вопросов

Мы ведём статистику всех неправильных ответов и вам доступна возможность обратить внимание на самые сложные вопросы, где люди ошибаются чаще всего.

- Мои ошибки 0 Моё избранное 0 Сданные билеты 0 Самые сложные ПДД Марафон Вопросы по темам Экзамен как в ГИБДД Мои настройки

Билеты ПДД

На сайте вы можете изучить новые билеты правил дорожного движения которые соответствуют последними изменениями 2022 года.

Онлайн экзамен

У нас вы сможете попробовать решить онлайн экзамен ПДД, который максимально приближён к официальному тесту в ГИБДД при сдаче на права РФ.

Темы билетов

Для того чтобы вам было проще изучать теорию ПДД, мы разделили вопросы на тематические категории, для того чтобы закрепить проблемные темы.

Скачать билеты

Скачайте билеты ПДД в свой телефон или другоё мобильное устройство в формате PDF и изучайте вопросы, даже если нет доступа в интернет.

Мы разбили вопросы билетов на категории, для того чтобы вы могли решать только те темы, по которым у вас возникают сложности.

Pddticket. ru

20.12.2018 9:45:46

2018-12-20 09:45:46

Источники:

Https://pddticket. ru/

Тест билеты по » /> » /> .keyword { color: red; }

Тест билеты по

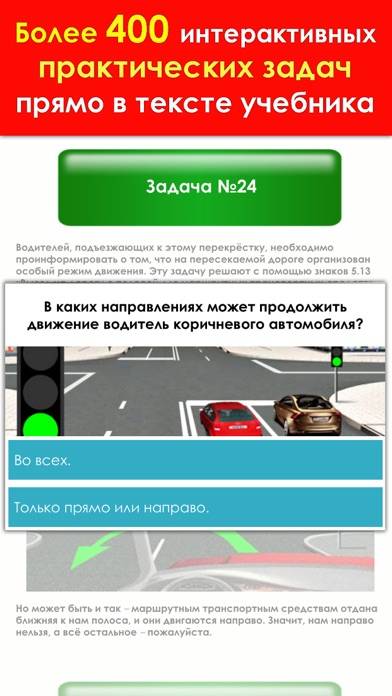

Проверьте свои знания Правил дорожного движения прямо сейчас! В любом месте, где имеется доступ в Интернет, Вы можете решать задачи по случайному билету или конкретной теме ПДД — как на зачете. Предусмотрена возможность выбора языка и полной или мобильной версии интерфейса. Решать билеты-онлайн на компьютере или на мобильном телефоне.

Тест ПДД Республики Беларусь для Google Android и Apple iOS

Представляем мобильное приложение для популярных платформ Android и iOS! Теперь вы можете проверять свои знания по ПДД где и когда угодно. Имеется возможность проходить тест по всем темам сразу («Экзамен») или по одной выбранной (аналог зачета). Рекомендуем дополнительно установить еще одно наше приложение — «ПДД Беларуси». Подробнее.

Топ-20 самых сложных задач

Анализ статистики результатов решения задач ПДД-online за последний год позволил нам сделать выборку из 20 задач, при решении которых чаще всего допускаются ошибки. Попробуем разобраться, почему же именно эти задачи вызывают наибольшие затруднения.

© ООО «Новый поворот», 2007—2022. Обратная связь

Перепечатка материалов сайта только после согласования

Проверьте свои знания Правил дорожного движения прямо сейчас! В любом месте, где имеется доступ в Интернет, Вы можете решать задачи по случайному билету или конкретной теме ПДД — как на зачете. Предусмотрена возможность выбора языка и полной или мобильной версии интерфейса. Решать билеты-онлайн на компьютере или на мобильном телефоне.

Проверьте свои знания Правил дорожного движения прямо сейчас! В любом месте, где имеется доступ в Интернет, Вы можете решать задачи по случайному билету или конкретной теме ПДД — как на зачете. Предусмотрена возможность выбора языка и полной или мобильной версии интерфейса. Решать билеты-онлайн на компьютере или на мобильном телефоне.

Решать билеты-онлайн на компьютере или на мобильном телефоне.

Представляем мобильное приложение для популярных платформ Android и iOS! Теперь вы можете проверять свои знания по ПДД где и когда угодно. Имеется возможность проходить тест по всем темам сразу («Экзамен») или по одной выбранной (аналог зачета). Рекомендуем дополнительно установить еще одно наше приложение — «ПДД Беларуси». Подробнее.

Представляем мобильное приложение для популярных платформ Android и iOS! Теперь вы можете проверять свои знания по ПДД где и когда угодно. Имеется возможность проходить тест по всем темам сразу («Экзамен») или по одной выбранной (аналог зачета). Рекомендуем дополнительно установить еще одно наше приложение — «ПДД Беларуси». Подробнее.

В любом месте, где имеется доступ в Интернет, Вы можете решать задачи по случайному билету или конкретной теме ПДД как на зачете.

Pdd. by

08.11.2017 4:48:42

2017-11-08 04:48:42

Источники:

Https://pdd. by/tasks/

ПДД 2022 онлайн экзамен ПДД. Экзаменационные билеты ПДД 2022 ГАИ/ГИБДД » /> » /> .keyword { color: red; }

Экзаменационные билеты ПДД 2022 ГАИ/ГИБДД » /> » /> .keyword { color: red; }

Тест билеты по

Официальные экзаменационные билеты ПДД 2022 категории ABM

Частные Автоинструкторы России

Внимание! У вас включен приватный режим(Частный доступ) в котором статистика не сохраняется. Отключите его.

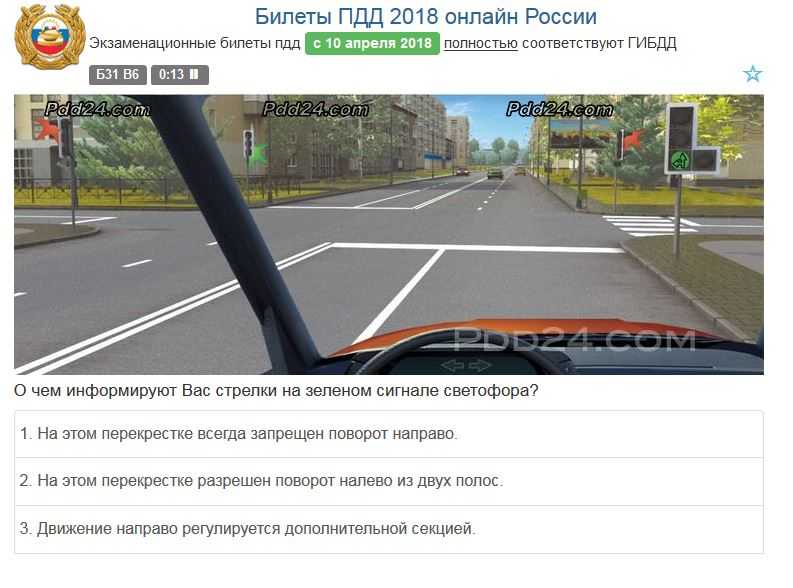

Изменения в билетах ПДД 2 января 2020

Изменены 8 вопросов: 3-17, 7-1, 11-17, 12-1, 12-16, 31-16, 39-1, 40-1.

1 января 2019

Изменены 10 вопросов: 7-1, 7-14, 9-13, 12-1, 20-1, 27-1, 27-3, 34-3, 38-3, 40-1 .

10 апреля 2018

Изменены 15 вопросов по Медицине.

18 января 2018

Новый вопрос про жилет Б16в1 и несколько измененых незначительно вопросов.

3 января 2018

Изменены вопросы категории ABM Б19в15 и Б30в6

Изменения в билетах 8 ноября 2017

С 08 ноября 2017 изменились правила проезда перекрестков с круговым движением — транспортное средство на круге имеет преимуществ (если нет знаков приоритета, регламентирующих проезд перекрёстка). Изменились вопросы ABM и СД категорий: Билет 16 вопрос 14 | Билет 17 вопрос 15 | Билет 19 вопрос 15 | Билет 27 вопрос 14.

Изменились вопросы ABM и СД категорий: Билет 16 вопрос 14 | Билет 17 вопрос 15 | Билет 19 вопрос 15 | Билет 27 вопрос 14.

Новые правила ПДД экзамена 2018

Новый регламент вступил в силу с 1 сентября 2016 года согласно Приказу МВД России от № 995. По новым правилам, за одну ошибку добавляют 5 вопросов из того же тематического блока и 5 минут времени. На дополнительных вопросах ошибаться нельзя.

Изменения билетов ПДД 1 июля 2015 года

Изменилось 5 вопросов касательно административных нарушений и действий при ДТП. Измененные вопросы можно изучить во вкладке «по темам».

1 января 2015 года

Поправки касаются остаточной глубины протектора шин в новой редакции категорий транспортных средств, а также протектора зимних шин. Изменилось 2 билета ПДД как в ГАИ — смотреть во вкладке «по темам».

29 и 15 ноября 2014

Изменения в билетах (14 вопросов), которые регламентируют поведение водителей на нерегулируемых пешеходных переходах, штрафы, категории и подкатегории. Измененные билеты доступны в ГИБДД(ГАИ) с 1 декабря 2014 года.

Измененные билеты доступны в ГИБДД(ГАИ) с 1 декабря 2014 года.

8 апреля 2014

Измемения ПДД в терминах Велосипед, Пешеходная и велосипедная дорожка, Мопед и другие

1 сентября 2013

Измененные пдд вопросы, касательно термина Парковки, административных нарушений и штрафов

1 марта 2013

Новые вопросы по Медицине

Экзаменационные билеты ПДД 2022

Теоретический экзамен на знание Правил Дорожного Движения 2022 года России в режиме онлайн, в соответствии с изменениями на 2022 год. Все билеты ПДД соответствуют официальным на 2022 год. Тренировка на сдачу экзамена ПДД 2022 года сопровождается статистикой по билетам ПДД 2022 года и по темам c комментариями. Все изменения в ПДД билетах категории A и B моментально отображаются на сайте PDDRussia. com и соответствуют печатным изданиям РФ.

Официальные экзаменационные билеты ПДД 2022 категории ABM

С 08 ноября 2017 изменились правила проезда перекрестков с круговым движением — транспортное средство на круге имеет преимуществ если нет знаков приоритета, регламентирующих проезд перекрёстка.

Pddrussia. com

16.08.2018 15:45:54

2018-08-16 15:45:54

Источники:

Https://pddrussia. com/

Настройка потока почты и клиентского доступа на серверах Exchange

- Статья

- 13 минут на чтение

После того, как вы установили Exchange Server 2016 или Exchange 2019 в своей организации, вам необходимо настроить Exchange для потока почты и клиентского доступа. Без этих дополнительных действий вы не сможете отправлять почту в Интернет, а внешние клиенты (например, устройства Microsoft Outlook и Exchange ActiveSync) не смогут подключиться к вашей организации Exchange.

Действия, описанные в этом разделе, предполагают базовое развертывание Exchange с одним сайтом Active Directory и одним пространством имен SMTP.

Важно

В этом разделе используются примеры значений, такие как Mailbox01, contoso.com, mail.contoso.com и 172.16.10.11. Замените примеры значений именами серверов, полными доменными именами и IP-адресами вашей организации.

Дополнительные задачи управления, связанные с потоком почты, клиентами и устройствами, см. в разделах Поток почты и транспортный конвейер и Клиенты и мобильные устройства.

Что нужно знать перед началом?

Расчетное время для выполнения этой задачи: 50 минут

Вы можете получать предупреждения о сертификате при подключении к веб-сайту центра администрирования Exchange (EAC), пока не настроите сертификат уровня защищенных сокетов (SSL) на сервере почтовых ящиков. Далее в этом разделе будет показано, как это сделать.

Чтобы открыть Центр администрирования Exchange, см. Центр администрирования Exchange в Exchange Server. Чтобы открыть командную консоль Exchange, см. раздел Открытие командной консоли Exchange.

Сведения о сочетаниях клавиш, которые могут применяться к процедурам в этом разделе, см. в разделе Сочетания клавиш в центре администрирования Exchange.

Совет

Возникли проблемы? Обратитесь за помощью на форумах Exchange. Посетите форумы по адресу: Exchange Server, Exchange Online или Exchange Online Protection.

Шаг 1. Создание соединителя отправки в Интернете

Прежде чем отправлять почту в Интернет, необходимо создать соединитель отправки на сервере почтовых ящиков. Инструкции см. в статье Создание соединителя отправки в Exchange Server для отправки почты в Интернет.

Примечание

По умолчанию при установке Exchange создается соединитель получения с именем «Внешний интерфейс по умолчанию  Дополнительные сведения см. в разделе Соединители получения по умолчанию, созданные во время установки.

Дополнительные сведения см. в разделе Соединители получения по умолчанию, созданные во время установки.

Шаг 2. Добавьте дополнительные обслуживаемые домены

По умолчанию Exchange использует для адресов электронной почты домен Active Directory, в котором была запущена команда Setup/PrepareAD. Если вы хотите, чтобы получатели могли получать и отправлять сообщения в другой домен и из него, вам необходимо добавить этот домен в качестве обслуживаемого домена. Инструкции см. в разделах Создание обслуживаемых доменов и Настройка Exchange для приема почты для нескольких уполномоченных доменов.

Важно

Чтобы получать электронную почту из Интернета для домена, вам нужна запись ресурса MX в общедоступном DNS для этого домена. Каждая запись MX должна разрешаться на сервер с выходом в Интернет, который получает электронную почту для вашей организации.

Для выполнения этой процедуры или процедур необходимы соответствующие разрешения. Чтобы узнать, какие разрешения вам нужны, см. запись «Политики адресов электронной почты» в разделе Разрешения для адресов электронной почты и адресных книг.

запись «Политики адресов электронной почты» в разделе Разрешения для адресов электронной почты и адресных книг.

Если вы добавили обслуживаемый домен на предыдущем шаге и хотите, чтобы этот домен был добавлен к каждому получателю в организации, вам необходимо обновить политику адресов электронной почты по умолчанию. Инструкции см. в разделах Изменение политик адресов электронной почты и Применение политик адресов электронной почты к получателям.

Примечание

Мы рекомендуем настроить основное имя пользователя (UPN), которое соответствует основному адресу электронной почты каждого пользователя. Если вы не предоставите имя участника-пользователя, совпадающее с адресом электронной почты пользователя, пользователь должен будет вручную указать свой домен\имя пользователя или имя участника-пользователя в дополнение к своему адресу электронной почты. Если их имя участника-пользователя совпадает с адресом электронной почты, Outlook в Интернете (ранее известный как Outlook в Интернете), ActiveSync и Outlook автоматически сопоставят их адрес электронной почты с их именем участника-пользователя.

Шаг 4. Настройка внешних URL-адресов

Для выполнения этой процедуры или процедур необходимы соответствующие разрешения. Чтобы узнать, какие разрешения вам нужны, см. запись «

Прежде чем клиенты смогут подключаться к вашему новому серверу из Интернета, вам необходимо настроить внешние домены (или URL-адреса) в виртуальных каталогах в службах клиентского доступа (интерфейс) на сервере почтовых ящиков, а затем в общедоступных записях DNS. Приведенные ниже шаги настраивают один и тот же внешний домен на внешний URL-адрес каждого виртуального каталога. Если вы хотите настроить разные внешние домены для одного или нескольких внешних URL-адресов виртуального каталога, вам необходимо настроить внешние URL-адреса вручную. Дополнительные сведения см. в разделе Параметры по умолчанию для виртуальных каталогов Exchange.

Откройте Центр администрирования Exchange и перейдите к Серверы > Серверы , выберите сервер почтовых ящиков с выходом в Интернет, к которому будут подключаться ваши клиенты, а затем нажмите Изменить .

В открывшемся окне свойств сервера Exchange выберите вкладку Outlook Anywhere , настройте следующие параметры:

Укажите имя внешнего узла… : введите доступное извне полное доменное имя, которое ваши внешние клиенты будут использовать для подключения к своим почтовым ящикам (например, mail.contoso.com).

Укажите внутреннее имя узла… : Введите внутреннее полное доменное имя (например, mail.contoso.com).

Когда вы закончите, нажмите Сохранить .

Перейдите к Серверы > Виртуальные каталоги и затем выберите Настроить домен внешнего доступа .

В открывшемся окне Настройка домена внешнего доступа настройте следующие параметры:

Выберите серверы почтовых ящиков для использования с внешним URL-адресом : Нажмите Добавить

В открывшемся диалоговом окне Выберите сервер выберите сервер почтовых ящиков, который вы хотите настроить, и нажмите Добавить .

После добавления всех серверов почтовых ящиков, которые необходимо настроить, нажмите OK .

После добавления всех серверов почтовых ящиков, которые необходимо настроить, нажмите OK .- Введите доменное имя, которое вы будете использовать с внешними серверами почтовых ящиков. : Введите внешний домен, который вы хотите применить (например, mail.contoso.com). Когда вы закончите, нажмите Сохранить .

Некоторые организации используют уникальное полное доменное имя Outlook в Интернете для защиты от будущих изменений полного доменного имени базового сервера. Многие организации используют owa.contoso.com для своего полного доменного имени Outlook в Интернете вместо mail.contoso.com. Если вы хотите настроить уникальное полное доменное имя Outlook в Интернете, выполните следующие действия. В этом контрольном списке предполагается, что вы настроили уникальное полное доменное имя Outlook в Интернете.

Вернуться на серверы > Виртуальные каталоги , выберите owa (веб-сайт по умолчанию) на сервере, который вы хотите настроить, и нажмите

Изменить .

Откроется окно owa (веб-сайт по умолчанию) . На вкладке General в поле External URL введите следующую информацию:

https://Уникальное полное доменное имя Outlook в Интернете, которое вы хотите использовать (например, owa.contoso.com), а затем добавьте /owa. Например, https://owa.contoso.com/owa.

/ова

В этом примере окончательное значение будет https://owa.contoso.com/owa

.Когда вы закончите, нажмите Сохранить .

Вернитесь к Серверы > Виртуальные каталоги , выберите ecp (веб-сайт по умолчанию) на сервере, который вы хотите настроить, и нажмите Изменить .

В открывшемся окне ecp (веб-сайт по умолчанию) введите тот же URL-адрес из предыдущего шага, но добавьте значение /ecp вместо /owa (например, https://owa.

contoso.com/ecp ). Когда вы закончите, нажмите Сохранить .

contoso.com/ecp ). Когда вы закончите, нажмите Сохранить .

После настройки внешнего URL-адреса в виртуальных каталогах служб клиентского доступа на сервере почтовых ящиков необходимо настроить общедоступные записи DNS для автообнаружения, Outlook в Интернете и потока почты. Общедоступные записи DNS должны указывать на внешний IP-адрес или полное доменное имя вашего сервера почтовых ящиков с выходом в Интернет и использовать доступные извне полные доменные имена, которые вы настроили на своем сервере почтовых ящиков. В следующей таблице описаны рекомендуемые записи DNS, которые необходимо создать для включения потока почты и подключения внешних клиентов.0015

| Полное доменное имя | Тип записи DNS | Значение |

|---|---|---|

| Contoso.com | МХ | Mail.contoso.com |

| Mail.contoso.com | А | 172.16.10.11 |

Owa. contoso.com contoso.com | ЗАПИСЬ | Mail.contoso.com |

| Autodiscover.contoso.com | ЗАПИСЬ | Mail.contoso.com |

Как вы узнали, что этот шаг сработал?

Чтобы убедиться, что вы успешно настроили внешние URL-адреса в виртуальных каталогах служб клиентского доступа на сервере почтовых ящиков, выполните следующие действия.

В поле Выберите сервер выберите сервер почтовых ящиков с выходом в Интернет.

Выберите виртуальный каталог, а затем в области сведений о виртуальном каталоге убедитесь, что Поле внешнего URL-адреса заполнено правильным полным доменным именем и службой, как показано в следующей таблице:

| Виртуальный каталог | Значение внешнего URL-адреса |

|---|---|

| Автообнаружение | Внешний URL-адрес не отображается |

| ЕСП | https://owa. contoso.com/ecp contoso.com/ecp |

| СРП | https://mail.contoso.com/EWS/Exchange.asmx |

| Microsoft-Server-ActiveSync | https://mail.contoso.com/Microsoft-Server-ActiveSync |

| ОАБ | https://mail.contoso.com/OAB |

| OWA | https://owa.contoso.com/owa |

| PowerShell | http://mail.contoso.com/PowerShell |

Чтобы убедиться, что вы успешно настроили общедоступные записи DNS, выполните следующие действия:

Откройте командную строку и запустите

nslookup.exe.Перейдите на DNS-сервер, который может запрашивать вашу общедоступную зону DNS.

В

nslookupнайдите запись каждого созданного вами полного доменного имени. Убедитесь, что значение, возвращаемое для каждого полного доменного имени, верное.

В

nslookupвведитеset type=mx, а затем найдите обслуживаемый домен, добавленный на шаге 1. Убедитесь, что возвращенное значение соответствует полному доменному имени сервера почтовых ящиков.

Шаг 5. Настройка внутренних URL-адресов

Для выполнения этой процедуры или процедур необходимы соответствующие разрешения. Чтобы узнать, какие разрешения вам нужны, см. запись «

Прежде чем клиенты смогут подключаться к вашему новому серверу из вашей внутренней сети, вам необходимо настроить внутренние домены (или URL-адреса) в виртуальных каталогах в службах клиентского доступа (внешнего интерфейса) на сервере почтовых ящиков, а затем во внутренних записях DNS.

Приведенная ниже процедура позволяет выбрать, должны ли пользователи использовать один и тот же URL-адрес в вашей интрасети и в Интернете для доступа к вашему серверу Exchange или они должны использовать другой URL-адрес. То, что вы выберете, зависит от схемы адресации, которая у вас уже есть или которую вы хотите внедрить. Если вы внедряете новую схему адресации, мы рекомендуем использовать один и тот же URL-адрес как для внутренних, так и для внешних URL-адресов. Использование одного и того же URL-адреса облегчает пользователям доступ к вашему серверу Exchange, поскольку им нужно запомнить только один адрес.

То, что вы выберете, зависит от схемы адресации, которая у вас уже есть или которую вы хотите внедрить. Если вы внедряете новую схему адресации, мы рекомендуем использовать один и тот же URL-адрес как для внутренних, так и для внешних URL-адресов. Использование одного и того же URL-адреса облегчает пользователям доступ к вашему серверу Exchange, поскольку им нужно запомнить только один адрес.

Независимо от вашего решения, вам необходимо настроить частную зону DNS для выбранного вами адресного пространства. Дополнительные сведения об администрировании зон DNS см. в разделе Администрирование DNS-сервера.

Дополнительные сведения о внутренних и внешних URL-адресах виртуальных каталогов см. в разделе Параметры по умолчанию для виртуальных каталогов Exchange Virtual Directory Management.

Настройте одинаковые внутренние и внешние URL-адреса

Откройте командную консоль Exchange на сервере почтовых ящиков.

Сохраните имя хоста вашего сервера почтовых ящиков в переменной, которая будет использоваться на следующем шаге.

Например, Почтовый ящик01.

Например, Почтовый ящик01.$HostName = "Почтовый ящик01"

Запустите каждую из следующих команд в командной консоли Exchange, чтобы настроить каждый внутренний URL-адрес в соответствии с внешним URL-адресом виртуального каталога.

Set-EcpVirtualDirectory "$HostName\ECP (веб-сайт по умолчанию)" -InternalUrl ((Get-EcpVirtualDirectory "$HostName\ECP (веб-сайт по умолчанию)").ExternalUrl)

Set-WebServicesVirtualDirectory "$HostName\EWS (веб-сайт по умолчанию)" -InternalUrl ((Get-WebServicesVirtualDirectory "$HostName\EWS (веб-сайт по умолчанию)").ExternalUrl)

Set-ActiveSyncVirtualDirectory "$HostName\Microsoft-Server-ActiveSync (веб-сайт по умолчанию)" -InternalUrl ((Get-ActiveSyncVirtualDirectory "$HostName\Microsoft-Server-ActiveSync (веб-сайт по умолчанию)").ExternalUrl)

Set-OabVirtualDirectory "$HostName\OAB (веб-сайт по умолчанию)" -InternalUrl ((Get-OabVirtualDirectory "$HostName\OAB (веб-сайт по умолчанию)").

ExternalUrl)

ExternalUrl)

Set-OwaVirtualDirectory "$HostName\OWA (веб-сайт по умолчанию)" -InternalUrl ((Get-OwaVirtualDirectory "$HostName\OWA (веб-сайт по умолчанию)").ExternalUrl)

Set-PowerShellVirtualDirectory "$HostName\PowerShell (веб-сайт по умолчанию)" -InternalUrl ((Get-PowerShellVirtualDirectory "$HostName\PowerShell (веб-сайт по умолчанию)").ExternalUrl)

После настройки внутреннего URL-адреса в виртуальных каталогах сервера почтовых ящиков необходимо настроить личные записи DNS для Outlook в Интернете и других подключений. В зависимости от вашей конфигурации вам потребуется настроить свои личные записи DNS так, чтобы они указывали на внутренний или внешний IP-адрес или полное доменное имя вашего сервера почтовых ящиков. Примеры рекомендуемых записей DNS, которые вы должны создать, описаны в следующей таблице:

| Полное доменное имя | Тип записи DNS | Значение |

|---|---|---|

Mail. contoso.com contoso.com | ЗАПИСЬ | Mailbox01.corp.contoso.com |

| Owa.contoso.com | ЗАПИСЬ | Mailbox01.corp.contoso.com |

Откуда вы знаете, что этот шаг сработал?

Чтобы убедиться, что вы успешно настроили внутренний URL-адрес в виртуальных каталогах сервера почтовых ящиков, выполните следующие действия:

В Центре администрирования Exchange перейдите к Серверы > Виртуальные каталоги .

В поле Выберите сервер выберите сервер почтовых ящиков с выходом в Интернет.

Выберите виртуальный каталог и нажмите Изменить .

Убедитесь, что в поле Внутренний URL-адрес указано правильное полное доменное имя и служба, как показано в следующей таблице:

Виртуальный каталог Внутреннее значение URL Автообнаружение Внутренний URL не отображается ЕСП https://owa.  contoso.com/ecp

contoso.com/ecpСРП https://mail.contoso.com/EWS/Exchange.asmx Microsoft-Server-ActiveSync https://mail.contoso.com/Microsoft-Server-ActiveSync ОАБ https://mail.contoso.com/OAB OWA https://owa.contoso.com/owa PowerShell http://mail.contoso.com/PowerShell

Чтобы убедиться, что вы успешно настроили личные записи DNS, выполните следующие действия:

Откройте командную строку и запустите

nslookup.exe.Перейдите на DNS-сервер, который может запрашивать вашу частную зону DNS.

В

nslookupнайдите запись каждого созданного вами полного доменного имени. Убедитесь, что значение, возвращаемое для каждого полного доменного имени, верное.

Настройка различных внутренних и внешних URL-адресов

Откройте EAC и перейдите к Серверы > Виртуальные каталоги ,

На сервере почтовых ящиков с выходом в Интернет выберите виртуальный каталог, который вы хотите настроить, и нажмите Изменить .

Откроется окно свойств виртуального каталога. В поле Внутренний URL-адрес замените существующее значение имени узла в URL-адресе (вероятно, полное доменное имя сервера почтовых ящиков) новым значением, которое вы хотите использовать (например, internal.contoso.com).

Например, в свойствах виртуального каталога веб-служб Exchange (EWS) измените существующее значение с https://Mailbox01.corp.contoso.com/ews/exchange.asmx на https://internal.contoso.com. /ews/exchange.asmx.

Когда вы закончите, нажмите Сохранить .

Повторите предыдущие шаги для каждого виртуального каталога, который вы хотите изменить.

Примечание

Внутренние URL-адреса виртуальных каталогов ECP и OWA должны совпадать. Вы не можете задать внутренний URL-адрес для виртуального каталога автообнаружения.

После настройки внутреннего URL-адреса в виртуальных каталогах сервера почтовых ящиков необходимо настроить личные записи DNS для Outlook в Интернете и других подключений. В зависимости от вашей конфигурации вам потребуется настроить свои личные записи DNS так, чтобы они указывали на внутренний или внешний IP-адрес или полное доменное имя вашего сервера почтовых ящиков. Пример рекомендуемой записи DNS, которую вы должны создать, описан в следующей таблице:

| Полное доменное имя | Тип записи DNS | Значение |

|---|---|---|

| внутренний.contoso.com | ЗАПИСЬ | Mailbox01.corp.contoso.com |

Откуда вы знаете, что этот шаг сработал?

Чтобы убедиться, что вы успешно настроили внутренние URL-адреса в виртуальных каталогах служб клиентского доступа на сервере почтовых ящиков, выполните следующие действия:

В Центре администрирования Exchange перейдите к Серверы > Виртуальные каталоги .

В поле Выберите сервер выберите сервер почтовых ящиков с выходом в Интернет.

Выберите виртуальный каталог и нажмите Изменить .

Убедитесь, что в поле Внутренний URL-адрес указано правильное полное доменное имя. Например, вы могли задать внутренние URL-адреса для использования internal.contoso.com.

Виртуальный каталог Внутреннее значение URL Автообнаружение Внутренний URL не отображается ЕСП https://internal.contoso.com/ecp СРП https://internal.contoso.com/EWS/Exchange.asmx Microsoft-Server-ActiveSync https://internal.contoso.com/Microsoft-Server-ActiveSync ОАБ https://internal.  contoso.com/OAB

contoso.com/OABOWA https://internal.contoso.com/owa PowerShell http://internal.contoso.com/PowerShell

Чтобы убедиться, что вы успешно настроили личные записи DNS, выполните следующие действия:

Откройте командную строку и запустите

nslookup.exe.Перейдите на DNS-сервер, который может запрашивать вашу частную зону DNS.

В

nslookupнайдите запись каждого созданного вами полного доменного имени. Убедитесь, что значение, возвращаемое для каждого полного доменного имени, верное.

Шаг 6. Настройка SSL-сертификата

Для некоторых служб, таких как Outlook Anywhere и Exchange ActiveSync, требуется настройка сертификатов на сервере Exchange. Следующие шаги показывают, как настроить SSL-сертификат от стороннего центра сертификации (ЦС):

Создайте запрос сертификата сервера Exchange для центра сертификации.

Вам следует запросить сертификат у стороннего ЦС, чтобы ваши клиенты автоматически доверяли сертификату. Дополнительные сведения см. в разделе Рекомендации для сертификатов Exchange.

Если вы настроили одинаковые внутренние и внешние URL-адреса, Outlook в Интернете (при доступе из Интернета) и Outlook в Интернете (при доступе из интрасети) должен показывать owa.contoso.com. Автономная адресная книга (при доступе из Интернета) и Автономная адресная книга (при доступе из интрасети) должна показывать mail.contoso.com.

Если внутренние URL-адреса настроены как internal.contoso.com, Outlook в Интернете (при доступе из Интернета) должен показывать owa.contoso.com и Outlook в Интернете (при доступе из интрасети) должен показывать internal.contoso.com.

Завершите ожидающий запрос сертификата сервера Exchange.

Назначение сертификатов службам Exchange Server

Как минимум, вы должны выбрать SMTP и IIS .

Если вы получили предупреждение Перезаписать существующий сертификат SMTP по умолчанию? , нажмите Да .

Откуда вы знаете, что этот шаг сработал?

Чтобы убедиться, что вы успешно добавили новый сертификат, выполните следующие действия:

В Центре администрирования Exchange перейдите к Серверы > Сертификаты .

Выберите новый сертификат, а затем в области сведений о сертификате убедитесь, что верно следующее:

Откуда вы знаете, что эта задача сработала?

Чтобы убедиться, что вы настроили поток почты и доступ к внешнему клиенту, выполните следующие действия:

В Outlook на устройстве Exchange ActiveSync или на обоих создайте новый профиль.

Убедитесь, что Outlook или мобильное устройство успешно создали новый профиль.

Убедитесь, что Outlook или мобильное устройство успешно создали новый профиль.В Outlook или на мобильном устройстве отправьте новое сообщение внешнему получателю. Убедитесь, что внешний получатель получает сообщение.

В почтовом ящике внешнего получателя ответьте на сообщение, которое вы только что отправили из почтового ящика Exchange. Убедитесь, что почтовый ящик Exchange получает сообщение.

Перейдите на https://owa.contoso.com/owa и убедитесь, что нет предупреждений о сертификатах.

Решение проблемы TLS 1.0 — документация по безопасности

- Статья

- 11 минут на чтение

Эндрю Маршалл

Главный менеджер программы безопасности

Microsoft Corporation

Резюме

В этом документе представлены последние рекомендации по быстрому выявлению и устранению зависимостей протокола Transport Layer Security (TLS) версии 1. 0 в программном обеспечении, созданном поверх операционных систем Microsoft, получать подробную информацию об изменениях продуктов и новых функциях, предоставляемых корпорацией Майкрософт для защиты ваших клиентов и онлайн-сервисов. Он предназначен для использования в качестве отправной точки для построения плана миграции в сетевую среду TLS 1.2+. Хотя обсуждаемые здесь решения могут быть перенесены и помогут устранить использование TLS 1.0 в операционных системах или криптографических библиотеках, отличных от Microsoft, они не рассматриваются в этом документе.

0 в программном обеспечении, созданном поверх операционных систем Microsoft, получать подробную информацию об изменениях продуктов и новых функциях, предоставляемых корпорацией Майкрософт для защиты ваших клиентов и онлайн-сервисов. Он предназначен для использования в качестве отправной точки для построения плана миграции в сетевую среду TLS 1.2+. Хотя обсуждаемые здесь решения могут быть перенесены и помогут устранить использование TLS 1.0 в операционных системах или криптографических библиотеках, отличных от Microsoft, они не рассматриваются в этом документе.

TLS 1.0 — это протокол безопасности, впервые определенный в 1999 году для установления каналов шифрования в компьютерных сетях. Microsoft поддерживает этот протокол, начиная с Windows XP/Server 2003. Хотя протокол безопасности по умолчанию больше не используется современными операционными системами, TLS 1.0 по-прежнему поддерживается для обратной совместимости. Меняющиеся нормативные требования, а также новые уязвимости безопасности в TLS 1. 0 побуждают корпорации полностью отключать TLS 1.0.

0 побуждают корпорации полностью отключать TLS 1.0.

Корпорация Майкрософт рекомендует клиентам заранее решить эту проблему, удалив зависимости TLS 1.0 в своих средах и по возможности отключив TLS 1.0 на уровне операционной системы. Учитывая длительность поддержки TLS 1.0 индустрией программного обеспечения, настоятельно рекомендуется, чтобы любой план прекращения поддержки TLS 1.0 включал следующее:

Анализ кода для поиска/исправления жестко запрограммированных экземпляров протоколов безопасности TLS 1.0 или более ранних версий.

Сканирование конечных точек сети и анализ трафика для выявления работающих системы, использующие протокол TLS 1.0 или более ранние версии.

Полное регрессионное тестирование всего стека приложений с TLS 1.0 отключен.

Миграция устаревших операционных систем и библиотек/фреймворков разработки на версии, способные по умолчанию согласовать TLS 1.2.

Проверка совместимости между операционными системами, используемыми в вашем бизнесе для выявления любых проблем с поддержкой TLS 1.

2.

2.Координация с вашими деловыми партнерами и клиентами для уведомления их вашего шага, чтобы отказаться от поддержки TLS 1.0.

Понимание того, какие клиенты больше не смогут подключаться к вашим серверам после отключения TLS 1.0.

Цель этого документа — предоставить рекомендации, которые могут помочь удалить технические блокираторы для отключения TLS 1.0, в то же время повышая видимость влияния этого изменения на ваших собственных клиентов. Завершение таких расследований может помочь уменьшить влияние на бизнес следующей уязвимости безопасности в TLS 1.0. Для целей этого документа ссылки на устаревание TLS 1.0 также включают TLS 1.1.

У разработчиков программного обеспечения для предприятий есть стратегическая потребность в принятии более безопасных и гибких решений (также известных как Crypto Agility) для борьбы с будущими компрометациями протоколов безопасности. Хотя в этом документе предлагаются гибкие решения для устранения жесткого кодирования TLS, более широкие решения Crypto Agility выходят за рамки этого документа.

Microsoft TLS 1.0 реализация бесплатна известных уязвимостей безопасности. Благодаря потенциалу будущего понижение версии протокола атаки и прочее TLS 1.0 уязвимости, не относящиеся к реализации Microsoft, это рекомендуется, чтобы зависимости от всех протоколов безопасности старше, чем TLS 1.2 по возможности удалить (TLS 1.1/1.0/ SSLv3/SSLv2).

При планировании перехода на TLS 1.2+ разработчики и система

администраторы должны знать о потенциальной версии протокола

жесткое кодирование в приложениях, разработанных их сотрудниками и

партнеры. Жесткое кодирование здесь означает, что версия TLS привязана к версии, которая устарела и менее безопасна, чем более новые версии. Версии TLS, более новые, чем жестко закодированная версия, не могут использоваться без изменения рассматриваемой программы. Этот класс проблем нельзя решить без изменения исходного кода и развертывания обновлений программного обеспечения. В прошлом жесткое кодирование версии протокола было обычным явлением для

в целях тестирования и поддержки, так как множество различных браузеров и

операционные системы имели разные уровни поддержки TLS.

Обеспечение поддержки TLS 1.2 в развернутых операционных системах

Многие операционные системы имеют устаревшие версии TLS по умолчанию или поддержку потолки, которые необходимо учитывать. Использование Windows 8/Server 2012 или более поздней версии означает, что TLS 1.2 будет протоколом безопасности по умолчанию. версия:

Рисунок 1: Поддержка протокола безопасности версиями ОС

| ОС Windows | SSLv2 | SSLv3 | TLS 1.0 | TLS 1.1 | TLS 1.2 |

|---|---|---|---|---|---|

| Windows Vista | Включено | Включено | По умолчанию | Не поддерживается | Не поддерживается |

| Windows Server 2008 | Включено | Включено | По умолчанию | Отключено* | Отключено* |

| Windows 7 (WS2008 R2) | Включено | Включено | По умолчанию | Отключено* | Отключено* |

| Windows 8 (WS2012) | Отключено | Включено | Включено | Включено | По умолчанию |

Windows 8. 1 (WS2012 R2) 1 (WS2012 R2) | Отключено | Включено | Включено | Включено | По умолчанию |

| Windows 10 | Отключено | Включено | Включено | Включено | По умолчанию |

| Windows Server 2016 | Не поддерживается | Отключено | Включено | Включено | По умолчанию |

*TLS 1.1/1.2 можно включить в Windows Server 2008 с помощью этого дополнительного пакета Центра обновления Windows.

Дополнительные сведения об прекращении поддержки TLS 1.0/1.1 в IE/Edge см. в разделах Модернизация TLS-соединений в Microsoft Edge и Internet Explorer 11, Изменения, влияющие на совместимость сайтов, в Microsoft Edge и Отключение TLS/1.0 и TLS/1.1 в новом Edge Браузер

Быстрый способ определить, какая версия TLS будет запрашиваться различными

клиентов при подключении к вашим онлайн-сервисам, обратившись к

Моделирование рукопожатия в Qualys SSL Labs. Эта симуляция охватывает комбинации клиентской ОС/браузера для

производители. Смотри Приложение

А

в конце этого документа приведен подробный пример, показывающий TLS.

версии протокола, согласованные различными смоделированными клиентскими ОС/браузерами

комбинации при подключении к

www.microsoft.com.

Эта симуляция охватывает комбинации клиентской ОС/браузера для

производители. Смотри Приложение

А

в конце этого документа приведен подробный пример, показывающий TLS.

версии протокола, согласованные различными смоделированными клиентскими ОС/браузерами

комбинации при подключении к

www.microsoft.com.

Если это еще не сделано, настоятельно рекомендуется провести инвентаризация операционных систем, используемых вашим предприятием, клиентами и партнеров (последние два через аутрич/связь или, по крайней мере, HTTP коллекция строк User-Agent). Этот инвентарь может быть дополнительно дополненный анализом трафика на границе вашей корпоративной сети. В в такой ситуации анализ трафика даст версии TLS успешно согласованы клиентами/партнерами, подключившимися к вашему услуги, но сам трафик останется зашифрованным.

Инженерные усовершенствования Microsoft для устранения зависимостей TLS 1.0

После выпуска v1 этого документа корпорация Майкрософт выпустила ряд обновлений программного обеспечения и новых функций в поддержку устаревания TLS 1. 0. К ним относятся:

0. К ним относятся:

Пользовательское ведение журнала IIS для корреляции клиентского IP-адреса/строки пользовательского агента, URI службы, версии протокола TLS и набора шифров.

- С помощью этой регистрации администраторы могут, наконец, количественно оценить воздействие слабого TLS на своих клиентов.

SecureScore. Чтобы помочь администраторам арендаторов Office 365 определить слабое использование TLS, портал SecureScore был создан для обмена этой информацией, поскольку поддержка TLS 1.0 в Office 365 в октябре 2018 г. была прекращена.

Этот портал предоставляет администраторам арендаторов Office 365 ценную информацию, необходимую им для связи со своими клиентами, которые могут не знать о собственных зависимостях TLS 1.0.

Посетите https://securescore.microsoft.com/ для получения дополнительной информации.

Обновления .Net Framework для устранения жесткого кодирования на уровне приложений и предотвращения унаследованных от платформы зависимостей TLS 1.

0.

0.Руководство для разработчиков и обновления программного обеспечения были выпущены, чтобы помочь клиентам выявлять и устранять зависимости .Net от слабых TLS: передовые методы безопасности транспортного уровня (TLS) с .NET Framework

- К вашему сведению: все приложения, предназначенные для .NET 4.5 или ниже, скорее всего, придется модифицировать для поддержки TLS 1.2.

TLS 1.2 был перенесен на Windows Server 2008 SP2 и XP POSReady 2009, чтобы помочь клиентам с устаревшими обязательствами.

В начале 2019 года будет сделано больше объявлений, о которых будет сообщено в последующих обновлениях этого документа.

Поиск и исправление зависимостей TLS 1.0 в коде

Для продуктов, использующих библиотеки шифрования, предоставляемые ОС Windows, и протоколы безопасности, следующие шаги должны помочь идентифицировать любые жестко запрограммированное использование TLS 1.0 в ваших приложениях:

Идентифицировать все экземпляры Обработчик Учетных Данных().

Это помогает рецензентам приблизиться к блокам кода, где TLS

может быть жестко закодирован.

Это помогает рецензентам приблизиться к блокам кода, где TLS

может быть жестко закодирован.Просмотр любых экземпляров SecPkgContext_SupportedProtocols а также SecPkgContext_ConnectionInfo структуры для жестко запрограммированного TLS.

В машинном коде задайте любые ненулевые значения grbitEnabledProtocols до нуля. Это позволяет операционной системе использовать протокол TLS по умолчанию. версия.

Отключить FIPS Режим если он включен из-за возможности конфликта с настройками требуется для явного отключения TLS 1.0/1.1 в этом документе. Видеть Приложение Б для Дополнительная информация.

Обновите и перекомпилируйте любые приложения, использующие WinHTTP, размещенные на сервере 2012 года или старше.

Управляемые приложения — перестроить и перенастроить на последнюю версию .NET Framework

Приложения должны добавлять код для поддержки TLS 1.2 через WinHttpSetOption

Чтобы охватить все базы, отсканируйте исходный код и онлайн-сервис файлы конфигурации для приведенных ниже шаблонов, соответствующих значения перечисляемого типа, обычно используемые в жестком кодировании TLS:

SecurityProtocolType

SSLv2, SSLv23, SSLv3, TLS1, TLS 10, TLS11

WINHTTP_FLAG_SECURE_PROTOCOL_

SP_PROT_

NSStreamSocketSecurityLevel

PROTOCOL_SSL или PROTOCOL_TLS

Рекомендуемое решение во всех вышеперечисленных случаях — удалить жестко запрограммированный выбор версии протокола и отложить выбор операционной системы по умолчанию. Если вы используете DevSkim, щелкните здесь, чтобы просмотреть правила, охватывающие приведенные выше проверки, которые вы можете использовать со своим собственным кодом.

Если вы используете DevSkim, щелкните здесь, чтобы просмотреть правила, охватывающие приведенные выше проверки, которые вы можете использовать со своим собственным кодом.

Windows PowerShell использует .NET Framework 4.5, который не включает TLS 1.2 в качестве доступного протокола. Чтобы обойти это, доступны два решения:

Измените рассматриваемый сценарий, включив в него следующее:

[System.Net.ServicePointManager]::SecurityProtocol = [System.Net.SecurityProtocolType]::Tls12;

Добавьте общесистемный раздел реестра (например, с помощью групповой политики) на любой компьютер, которому необходимо устанавливать подключения TLS 1.2 из приложения .NET. Это приведет к тому, что .NET будет использовать версии TLS «Системные по умолчанию», которые добавляют TLS 1.2 в качестве доступного протокола, И это позволит сценариям использовать будущие версии TLS, когда ОС их поддерживает. (например, TLS 1.3)

reg add HKLM\SOFTWARE\Microsoft.

NETFramework\v4.0.30319 /v SystemDefaultTlsVersions /t REG_DWORD /d 1 /f /reg:64

NETFramework\v4.0.30319 /v SystemDefaultTlsVersions /t REG_DWORD /d 1 /f /reg:64reg add HKLM\SOFTWARE\Microsoft.NETFramework\v4.0.30319 /v SystemDefaultTlsVersions /t REG_DWORD /d 1 /f /reg:32

Решения (1) и (2) являются взаимоисключающими, то есть их не нужно реализовывать вместе.

Перестроение/перенацеливание управляемых приложений с использованием последней версии .Net Framework

Приложения, использующие .NET framework версий до 4.7, могут иметь ограничения, эффективно ограничивающие поддержку TLS 1.0 независимо от базовых значений ОС по умолчанию. Дополнительные сведения см. на приведенной ниже диаграмме и в рекомендациях по безопасности транспортного уровня (TLS) с .NET Framework.

SystemDefaultTLSVersion имеет приоритет над нацеливанием версий TLS на уровне приложения. Рекомендуется всегда использовать версию TLS по умолчанию для ОС. Кроме того, это единственное крипто-гибкое решение, которое позволяет вашим приложениям использовать будущую поддержку TLS 1. 3.

3.

Если вы ориентируетесь на более старые версии .NET Framework, такие как 4.5.2 или 3.5, ваше приложение по умолчанию будет использовать более старые и не рекомендуемые протоколы, такие как SSL 3.0 или TLS 1.0. Настоятельно рекомендуется выполнить обновление до более новых версий .NET Framework, таких как .NET Framework 4.6, или установить соответствующие разделы реестра для UseStrongCrypto.

Тестирование с помощью TLS 1.2+

После исправления, рекомендованного в разделе выше, продукты должны быть регрессионное тестирование на ошибки согласования протокола и совместимость с другие операционные системы на вашем предприятии.

Наиболее распространенной проблемой в этом регрессионном тестировании будет TLS сбой согласования из-за попытки подключения клиента из операционная система или браузер, не поддерживающие TLS 1.2.

- Например, клиент Vista не сможет согласовать TLS с

сервер, настроенный для TLS 1.2+ как максимальный поддерживаемый TLS Vista

версия 1.

0. Этот клиент должен быть либо обновлен, либо

выведен из эксплуатации в среде TLS 1.2+.

0. Этот клиент должен быть либо обновлен, либо

выведен из эксплуатации в среде TLS 1.2+.

- Например, клиент Vista не сможет согласовать TLS с

сервер, настроенный для TLS 1.2+ как максимальный поддерживаемый TLS Vista

версия 1.

Продукты, использующие взаимную аутентификацию TLS на основе сертификатов, могут требуют дополнительного регрессионного тестирования, так как выбор сертификата код, связанный с TLS 1.0, был менее выразительным, чем код для TLS. 1.2.

- Если продукт согласовывает MTLS с сертификатом от нестандартное расположение (за пределами стандартного именованного сертификата хранит в Windows), то этот код может нуждаться в обновлении, чтобы обеспечить сертификат получен правильно.

Необходимо проверить взаимозависимости служб на наличие проблемных мест.

Любые услуги, взаимодействующие с 3 rd -стороной сервисы должны проводить дополнительное тестирование взаимодействия с теми, 3 рд парт.

Любые используемые приложения, отличные от Windows, или серверные операционные системы требуют расследования/подтверждения того, что они могут поддерживать TLS 1.

2. Сканирование — самый простой способ определить это.

2. Сканирование — самый простой способ определить это.

Простой план тестирования этих изменений в онлайн-сервисе состоит из следующего:

Провести сканирование систем производственной среды для выявления операционные системы, не поддерживающие TLS 1.2.

Сканировать исходный код и файлы конфигурации онлайн-сервиса для жестко запрограммированный TLS, как описано в разделе «Поиск и исправление TLS 1.0». зависимости в код «

Обновление/перекомпиляция приложений по мере необходимости:

Управляемые приложения

Повторная сборка с использованием последней версии .NET Framework.

Проверить любое использование SSL-протоколы для перечисления установлено значение SSLProtocols.None, чтобы использовать ОС настройки по умолчанию.

Приложения WinHTTP — перестроить с помощью WinHttpSetOption для поддержки TLS 1.2

Начать тестирование в предпроизводственной или промежуточной среде со всеми протоколы безопасности старше TLS 1.

2 отключены через

реестр.

2 отключены через

реестр.Исправить все оставшиеся экземпляры жесткого кодирования TLS как есть встретились при тестировании. Повторно разверните программное обеспечение и выполните новый прогон регрессионного теста.

Уведомление партнеров о ваших планах устаревания TLS 1.0

После решения проблемы жесткого кодирования TLS и операционной системы/разработки обновления фреймворка завершены, если вы решите отказаться от TLS 1.0, это необходимо будет координировать свои действия с клиентами и партнерами:

Ранний контакт с партнерами/клиентами необходим для успешного внедрения TLS 1.0. развертывание устаревания. Как минимум это должно состоять из блога публикации, официальные документы или другой веб-контент.

Каждый партнер должен оценить свою собственную готовность к TLS 1.2 посредством инициативы по сканированию операционной системы/кода/регрессионному тестированию описано в разделах выше.

Заключение

Удаление зависимостей TLS 1. 0 — сложный вопрос,

конец. Корпорация Майкрософт и отраслевые партнеры сегодня принимают меры, чтобы

убедиться, что весь наш стек продуктов более безопасен по умолчанию, из нашей ОС

компонентов и сред разработки вплоть до приложений/сервисов

построенный над ними. Следуя рекомендациям, изложенным в этом

документ поможет вашему предприятию наметить правильный курс и узнать, что

вызовы, которых можно ожидать. Это также поможет вашим клиентам стать более

подготовлен к

переход.

0 — сложный вопрос,

конец. Корпорация Майкрософт и отраслевые партнеры сегодня принимают меры, чтобы

убедиться, что весь наш стек продуктов более безопасен по умолчанию, из нашей ОС

компонентов и сред разработки вплоть до приложений/сервисов

построенный над ними. Следуя рекомендациям, изложенным в этом

документ поможет вашему предприятию наметить правильный курс и узнать, что

вызовы, которых можно ожидать. Это также поможет вашим клиентам стать более

подготовлен к

переход.

Приложение A. Моделирование рукопожатия для различных клиентов, подключающихся к www.microsoft.com, предоставлено SSLLabs.com

Приложение B. Прекращение поддержки TLS 1.0/1.1 при сохранении режима FIPS

Если для вашей сети требуется режим FIPS, выполните следующие действия. но ты тоже хотите отказаться от TLS 1.0/1.1:

Настройте версии TLS через реестр, установив «Включено» на ноль для нежелательных версий TLS.

Отключить Curve 25519 (только Server 2016) с помощью групповой политики.

После добавления всех серверов почтовых ящиков, которые необходимо настроить, нажмите OK .

После добавления всех серверов почтовых ящиков, которые необходимо настроить, нажмите OK .

contoso.com/ecp ). Когда вы закончите, нажмите Сохранить .

contoso.com/ecp ). Когда вы закончите, нажмите Сохранить .

Например, Почтовый ящик01.

Например, Почтовый ящик01. ExternalUrl)

ExternalUrl)

contoso.com/ecp

contoso.com/ecp

contoso.com/OAB

contoso.com/OAB

Убедитесь, что Outlook или мобильное устройство успешно создали новый профиль.

Убедитесь, что Outlook или мобильное устройство успешно создали новый профиль. 2.

2. 0.

0. Это помогает рецензентам приблизиться к блокам кода, где TLS

может быть жестко закодирован.

Это помогает рецензентам приблизиться к блокам кода, где TLS

может быть жестко закодирован. NETFramework\v4.0.30319 /v SystemDefaultTlsVersions /t REG_DWORD /d 1 /f /reg:64

NETFramework\v4.0.30319 /v SystemDefaultTlsVersions /t REG_DWORD /d 1 /f /reg:64 0. Этот клиент должен быть либо обновлен, либо

выведен из эксплуатации в среде TLS 1.2+.

0. Этот клиент должен быть либо обновлен, либо

выведен из эксплуатации в среде TLS 1.2+. 2. Сканирование — самый простой способ определить это.

2. Сканирование — самый простой способ определить это. 2 отключены через

реестр.

2 отключены через

реестр.