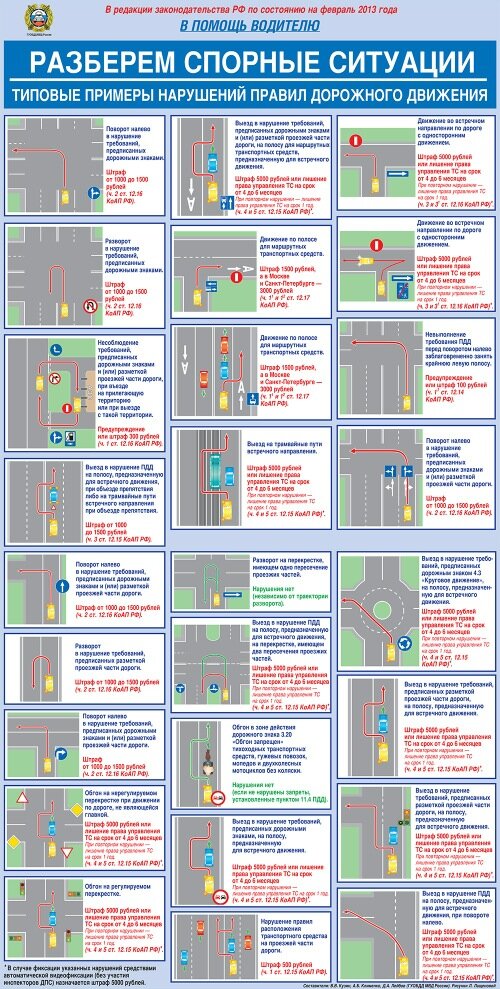

Нарушение предписывающего знака: Штраф за несоблюдение требований дорожных знаков в 2020 году

ПДД – Предписывающие знаки

10.05.2019

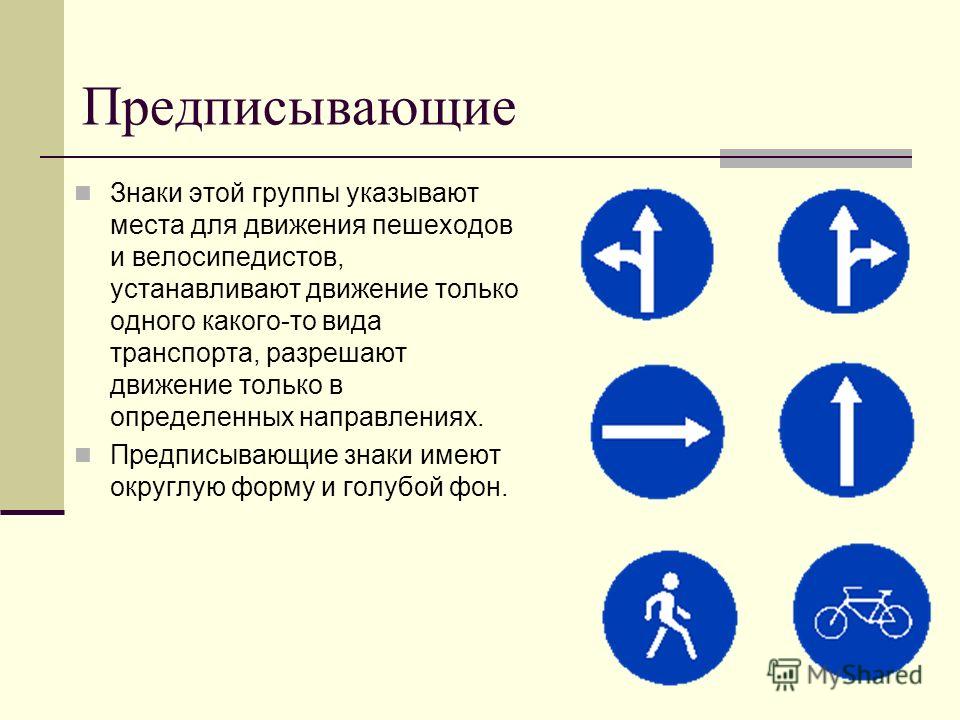

4. Предписывающие знаки применяют для введения или отмены режимов движения и устанавливают по 5.1.9 (Знаки устанавливают непосредственно перед перекрестком, местом разворота, объектом сервиса и т.д., а при необходимости — на расстоянии не более 25 м в населенных пунктах и 50 м — вне населенных пунктов перед ними, кроме случаев, оговоренных настоящим стандартом. Знаки, вводящие ограничения и режимы, устанавливают в начале участков, где это необходимо, а отменяющие ограничения и режимы — в конце, кроме случаев, оговоренных настоящим стандартом.), кроме случаев, оговоренных настоящим стандартом.

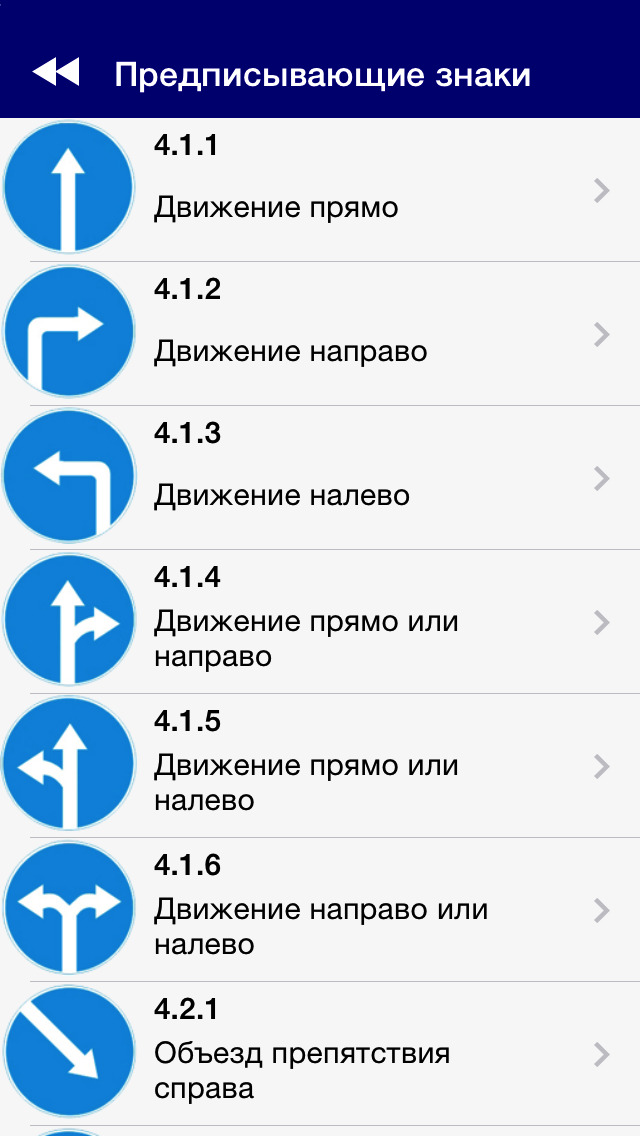

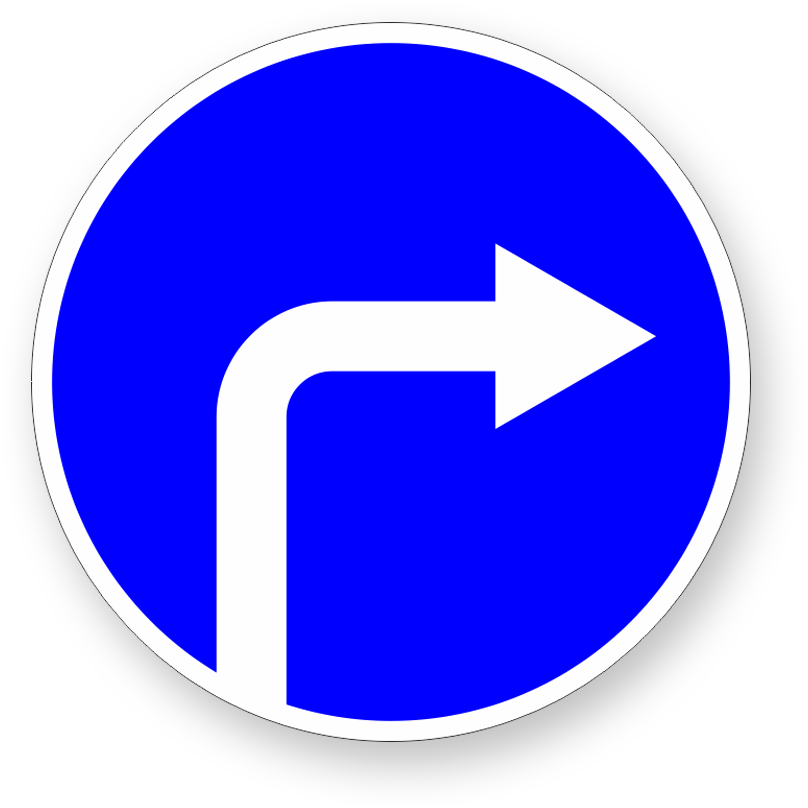

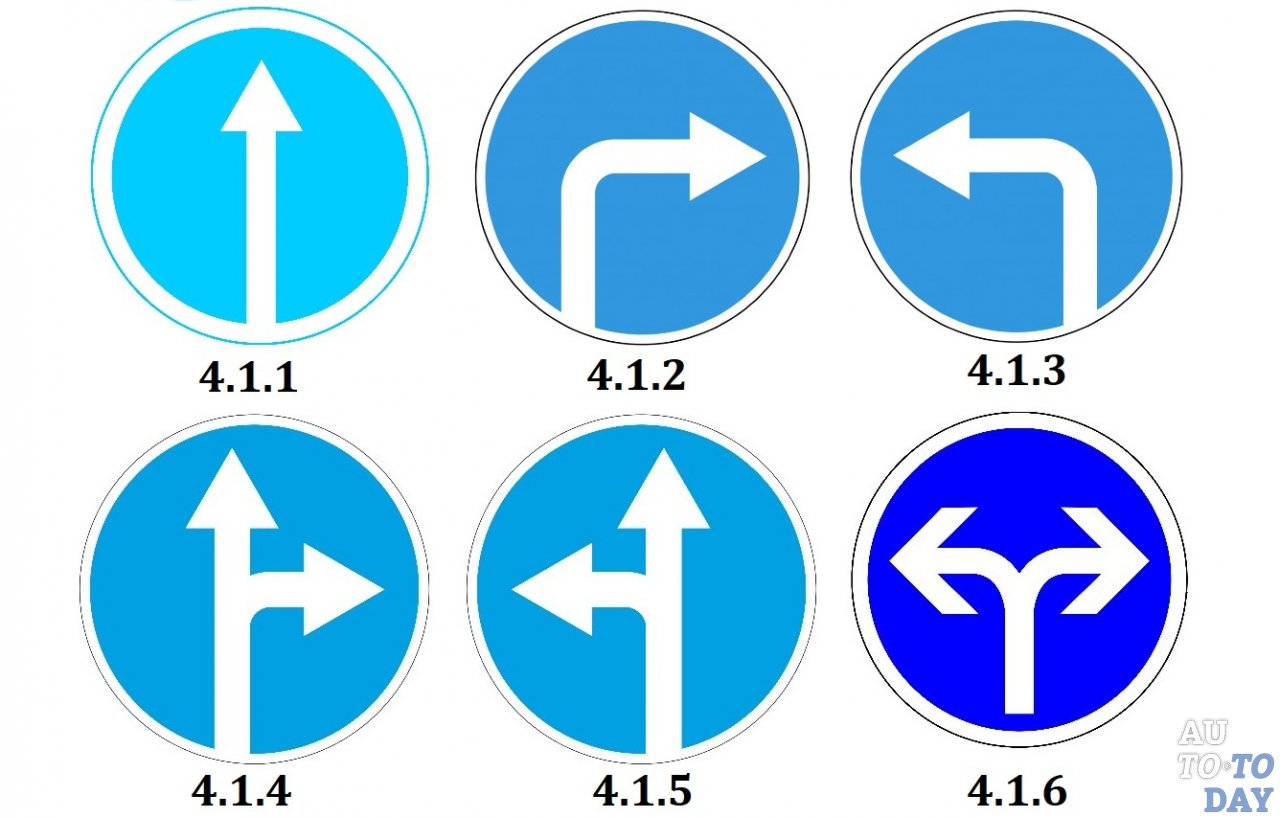

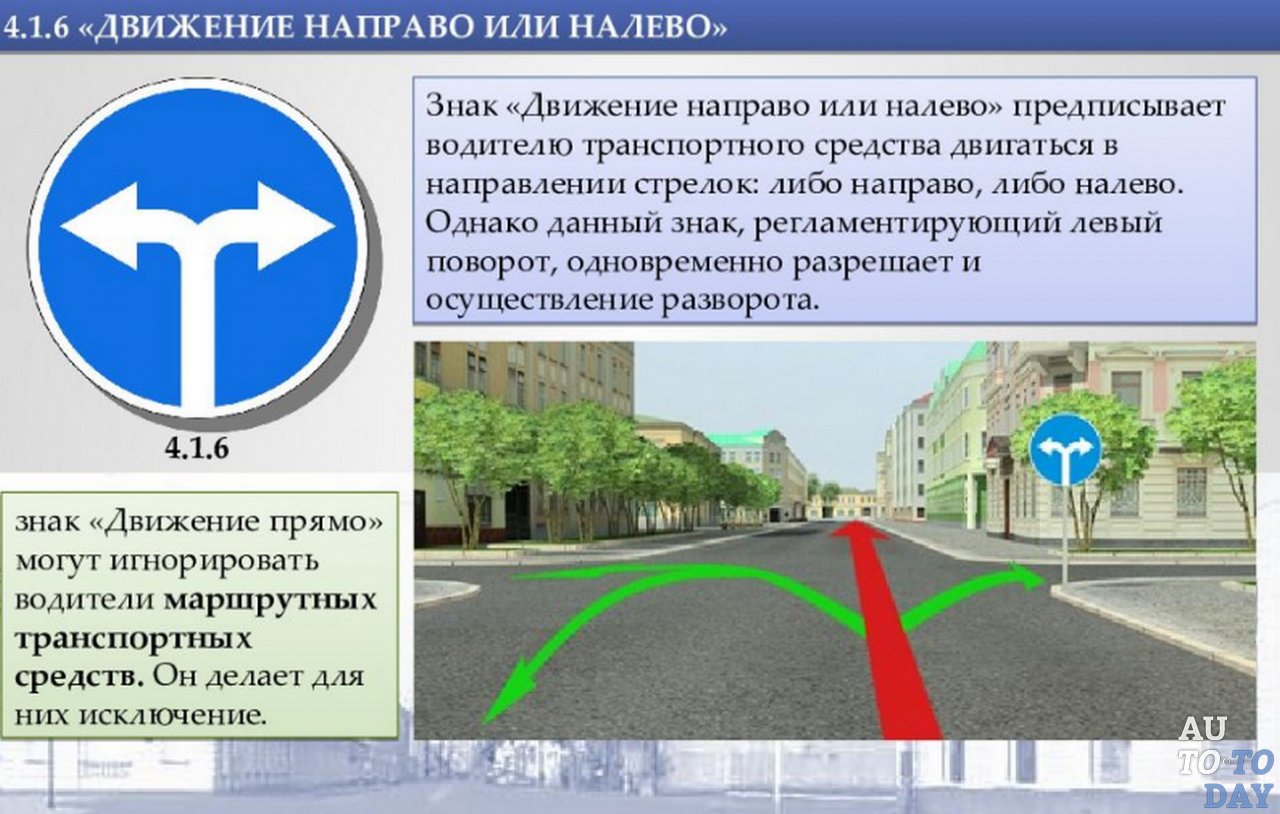

4.1.1 «Движение прямо», 4.1.2 «Движение направо», 4.1.3 «Движение налево», 4.1.4 «Движение прямо или направо», 4.1.5 «Движение прямо или налево», 4.1.6 «Движение направо или налево». Разрешается движение только в направлениях, указанных на знаках стрелками. Знаки, разрешающие поворот налево, разрешают и разворот (могут быть применены знаки 4.

Действие знаков 4.1.1 — 4.1.6 не распространяется на маршрутные транспортные средства.

Действие знаков 4.1.1 — 4.1.6 распространяется на пересечение проезжих частей, перед которым установлен знак.

Действие знака 4.1.1, установленного в начале участка дороги, распространяется до ближайшего перекрестка. Знак не запрещает поворот направо во дворы и на другие прилегающие к дороге территории.

4.2.1 «Объезд препятствия справа», 4.2.2 «Объезд препятствия слева». Объезд разрешается только со стороны, указанной стрелкой.

4.2.3 «Объезд препятствия справа или слева». Объезд разрешается с любой стороны.

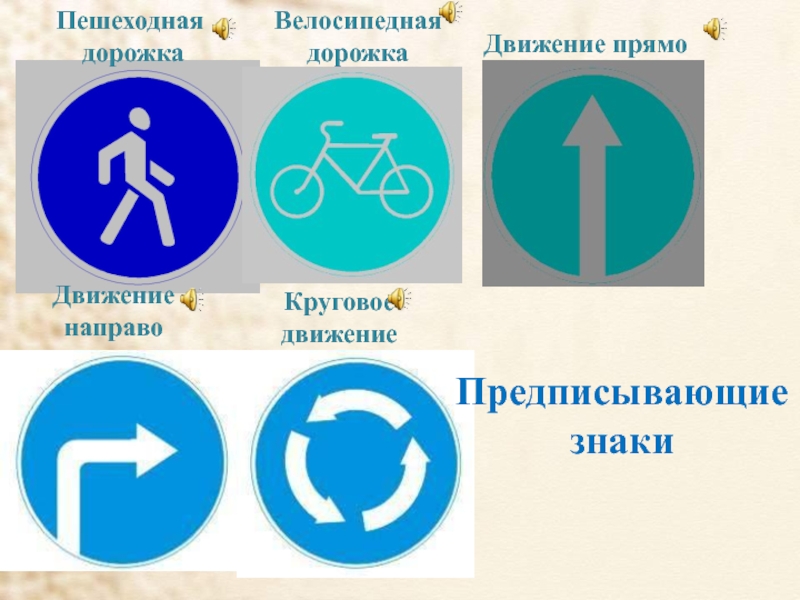

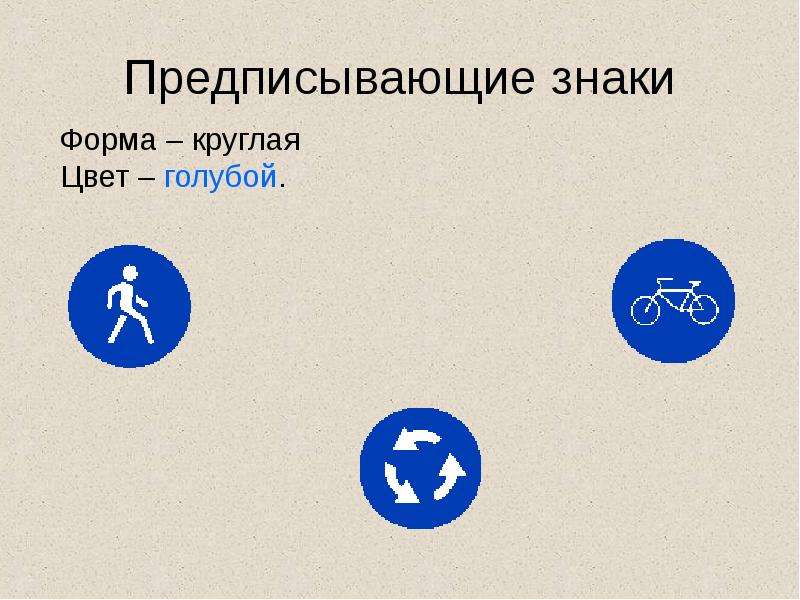

4.3 «Круговое движение». Разрешается движение в указанном стрелками направлении.

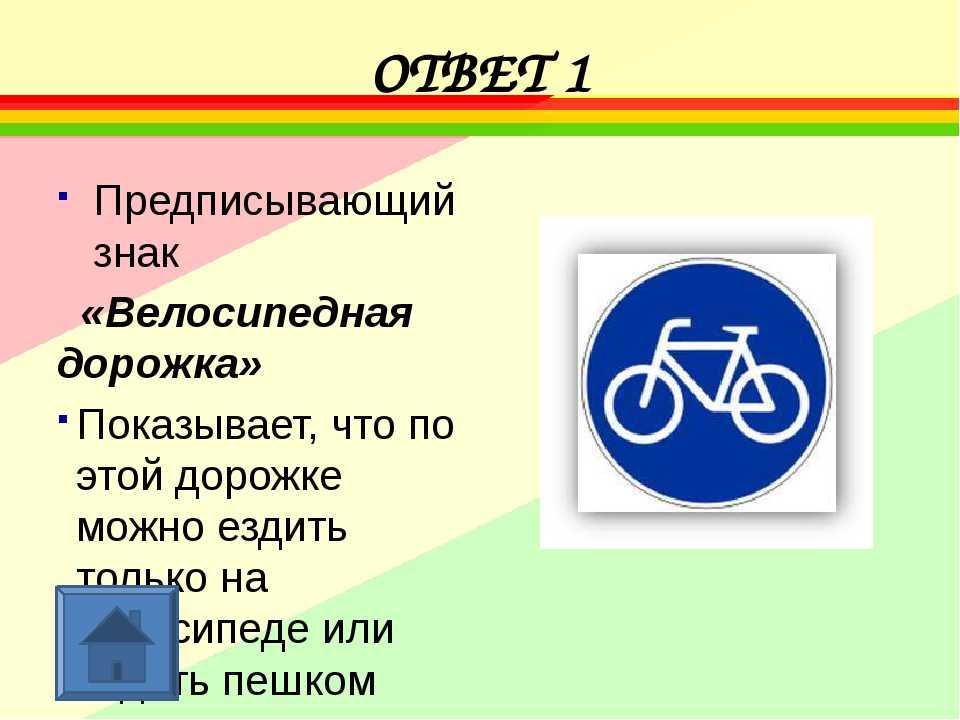

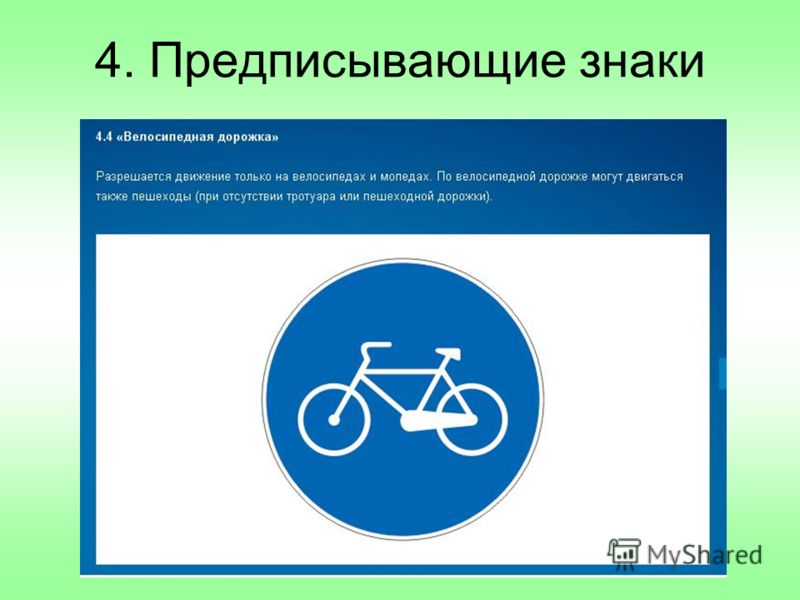

4.4.1 «Велосипедная дорожка».

4.4.2 «Конец велосипедной дорожки».

4. 5.1 «Пешеходная дорожка». Разрешается движение пешеходам и велосипедистам в случаях, указанных в пунктах 24.2 — 24.4 настоящих Правил.

5.1 «Пешеходная дорожка». Разрешается движение пешеходам и велосипедистам в случаях, указанных в пунктах 24.2 — 24.4 настоящих Правил.

4.5.2 «Пешеходная и велосипедная дорожка с совмещенным движением (велопешеходная дорожка с совмещенным движением)».

4.5.3 «Конец пешеходной и велосипедной дорожки с совмещенным движением (конец велопешеходной дорожки с совмещенным движением)».

4.5.4, 4.5.5 «Пешеходная и велосипедная дорожка с разделением движения». Велопешеходная дорожка с разделением на велосипедную и пешеходную стороны дорожки, выделенные конструктивно и (или) обозначенные горизонтальной разметкой 1.2, 1.23.2 и 1.23.3 или иным способом.

4.5.6, 4.5.7 «Конец пешеходной и велосипедной дорожки с разделением движения (конец велопешеходной дорожки с разделением движения)».

4.6 «Ограничение минимальной скорости». Разрешается движение только с указанной или большей скоростью (км/ч).

4.7 «Конец зоны ограничения минимальной скорости».

4.8.1 — 4.8.3 «Направление движения транспортных средств с опасными грузами». Движение транспортных средств, оборудованных опознавательными знаками (информационными таблицами) «Опасный груз», разрешается только в направлении, указанном на знаке: 4.8.1 — прямо, 4.8.2 — направо, 4.8.3 — налево.

Перейти к следующему разделу ПДД:

Предписывающие знаки — Правила применения дорожных знаков

ГОСТы → ГОСТ Р 52289-2004

Технические средства организации дорожного движения. Правила применения дорожных знаков, разметки, светофоров, дорожных ограждений и направляющих устройств.

Раздел 5 –

Правила применения дорожных знаковРаздел 5.4 ← Раздел 5.5 → Раздел 5.6

Предписывающие знаки

5.5.1 Предписывающие знаки применяют для введения или отмены режимов движения и устанавливают по 5. 1.9, кроме случаев, оговоренных настоящим стандартом.

1.9, кроме случаев, оговоренных настоящим стандартом.

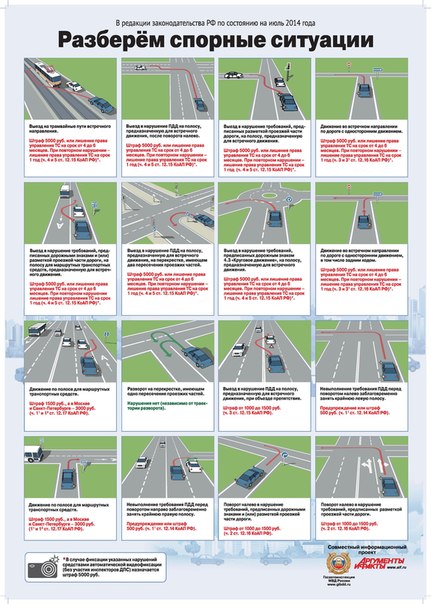

5.5.2 Знаки 4.1.1 «Движение прямо», 4.1.2 «Движение направо», 4.1.3 «Движение налево», 4.1.4 «Движение прямо или направо», 4.1.5 «Движение прямо или налево», 4.1.6 «Движение направо или налево» применяют для разрешения движения на ближайшем пересечении проезжих частей в направлениях, указанных стрелками на знаке, а знаки 4.1.3, 4.1.5, 4.1.6 – и для разрешения разворота.

Действие

Если для регулирования движения на перекрестке могут быть использованы как предписывающие знаки 4.1.1-4.1.5, так и запрещающие знаки 3.18.1 и 3.18.2, следует применять предписывающие знаки.

5.5.3 Знак 4.1.1 «Движение прямо» применяют также для запрещения разворотов в разрывах разделительной полосы на участках дорог между перекрестками. При этом знак устанавливают только на разделительной полосе.

При этом знак устанавливают только на разделительной полосе.

При необходимости знак 4.1.1 допускается применять для дублирования разметки 1.1 или 1.3, разделяющих встречные потоки транспортных средств, при этом знак устанавливают непосредственно в начале участка дороги. Действие знака в этом случае распространяется до ближайшего перекрестка.

5.5.4 На дорогах с двумя и более полосами для движения в данном направлении дублирующие знаки 4.1.1, 4.1.2 и 4.1.4 устанавливают над левой полосой, на дорогах с разделительной полосой – на разделительной полосе, а на дорогах без разделительной полосы при числе полос для встречного движения не более двух допускается устанавливать дублирующий знак на левой стороне дороги.

5.5.5 Знаки 4.2.1 «Объезд препятствия справа», 4.2.2 «Объезд препятствия слева», 4.2.3 «Объезд препятствия справа или слева» применяют для указания направлений объезда начала ограждений, установленных по оси проезжей части, начала разделительной полосы, приподнятых островков безопасности и направляющих островков, различного рода препятствий на проезжей части.

Знаки устанавливают вне проезжей части в начале разделительных полос, островков и ограждений. При наличии в указанных местах тумбы с внутренним освещением знаки устанавливают на ней.

5.5.6 Знак 4.3 «Круговое движение» устанавливают на каждом въезде на перекресток (площадь), на котором организовано круговое движение. Знак не применяют, если одновременно с круговым движением допускается перекрестное движение транспортных средств, за исключением рельсовых.

5.5.7 Знак 4.4 «Велосипедная дорожка» применяют для обозначения дорожки, по которой разрешается движение только велосипедов и мопедов, а при отсутствии тротуара или пешеходной дорожки – пешеходов.

Знак устанавливают:

– справа от велосипедной дорожки или полосы, если она отделена от проезжей части бордюром, барьером, газоном и т.п.;

– над проезжей частью с табличкой 8.14, если она отделена от полос, предназначенных для движения механических транспортных средств, разметкой 1.

Основной знак устанавливают в начале велосипедной дорожки, повторный – после каждого пересечения велосипедной дорожки с дорогой.

5.5.8 Знак 4.5 «Пешеходная дорожка» применяют для обозначения дорожек, предназначенных только для движения пешеходов.

Основной знак устанавливают в начале пешеходной дорожки справа от нее, повторный – после каждого пересечения с дорогой.

5.5.9 Знак 4.6 «Ограничение минимальной скорости» применяют для введения на дороге или отдельной полосе движения скоростного режима, при котором движение разрешается только с указанной или большей скоростью (например, на затяжных подъемах дорог с двумя или более полосами движения в данном направлении).

Действие знака распространяется от места установки до ближайшего перекрестка за знаком, а в населенном пункте при отсутствии перекрестка – до конца населенного пункта.

Ограничение минимальной скорости движения по всей ширине проезжей части допустимо при наличии дублирующей дороги для транспортных средств, которые не могут двигаться с указанной на знаке скоростью.

Знак 4.7 «Конец ограничения минимальной скорости» применяют для указания конца участка дороги, на котором было введено ограничение минимальной скорости движения знаком 4.6 или 5.15.3, и устанавливают в конце участка или полосы движения.

5.5.10 Знаки 4.8.1-4.8.3 «Направление движения транспортных средств с опасными грузами» применяют для указания направления движения транспортных средств, которые перевозят опасные грузы и в соответствии с действующим законодательством должны быть обозначены опознавательными знаками (информационными таблицами) «Опасный груз».

При использовании знаков 4.8.1-4.8.3 устанавливать на перекрестке знаки 3.32 и 3.33 не следует.

см. – Правила установки знаков особых предписаний

Автор темы: АвтоЗащитник

Не виден дорожный знак, но вас штрафуют? ГОСТ по установке дорожных знаков

Как показывает практика, нарушителем ПДД можно стать не только по собственной невнимательности, но и по невнимательности или откровенном пофигизме тех людей, которые занимаются безопасностью дорожного движения. Одни (сотрудники администрации муниципального образования) устанавливают знаки в кусты, ветки деревьев, на непрочные “опоры”, которые в скором времени просто падают, и на другие позиции, где они будут невидимы невооруженным взглядом, вторые (сотрудники ГИБДД) выполняют свою работу, штрафуя нарушителей правил дорожного движения, и им абсолютно все равно на то, что знак объективно не виден. Нарушение есть? Пройдемте!

Одни (сотрудники администрации муниципального образования) устанавливают знаки в кусты, ветки деревьев, на непрочные “опоры”, которые в скором времени просто падают, и на другие позиции, где они будут невидимы невооруженным взглядом, вторые (сотрудники ГИБДД) выполняют свою работу, штрафуя нарушителей правил дорожного движения, и им абсолютно все равно на то, что знак объективно не виден. Нарушение есть? Пройдемте!

Что делать, если сотрудники ГИБДД штрафуют за нарушение требований дорожного знака, который не видно

Допустим, вы услышали золотую фразу всех наших блюстителей закона “Пройдемте…”, чтобы получить “честно заслуженный” штраф за нарушение требований знака дорожного движения, который не видно. Не нужно спешить.

Первым делом необходимо достать свой мобильный телефон и включить видеокамеру. Сделать это нужно именно в тот момент, когда вас остановили и отчитали за нарушение требований знака дорожного движения, который висит не по ГОСТу. Медленно (чтобы можно было понять где вообще происходят события) снимите всю окружающую обстановку, будет здорово, если в кадр попадут магазины, кафе, чтобы можно было четко идентифицировать где вообще происходит действие.

Важное правило: Внимание! Съемка не должна прерываться, чтобы ни у кого не было причин сказать вам, что это был монтаж или еще что-то

В самом начале съемки нужно четко продиктовать место (адрес), где вы находитесь, дату и время. Сняв окружающую обстановку, нужно обязательно показать расположение знака и объекты, которые делают его невидимым или малозаметным. Желательно снять знак с той точки, с которой вы бы смотрели на него как бы из машины, чтобы было отчетливо видно, что разглядеть его весьма непросто. Сделайте еще несколько фото (общая панорама + привязка к объектам обстановки, сам знак и причину его невидимости), которые можно будет потом распечатать и приложить к жалобе на обжалование постановления об административном правонарушении в суд или вышестоящему руководителю.

Маловероятно, но возможно, что такая четкость действий смутит сотрудников ГИБДД, и они решат с вами не связываться. Если же на вас решили составить протокол об административном правонарушении, то обязательно укажите там свидетелей, можно просто любых водителей, которые проезжают мимо, либо пассажиров вашего авто (требуйте от инспектора, чтобы он все вписал). В графе “объяснение лица” укажите, что с протоколом не согласны, укажите откуда вы двигались и почему знака дорожного движения не было видно.

В графе “объяснение лица” укажите, что с протоколом не согласны, укажите откуда вы двигались и почему знака дорожного движения не было видно.

Если нарушение было незначительным, вам сразу же выдадут постановление о привлечении вас к ответственности, с которым вы должны не согласиться (о чем в нем обязательно нужно указать, если вы хотите его оспорить). Если же вы “не увидели” знак “движение запрещено” (кирпич) или “обгон запрещен”, то дело о вашем наказании будет рассматривать суд, там-то и пригодятся ваши фото (которые нужно будет распечатать) и видео, которое нужно скинуть на флеш-карту. Стоит отметить, что сроки обжалования постановления – 10 дней, порядок обжалования постановления мы разберем в одной из следующих статей.

Если машину эвакуировали из-под знака “остановка запрещена”, который не было видно

Так тоже часто бывает. Водитель выезжал со второстепенной дороги, а “установщики” знаков не заметили, что с этой позиции знак “остановка запрещена” будет не виден. И решили благополучно его поставить. Вы выехали, остановились, покинули авто, а по возвращении обнаружили, что его нет.

И решили благополучно его поставить. Вы выехали, остановились, покинули авто, а по возвращении обнаружили, что его нет.

По сути порядок действий по съемке тот же самый, что описан в самом начале статьи. Не забудьте зафиксировать откуда вы двигались и факт “невидимости” знака именно с той позиции. Далее убеждаетесь, что ваш авто действительно был эвакуирован, забираете в ГИБДД все документы (заполняете их так же, как указано выше) и готовитесь к обжалованию эвакуации авто из-под знака “остановка запрещена”, которого не было видно.

ГОСТ по установке дорожных знаков

А это самое интересное. Чем же вообще регламентируется установка дорожных знаков?

Дорожные знаки устанавливаются в соответствии с ГОСТ Р 52289-2004. Этот ГОСТ подробно прописывает на каком расстоянии должно быть видны знаки, под каким углом, какого они должны быть размера и как они должны располагаться. Глава №5 ГОСТ Р 52289-2004 полностью посвящена вопросу того, как применяются и где устанавливаются дорожные знаки. Ссылки на этот ГОСТ можно найти в свободном доступе в интернете, там есть довольно много интересных моментов, которые откровенно игнорируют при установке знаков дорожного движения наши чудесные государственные (и не только) органы.

Ссылки на этот ГОСТ можно найти в свободном доступе в интернете, там есть довольно много интересных моментов, которые откровенно игнорируют при установке знаков дорожного движения наши чудесные государственные (и не только) органы.

Кто отвечает за установку дорожных знаков

Ну и напоследок не менее интересный вопрос – кто вообще отвечает за установку знаков ПДД? Многие подумают, что ГИБДД. А вот и нет! За установку дорожных знаков отвечает либо администрация муниципального образования, либо субъект, в ведении которого находится участок местности, где установлен знак. Естественно, что все дорожные знаки устанавливаются по согласованию с ГИБДД и еще целым рядом государственных органов, но за неправильно установленный знак по шапке получит именно тот, в чьей зоне ответственности он будет находится.

Кстати, установить дорожный знак самостоятельно и без разрешения нельзя. За это предусмотрена административная ответственность, а знак такой будет вне закона, следовательно, требования, предписанные им, не имеют под собой совершенно никаких оснований (ст. 12.33 КоАП РФ).

12.33 КоАП РФ).

Штрафы за нарушение ПДД: сколько стоит несоблюдение требований предписывающих знаков.

Немаловажную роль в регулировании дорожного движения играют дорожные знаки. Они делятся на: предупреждающие знаки, знаки приоритета, запрещающие знаки, предписывающие знаки, информационно-указательные, знаки сервиса, а также таблички к дорожным знакам (ПДД раздел №33). Сегодня мы поговорим о предписывающих.

Авто Информатор подготовил список взысканий за нарушение требований предписывающих дорожных знаков, ссылаясь на Правила дорожного движения и Кодекс Украины об административных правонарушениях (КУоАП).

ЕДИНЫЙ ШТРАФ ЗА ВСЕ НАРУШЕНИЯ

Предписывающие знаки показывают обязательные направления движения или разрешают некоторым категориям участников движение по проезжей части или отдельных ее участках, а также вводят или отменяют некоторые ограничения. Нарушение их требований влечет за собой штраф в размере 255 гривен.

Нарушение их требований влечет за собой штраф в размере 255 гривен.

Знаки и их значения описаны в ПДД, пункт 33.4:

- Знаки 4.1 -4.6 — разрешают движение только в направлениях, указанных стрелками на знаки.

- Знаки 4.7-4.9 — разрешают объезд препятствий только со стороны, показанной стрелкой на знаке.

- Знак 4.10 — требует объезда клумбы (центрального островка) в направлении, показанном стрелками на перекрестке с круговым движением.

- Знак 4.11 — 4.15 — разрешается движение только определенного вида транспорта: легковых автомобилей, автобусов, мотоциклов, маршрутных транспортных средств и грузовых автомобилей, пешеходов, велосипедистов, всадников.

- Знак 4.16 — движение с не меньшей скоростью, чем указано на знаке, но и не большей, чем это предусмотрено пунктами 12.4, 12.5, 12.6, 12.7 данных Правил.

- Знак 4.

17 — конец ограничения минимальной скорости.

17 — конец ограничения минимальной скорости.

- Знак 4.18.1 — 4.18.3 — показывает разрешенное направление движения транспортных средств с опознавательным знаком «Знак опасности».

Несоблюдение требований дорожных знаков, согласно КУоАП ст. 122. части 1, влечет за собой наложение штрафа в размере 15 необлагаемых минимумов доходов граждан, то есть 255 гривен.

Действия знаков тесно переплетены со светофорами, разметкой и другими указателями, которые регулируют дорожное движение. Поэтому, если вы нарушили действие знака и в КУоАП нет конкретно штрафа за это нарушение, то вы автоматически попадаете под статью 122 часть 1, а если есть (например пересечение сплошной или стоп-линии, обгон и многое другое), то под действие соответствующей статьи, где сумма штрафа будет иной.

Примеры нарушения требований предписывающих дорожных знаков можно посмотреть здесь и здесь. Ранее мы писали о размере штрафов за проезд на запрещающий сигнал светофора.

Юлия Дюдюн

| Код знака | Цветографическое изображение | Смысловое значение | Место размещения (установки) и рекомендации по применению |

| М01 | Работать в защитных очках | На рабочих местах и участках, где требуется защита органов зрения | |

| М02 | Работать в защитной каске (шлеме) | На рабочих местах и участках, где требуется защита головы | |

| М03 | Работать в защитных наушниках | На рабочих местах и участках с повышенным уровнем шума | |

| М04 | Работать в средствах индивидуальной защиты органов дыхания | На рабочих местах и участках, где требуется защита органов дыхания | |

| М05 | Работать в защитной обуви | На рабочих местах и участках, где необходимо применять средства индивидуальной защиты | |

| М06 | Работать в защитных перчатках | На рабочих местах и участках работ, где требуется защита рук от воздействия вредных или агрессивных сред, защита от возможного поражения электрическим током | |

| М07 | Работать в защитной одежде | На рабочих местах и участках, где необходимо применять средства индивидуальной защиты | |

| М08 | Работать в защитном щитке | На рабочих местах и участках, где необходима защита лица и органов зрения | |

| М09 | Работать в предохранительном (страховочном) поясе | На рабочих местах и участках, где для безопасной работы требуется применение предохранительных (страховочных) поясов | |

| М10 | Проход здесь | На территориях и участках, где разрешается проход | |

| М11 | Общий предписывающий знак (прочие предписания) | Для предписаний, не обозначенных настоящим стандартом. Знак необходимо применять вместе с поясняющей надписью на дополнительном знаке безопасности Знак необходимо применять вместе с поясняющей надписью на дополнительном знаке безопасности | |

| М12 | Переходить по надземному переходу | На участках и территориях, где установлены надземные переходы | |

| М13 | Отключить штепсельную вилку | На рабочих местах и оборудовании, где требуется отключение от электросети при наладке или остановке электрооборудования и в других случаях | |

| М14 | Отключить перед работой | На рабочих местах и оборудовании при проведении ремонтных или пусконаладочных работ |

сроков давности преступлений

×- Библиотека

- Юридическая фирма

- Бар

Что такое предписывающее техническое обслуживание?

Что происходит после профилактического обслуживания

Представьте себе возможность корректировать действия по техническому обслуживанию на лету, чтобы обеспечить точное техническое обслуживание там, где и когда оно необходимо. Однако вы не реагируете на значительные изменения в состоянии оборудования (например, PdM), а вместо этого берете множество источников информации в режиме реального времени от оборудования, используя Интернет вещей (IoT) и используя аналитику для анализа и понять состояние оборудования. Это позволяет использовать гибкую стратегию обслуживания, при которой обслуживание применяется только тогда и там, где оно необходимо. Это практически исключает традиционное расписание PM. Этот тип обслуживания доступен сейчас и называется предписывающим обслуживанием.

Однако вы не реагируете на значительные изменения в состоянии оборудования (например, PdM), а вместо этого берете множество источников информации в режиме реального времени от оборудования, используя Интернет вещей (IoT) и используя аналитику для анализа и понять состояние оборудования. Это позволяет использовать гибкую стратегию обслуживания, при которой обслуживание применяется только тогда и там, где оно необходимо. Это практически исключает традиционное расписание PM. Этот тип обслуживания доступен сейчас и называется предписывающим обслуживанием.

Что такое профилактическое обслуживание?

Когда происходит изменение оборудования (данных), предписывающее обслуживание не только покажет, что и когда произойдет сбой, но и почему это происходит. Сделав еще один шаг вперед, предписывающее техническое обслуживание проведет анализ и определит различные варианты и потенциальные результаты для снижения любого риска для эксплуатации.

В преддверии мероприятий по техническому обслуживанию, данные и анализ продолжатся, постоянно корректируя потенциальные результаты и делая пересмотренные рекомендации, повышая точность результатов. После завершения технического обслуживания аналитический механизм продолжит мониторинг оборудования и определит, было ли техническое обслуживание эффективным.

После завершения технического обслуживания аналитический механизм продолжит мониторинг оборудования и определит, было ли техническое обслуживание эффективным.

Как предписанное техническое обслуживание повлияет на отрасль?

Prescriptive Maintenance может радикально изменить порядок проведения технического обслуживания в любой отрасли. Итак, как предписывающее техническое обслуживание повлияет на техническое обслуживание?

- Во время работы насос контролируется, и аналитический двигатель обнаруживает небольшое изменение в насосе.Аналитический механизм может предоставить возможность отремонтировать часть оборудования и обеспечить предполагаемый результат успеха 80%, в то время как обновленная замена оборудования обеспечит результат успеха 95%. Теперь обслуживающий персонал может взвесить затраты и результаты, чтобы принять наиболее экономичное решение.

- В другом примере, коробка передач контролируется и подключается к программе предписывающего обслуживания.

Обычно в редукторе берут пробу масла каждые три месяца, но это требует остановки процесса на полную мощность, что требует значительных затрат для бизнеса.Основываясь на предыдущих пробах масла и условиях эксплуатации, аналитический двигатель предполагает, что пробу масла брать не нужно, и ее можно отложить на четыре месяца с увеличением риска всего на 2%. Принято решение о продлении интервала. Однако в ходе 4-месячного продления в заявке на предписывающее техническое обслуживание указано, что пробу масла следует взять сейчас, поскольку в рабочих условиях коробки передач произошли некоторые изменения.

Обычно в редукторе берут пробу масла каждые три месяца, но это требует остановки процесса на полную мощность, что требует значительных затрат для бизнеса.Основываясь на предыдущих пробах масла и условиях эксплуатации, аналитический двигатель предполагает, что пробу масла брать не нужно, и ее можно отложить на четыре месяца с увеличением риска всего на 2%. Принято решение о продлении интервала. Однако в ходе 4-месячного продления в заявке на предписывающее техническое обслуживание указано, что пробу масла следует взять сейчас, поскольку в рабочих условиях коробки передач произошли некоторые изменения.

В обоих приведенных выше примерах с использованием данных в реальном времени и аналитического механизма можно увидеть возможность влияния на стратегию обслуживания.Такой подход позволяет значительно повысить эффективность обслуживания, а также снизить стоимость обслуживания. Однако, если вы не знаете основ, никакие из этих данных не помогут.

Препятствия к профилактическому лечению

Даже когда организации добиваются успеха с PdM, они все еще не могут перейти к предписывающему обслуживанию. Существует множество препятствий, но некоторые из них перечислены ниже для рассмотрения;

Существует множество препятствий, но некоторые из них перечислены ниже для рассмотрения;

- Стоимость — несмотря на то, что стоимость датчиков, хранилищ данных и аналитических механизмов снижается, по-прежнему остается стоимость оборудования и программного обеспечения.Кроме того, возникнут некоторые затраты на обучение, которые будут понесены, когда организации все еще будут использовать традиционные методы обслуживания, в то время как предписывающее обслуживание будет тестироваться и валидироваться. Правила

- — некоторые правила могут не позволить традиционному подходу к техническому обслуживанию уйти в прошлое. Возьмем, например, требования по замене или ремонту предохранительных клапанов. Несмотря на то, что есть свидетельства того, что срок службы актива не может повлиять на надежность, PRV все же необходимо заменять с временной периодичностью.В результате предписывающее техническое обслуживание может быть запрещено вместо традиционного технического обслуживания при взаимодействии с регулирующими органами.

- Культура — в зависимости от уровня доверия к технологиям в организации или давних убеждений в том, что такое техническое обслуживание и как его следует проводить, могут возникнуть серьезные препятствия, которые необходимо преодолеть с помощью корпоративной культуры для внедрения предписывающего обслуживания.

Предписывающее обслуживание может стать мощным подходом к техническому обслуживанию, если все сделано правильно.Однако мы находимся только в начале пути к нему, и мы, вероятно, увидим, как он изменит методы обслуживания в ближайшие годы.

Использует ли кто-нибудь предписывающее обслуживание в настоящее время? Если да, то с какими преимуществами и проблемами вы столкнулись? Вы думаете использовать его на своем рабочем месте? Пожалуйста, дайте нам знать, комментируя и делясь своим опытом.

Помните, чтобы добиться успеха; вы должны сначала решить проблему, затем добиться реализации решения и, наконец, добиться положительных результатов.

Я Джеймс Ковачевич

Eruditio, LLC

Где образование соответствует заявлению

Подпишитесь на @EruditioLLC [/ fusion_builder_column] [/ fusion_builder_row] [/ fusion_builder_container]

Инструктивное руководство по развертыванию гостевого доступа ISE

Чтобы получить автономную или распечатанную копию этого документа, просто выберите ⋮ Параметры> Версия для печати, страница . |

Автор: Джейсон Кунст

Содержание

О Cisco Identity Services Engine (ISE)

Рисунок 1: Cisco Identity Services Engine

Cisco ISE — это ведущая система контроля доступа к сети и обеспечения соблюдения политик на основе идентификации. Это общий механизм политик для управления доступом к конечным точкам и администрирования сетевых устройств для предприятий.ISE позволяет администратору централизованно управлять политиками доступа для проводных, беспроводных и оконечных точек VPN в сети.

ISE создает контекст о конечных точках, включая пользователей и группы (кто), тип устройства (что), время доступа (когда), местоположение доступа (где), тип доступа (проводной / беспроводной / VPN) (как), угрозы и уязвимости . Путем обмена жизненно важными контекстными данными с интеграцией технологических партнеров и реализации политики сегментации, определяемой программным обеспечением Cisco, ISE превращает сеть из канала передачи данных в средство обеспечения безопасности, которое ускоряет обнаружение и устранение сетевых угроз. .

Путем обмена жизненно важными контекстными данными с интеграцией технологических партнеров и реализации политики сегментации, определяемой программным обеспечением Cisco, ISE превращает сеть из канала передачи данных в средство обеспечения безопасности, которое ускоряет обнаружение и устранение сетевых угроз. .

Об этом руководстве

В этом руководстве описывается процесс и передовые методы настройки ISE с контроллером беспроводной локальной сети Cisco (WLC) или коммутатором Cisco для обеспечения гостевого доступа.

Это руководство разработано для использования в среде, где уже установлены WLC и ISE.

Цель этого руководства — помочь вам с типичными вопросами по настройке и развертыванию, а также описать конфигурации

с Cisco WLC, коммутатором Cisco и ISE. Обратите внимание, что в руководстве не рассматриваются более сложные конфигурации, такие как настройка балансировки нагрузки или внешних / якорных контроллеров.

Рисунок 2: ISE для гостевой реализации потока

В этом документе четыре основных раздела. В разделе Define показано, как определить проблемные области, план развертывания и другие соображения; раздел Design показывает, как спроектировать сеть гостевого доступа; раздел Deploy предоставляет руководство по различным конфигурациям и передовым методам; и, наконец, в разделе Operate показано, как управлять гостевой сетью, управляемой Cisco ISE.

В разделе Define показано, как определить проблемные области, план развертывания и другие соображения; раздел Design показывает, как спроектировать сеть гостевого доступа; раздел Deploy предоставляет руководство по различным конфигурациям и передовым методам; и, наконец, в разделе Operate показано, как управлять гостевой сетью, управляемой Cisco ISE.

Что рассматривается в этом руководстве?

В этом руководстве представлена информация о следующих конфигурациях:

- Основные настройки портала в ISE 2.3.

- Политики и правила авторизации для гостевых порталов точек доступа, саморегистрируемых и спонсируемых гостевых порталов.

- Минимальные настройки, необходимые для гостевого потока.

- Настройка Cisco WLC 8.5 и более поздних версий с любым типом гостевого портала в ISE.

- Настройка коммутатора Cisco, например коммутатора Cisco Catalyst серии 3850 для гостевого доступа.

Что не рассматривается в этом руководстве?

Это руководство не охватывает следующие темы:

- Инструменты, необходимые для настройки нескольких контроллеров и коммутаторов

- Модели и режимы развертывания, такие как:

- SDA / DNA

- VRF

- Другие беспроводные системы, такие как:

- Простые беспроводные инструменты настройки, такие как:

Что такое гостевой доступ?

Когда люди за пределами вашей компании пытаются использовать сеть вашей компании для доступа к Интернету или ресурсам и услугам в вашей сети, вы можете предоставить им доступ к сети с помощью порталов гостевого доступа.В число гостей обычно входят авторизованные посетители, подрядчики, клиенты или другие временные пользователи, которым требуется доступ к вашей сети.

В этом руководстве поддерживаются два типа порталов гостевого доступа:

- Гостевой доступ с помощью гостевых порталов Hotspot

- Гостевой доступ с авторизованными гостевыми порталами

Гостевой доступ с Hotspot Гостевые порталы

Гостевой портал Hotspot обеспечивает доступ к сети для гостей, не требуя имени пользователя и пароля. Этот тип гостевого доступа устраняет накладные расходы, необходимые для управления каждой отдельной гостевой учетной записью. Когда гости подключаются к сети, они перенаправляются на гостевой портал ISE Hotspot, где они должны принять Политику допустимого использования (AUP), чтобы получить доступ к сети и, в конечном итоге, к Интернету.

Этот тип гостевого доступа устраняет накладные расходы, необходимые для управления каждой отдельной гостевой учетной записью. Когда гости подключаются к сети, они перенаправляются на гостевой портал ISE Hotspot, где они должны принять Политику допустимого использования (AUP), чтобы получить доступ к сети и, в конечном итоге, к Интернету.

Гостевой доступ с авторизованными гостевыми порталами

Аттестованный гостевой портал требует, чтобы у гостей были имя пользователя и пароль для доступа. Используя портал саморегистрации, гости могут создавать свои собственные учетные данные, которые они затем могут использовать для входа на гостевой портал.Учетные данные также могут быть созданы для гостя спонсором. Спонсором может быть сотрудник или посол лобби. Когда гости подключаются к сети, они перенаправляются на портал. Они входят на этот портал, используя учетные данные, созданные ими при самостоятельной регистрации или предоставленные спонсором. После входа в систему от них может потребоваться принять AUP, прежде чем они смогут получить доступ к сети, в зависимости от портала. Доступ также можно настроить с помощью спонсируемого гостевого портала, который требует, чтобы у пользователей были учетные данные, созданные спонсором.

Доступ также можно настроить с помощью спонсируемого гостевого портала, который требует, чтобы у пользователей были учетные данные, созданные спонсором.

Для получения дополнительных сведений о гостевых порталах и функциях см. Раздел «Гостевой доступ Cisco» в Руководстве администратора Cisco Identity Services Engine .

Лицензирование

Для гостевого доступа ISE требуется базовая лицензия для каждой гостевой конечной точки. Для получения дополнительной информации о лицензировании см. Страницу сообщества по лицензированию ISE.

Модель развертывания ISE

Часто задают вопрос о безопасном развертывании гостевого портала ISE в DMZ.Несмотря на то, что существует несколько вариантов, выбор наилучшего подхода на основе их требований является прерогативой клиентов. Ниже приведены некоторые общие рекомендации:

ISE PSN в DMZ — необходимо разрешить связь между PSN и узлами PAN и MNT для синхронизации базы данных. Обратите внимание, что в этом контексте этот PSN используется только для гостевых порталов. Для резервирования следует использовать более одного PSN. Ваши спонсоры подключаются к PSN внутри сети для создания гостевых учетных записей. Обратите внимание, что в этом контексте этот PSN используется только для гостевых порталов. Для резервирования следует использовать более одного PSN. Ваши спонсоры подключаются к PSN внутри сети для создания гостевых учетных записей. | |

| ISE PSN с интерфейсом в DMZ — У вас будет отдельный интерфейс на внутреннем ISE PSN для трафика Гостевого портала, имея интерфейс в DMZ. Здесь вы разрешаете связь с PSN только от беспроводных контроллеров и клиентов для RADIUS и гостевого портала. Этот же PSN можно использовать для создания портала спонсора. Для резервирования рекомендуется два PSN с интерфейсами в DMZ. | |

Отдельное развертывание ISE в DMZ — Для клиентов, которые очень заботятся о безопасности, вы можете выделить отдельное развертывание ISE для обработки гостевого доступа.В зависимости от того, сколько местоположений вы хотите обслуживать, вы можете начать с автономной установки высокой доступности с двумя PAN + MNT / PSN, расположенными в вашей DMZ. |

Живучесть

Если PSN теряет связь с PAN, вы увидите одно из действий, перечисленных ниже. В этом списке представлен обзор основных проблем, с которыми вы можете столкнуться. Мы рекомендуем запланировать резервирование WAN, чтобы снизить эти риски.

- Спонсоры не могут создавать, обновлять или удалять гостевые учетные записи, связанные с пользователями, подключающимися к определенной PSN.

- Сильно затронуты операции портала спонсоров.

- Потоки точки доступа и саморегистрации завершатся ошибкой.

- Существующие гостевые учетные записи смогут получить доступ к сети.

Рекомендации по настройке для Cisco WLC

Команда беспроводных контроллеров включила параметры конфигурации в свой графический интерфейс, чтобы реализовать передовые методы для более быстрой настройки ISE. Эти изменения были внесены в Версию 8.5, которая является версией, упомянутой в разделах конфигурации этого документа. В графическом интерфейсе WLC см. Следующие параметры и связанную информацию о ярлыках:

В графическом интерфейсе WLC см. Следующие параметры и связанную информацию о ярлыках:

Для получения наилучшей версии кода обратитесь к рекомендованным TAC сборкам AireOS.

- БЕЗОПАСНОСТЬ> AAA> RADIUS> Серверы аутентификации> Применить настройки Cisco ISE по умолчанию — установка флажка Применить настройки Cisco ISE по умолчанию включает изменение авторизации (CoA), устанавливает порт аутентификации RADIUS на 1812 / UDP, и дублирует и создает настройки для сервера учета RADIUS.

- WLAN> Безопасность> Серверы AAA> Применить настройки Cisco ISE по умолчанию — Установка флажка Применить Cisco ISE по умолчанию включает параметр Разрешить переопределение AAA, устанавливает состояние NAC = ISE NAC и включает профилирование клиентов Radius для профилирования DHCP / HTTP (пробы ).

Примечание : Настройка состояния NAC ISE NAC (RADIUS NAC, до AireOS версии 8.  5) позволяет ISE отправлять запрос CoA, который позволяет пользователю аутентифицироваться и получать доступ к сети.По сути, этот параметр дает ISE возможность изменять состояние клиента на лету, не требуя нового сеанса. Например, после перенаправления на ISE для аутентификации портала клиент аутентифицируется и ему разрешается доступ к сети. Пожалуйста, обратитесь к рекомендованным TAC сборкам AireOS для получения лучшей версии кода.

5) позволяет ISE отправлять запрос CoA, который позволяет пользователю аутентифицироваться и получать доступ к сети.По сути, этот параметр дает ISE возможность изменять состояние клиента на лету, не требуя нового сеанса. Например, после перенаправления на ISE для аутентификации портала клиент аутентифицируется и ему разрешается доступ к сети. Пожалуйста, обратитесь к рекомендованным TAC сборкам AireOS для получения лучшей версии кода.

Дополнительные сведения о передовых методах работы и таймерах с контроллером беспроводной сети Cisco см .:

ISE + 9800: Руководство по интеграции ISE и Catalyst серии 9800

ISE + AireOS: конфигурация WLC AireOS для ISE

Apple Captive Network Assistant (CNA)

При подключении к гостевым сетям с устройствами Apple iOS Apple использует мини-псевдобраузер, называемый Captive Network Assistant (CNA).Этот браузер не является собственным браузером Safari. CNA всплывает автоматически, когда устройство попадает в ситуацию захваченного портала. Иногда окно CNA скрыто за страницей-заставкой, такой как точка доступа или гостевой портал, и пользователи не могут его видеть и не могут получить доступ к Интернету. Cisco ISE поддерживает CNA только для базового гостевого доступа. Возможности браузера CNA могут быть ограничены для поддержки BYOD (подключение устройства), входа через социальные сети для гостевого доступа и входа на основе SAML SSO. Следовательно, это не рекомендуется для этих рабочих процессов.

Иногда окно CNA скрыто за страницей-заставкой, такой как точка доступа или гостевой портал, и пользователи не могут его видеть и не могут получить доступ к Интернету. Cisco ISE поддерживает CNA только для базового гостевого доступа. Возможности браузера CNA могут быть ограничены для поддержки BYOD (подключение устройства), входа через социальные сети для гостевого доступа и входа на основе SAML SSO. Следовательно, это не рекомендуется для этих рабочих процессов.

Если вам нужно подавить Apple CNA, вы можете сделать это для WLAN или глобально, используя функцию обхода захваченного портала на WLC. Для большинства случаев использования гостя вам не нужно включать функцию обхода. Для получения дополнительной информации перейдите по следующим ссылкам:

Изменения IP-адреса и VLAN

Другой часто задаваемый вопрос: можно ли изменить IP-адреса гостей после того, как они вошли в систему на портале, например, если у вас есть отдельные сети VLAN для гостей, подрядчиков и сотрудников. ISE не контролирует конечные точки, когда он подключен к открытой сети, потому что в нем нет соискателя. В сетях 802.1x соискатель имеет возможность освободить / обновить IP-адрес на машине. Однако мы рекомендуем не менять IP-адрес после входа в систему по следующим причинам:

ISE не контролирует конечные точки, когда он подключен к открытой сети, потому что в нем нет соискателя. В сетях 802.1x соискатель имеет возможность освободить / обновить IP-адрес на машине. Однако мы рекомендуем не менять IP-адрес после входа в систему по следующим причинам:

- Динамические изменения VLAN работают только в операционных системах Windows.

- Вы можете выполнить обновление IP-адреса при новой авторизации VLAN, запустив элементы управления ActiveX и Java в браузерах.Однако сегодня это не поддерживается большинством браузеров; кроме того, для их запуска требуются права локального администратора на конечной точке.

- Подключение должно быть к открытой сети без шифрования, что не является истинным разделением.

Для поддержки разделения сети мы рекомендуем вам настроить гостевую WLAN с 802.1X, настроить типы гостей как Гости и Подрядчики и разрешить им обходить веб-вход. Однако обратите внимание, что вы не сможете использовать настройки в типах гостей, такие как разрешенные часы входа в систему или сколько раз пользователь может входить на портал с разных устройств.

Если абсолютно необходимо разделить гостевой трафик с помощью веб-аутентификации, а не 802.1X, мы рекомендуем вам установить таймер низкого DHCP для начального доступа к сети, чтобы при переключении сети устройство могло обновить свой IP-адрес в новой VLAN. . В качестве альтернативы вы можете использовать решение Cisco Software Defined Segmentation и развернуть масштабируемые групповые теги для сегментации.

Предостережения

На момент публикации этого документа у нас есть следующее предостережение:

- IPv6 не поддерживается на гостевых порталах ISE.

Модели беспроводного развертывания

Мы рекомендуем, чтобы ваша модель развертывания использовала беспроводную мобильность с автоматической привязкой (также называемую гостевым туннелированием), когда гостевой трафик туннелируется через контроллер привязки. Эта модель требует, чтобы контроллер находился в DMZ.

Этот документ описывает рекомендацию высокого уровня; здесь не обсуждаются различные беспроводные модели. Дополнительные сведения о конструкции беспроводной сети и автоматической привязке WLC см. В руководстве по проектированию беспроводной сети:

Дополнительные сведения о конструкции беспроводной сети и автоматической привязке WLC см. В руководстве по проектированию беспроводной сети:

ISE + 9800: Руководство по интеграции ISE и Catalyst серии 9800

ISE + AireOS: конфигурация WLC AireOS для ISE

| Примечание : Из-за предупреждения, указанного в CSCul83594, вы не можете включить учет RADIUS на двух контроллерах WLC.Оба WLC, отправляющие сообщения о начале и остановке учета с разными идентификаторами сеанса, запутают ISE. Когда это происходит, конечным пользователям отображается сообщение «Ошибка 500» (обычно, когда они перенаправляются на портал ISE). Эта проблема возникает для каждой беспроводной локальной сети. Если у вас есть другие WLAN, которые не используют службы ISE, эта проблема может не возникнуть. Проблема заключается в новом поле упрощенной конфигурации на WLC под названием « Применить настройки Cisco ISE по умолчанию ». В WLC версии 8.6+ идентификатор сеанса будет совместно использоваться между якорными и внешними контроллерами, и тогда учет будет возможен на обоих. Для получения наилучшей версии кода обратитесь к рекомендованным TAC сборкам AireOS. |

Если вы используете FlexConnect, мы рекомендуем использовать режим центрального переключения.Локальная коммутация не поддерживает списки ACL DNS на основе URL. Если вы хотите использовать локальную коммутацию FlexConnect, например, ветвь, имейте в виду следующее предостережение:

Без использования списков ACL на основе URL-адресов вы не сможете легко реализовать списки ACL, которые открывают облачных поставщиков единого входа, таких как SAML или доступ к социальным сетям. Один из способов обхода — разрешить доступ ко всему Интернету и включить перенаправление URL только для внутренних сайтов (например, для системы единого входа SAML сотрудника). Написание списков ACL IP для доступа к социальным сетям может быть обременительным, поскольку они обычно разрешаются для нескольких IP-адресов.

Один из способов обхода — разрешить доступ ко всему Интернету и включить перенаправление URL только для внутренних сайтов (например, для системы единого входа SAML сотрудника). Написание списков ACL IP для доступа к социальным сетям может быть обременительным, поскольку они обычно разрешаются для нескольких IP-адресов.

Настройка WLC для веб-аутентификации ISE

В этом разделе показано, как настроить необходимые параметры безопасности на WLC для работы с ISE. Если вы работаете с коммутатором, см. Настройка коммутатора для гостевого доступа.

| Примечание : В этом разделе представлена информация о том, как настроить один контроллер. Если вы хотите создать конфигурацию с использованием внешней модели привязки, см. Документы, перечисленные в разделе «Модели беспроводного развертывания». |

Настройте ISE как сервер аутентификации RADIUS на WLC

- Войдите в графический интерфейс WLC-сервера, используя учетные данные администратора.

- Щелкните Advanced .

- Выберите Security> AAA> RADIUS> Authentication в левом меню, как показано на следующем рисунке:

- Нажмите Новый .

Откроется окно RADIUS Authentication Server , как показано на следующем рисунке:

- Введите IP-адрес ISE для IP-адреса сервера и общий секрет RADIUS для полей Shared Secret .

- Установите флажок Применить настройки Cisco ISE по умолчанию .

Примечание : Установка флажка «Применить настройки Cisco ISE по умолчанию» включает поддержку CoA, которая требуется для ISE. Он также дублирует этот параметр для учета RADIUS. - Нажмите Применить .

- Щелкните вкладку Security и выберите Security> AAA> RADIUS> Accounting .

ISE будет автоматически настроен как сервер учета RADIUS, как показано на следующем рисунке:

Настройка гостевой WLAN (SSID)

- Щелкните вкладку WLAN .

В раскрывающемся списке в правой части окна (см. Рисунок ниже) выберите Создать новый и нажмите Перейти .

- Введите имя профиля и SSID.

- Установите флажок Status и из раскрывающегося списка Interface / Interface Group (G) выберите свой интерфейс, в данном случае guest .

- Щелкните вкладку Безопасность .

- Выберите Нет для конфигурации Безопасность уровня 2 .

- Установите флажок MAC Filtering

- Щелкните вкладку AAA Servers .

- Установите флажок Применить настройки Cisco ISE по умолчанию .

- В разделе Серверы аутентификации и Серверы учета установите флажки Включено и из раскрывающихся списков Сервер 1 выберите свой сервер ISE, как показано на рисунке ниже:

- Щелкните вкладку Advanced .

Отображаются параметры вкладки «Дополнительно», как показано на следующих рисунках:

Следующие значения по умолчанию включены, если вы выбрали Применить настройки Cisco ISE по умолчанию в окне серверов AAA :- Разрешить переопределение AAA — Включено

- Состояние NAC — ISE NAC

- Изменяет состояние с состояния веб-перенаправления на состояние разрешения доступа.

- Профилирование клиентов Radius — Профилирование DHCP и Профилирование HTTP включены.

- Используется для определения типа вашего устройства, например, используете ли вы iPad или iPhone; WLC упаковывает данные, идентифицирующие устройство, и отправляет их ISE через учетные пакеты RADIUS.

- Используется для определения типа вашего устройства, например, используете ли вы iPad или iPhone; WLC упаковывает данные, идентифицирующие устройство, и отправляет их ISE через учетные пакеты RADIUS.

- Снимите флажок FlexConnect Local Switching, Enabled .

- Нажмите Применить.

- Перейдите к Security> Layer 3 и из раскрывающегося списка Captive Network Assistant Bypass выберите Disable , как показано на следующем рисунке:

Примечание : Когда вы применяете настройки Cisco ISE по умолчанию, он включает обход Captive Portal, который подавляет работу мини-браузера Apple.Мы рекомендуем отключить Captive Portal Bypass, чтобы мини-браузер (Captive Network Assistant) автоматически всплывал при подключении к гостевой сети и использовал его для гостевого доступа.

Captive Network Assistant Bypass опции:

- Нет — Использует текущую глобальную настройку обхода Captive Portal.

- Отключено — Отключает CNA в WLAN, независимо от глобальной настройки обхода Captive Portal.

- Включено — Включает CNA в WLAN, независимо от глобальной настройки обхода Captive Portal.

Настройте ACL для перенаправления гостевых устройств на гостевой портал ISE

В этом разделе описывается, как настроить ACL на WLC. Цель состоит в том, чтобы настроить ACL, который позволяет гостевым клиентам получать доступ к гостевым службам.

- В графическом интерфейсе WLC выберите Security> Access Control Lists> Access Control Lists .

Отображается окно Списки контроля доступа , как показано на рисунке ниже. В этом окне перечислены списки ACL, настроенные на WLC. Это также позволяет вам редактировать или удалять любые списки ACL. - Щелкните New , чтобы создать новый ACL

- В поле Имя списка управления доступом введите ACL_WEBAUTH_REDIRECT в качестве имени ACL, как показано ниже:

- Щелкните имя ACL, чтобы отредактировать его

- Щелкните Добавить новое правило .

- Откроется окно Списки контроля доступа> Правила .

- Настройте правила, как показано на следующем рисунке:

Примечание : 198.18.133.27 — это IP-адрес ISE в этом примере. Мы рекомендуем вам использовать свой IP-адрес ISE и добавить все узлы PSN, которые обслуживают гостевой портал, с этим ACL. Если вы измените номер порта TCP для вашего гостевого портала, сделайте то же изменение здесь (с 8443 на новый номер порта).

- (Необязательно) Настроить гостевой ACL

Если ваше развертывание настроено в DMZ, а в гостевой сети уже есть ACL, вы можете перейти к следующему разделу. Если вы настроили гостевую сеть в конфигурации, в которой ваша сеть имеет доступ к внутренним ресурсам, вам нужно будет настроить ACL, чтобы разрешить гостевой доступ в Интернет и заблокировать доступ к внутренним ресурсам после гостевой авторизации. Чтобы гарантировать, что правила нового ACL разрешают гостевой доступ в Интернет. Этот ACL должен разрешать доступ к Интернету, IP-адресам ISE PSN и внутренним ресурсам, к которым вы хотите, чтобы они имели доступ, как показано на скриншоте ниже. Вы можете использовать ту же процедуру, описанную выше, для настройки разрешающего ACL в Интернете, используя следующий пример.

Этот ACL должен разрешать доступ к Интернету, IP-адресам ISE PSN и внутренним ресурсам, к которым вы хотите, чтобы они имели доступ, как показано на скриншоте ниже. Вы можете использовать ту же процедуру, описанную выше, для настройки разрешающего ACL в Интернете, используя следующий пример.

Примечание : В приведенном выше примере 198.18.133.0/24 — это внутренняя сеть, к которой гости не могут получить доступ. Если ваша гостевая сеть находится в DMZ, вам не придется ограничивать доступ к вашей внутренней сети, поскольку DMZ находится за пределами внутренней сети.

Настройка коммутатора Catalyst для гостевого доступа

В этом разделе описывается минимально необходимая конфигурация коммутатора Catalyst Series для работы с гостевой ОС ISE. Это было подтверждено на платформах IOS и IOS-XE.

При использовании сетевых устройств с ISE убедитесь, что на них установлена минимальная версия кода, указанная в соответствующем руководстве по совместимости. Если вам нужна более высокая версия кода, вы должны протестировать ее в лаборатории перед запуском в производство.Команда ISE не тестирует все устройства со всеми версиями кода. Если вам нужна дополнительная поддержка, обратитесь к соответствующим специалистам по устройствам в Cisco.

Если вам нужна более высокая версия кода, вы должны протестировать ее в лаборатории перед запуском в производство.Команда ISE не тестирует все устройства со всеми версиями кода. Если вам нужна дополнительная поддержка, обратитесь к соответствующим специалистам по устройствам в Cisco.

Если вашего коммутатора нет в списке и у вас есть вопрос о его совместимости с ISE, см. Сообщение сообщества «Поддерживает ли ISE мое устройство доступа к сети?

Кроме того, при развертывании с помощью SGT проверьте утвержденные версии аппаратного и программного обеспечения в последней матрице возможностей.

Используйте следующие ссылки для получения информации об общих передовых методах работы с коммутаторами Cisco Catalyst с ISE.

Возможности переключателя

Ваш коммутатор должен соответствовать следующим требованиям для работы в гостевой системе ISE:

- SVI уровня 3 для гостевой сети — коммутатору требуется маршрутизируемый интерфейс уровня 3, который может связываться с конечными точками, чтобы перенаправить браузер на гостевой портал ISE.

- Примечание : Если коммутаторы уровня доступа являются только уровнем 2, то этот маршрутизируемый интерфейс может существовать на восходящем устройстве.Пример: ваш коммутатор доступа имеет только сеть управления (порт / SVI) и не может связываться с сетями конечных точек.

- Для получения дополнительной информации (это относится ко многим коммутационным платформам): Перенаправление трафика ISE на коммутаторе Catalyst серии 3750

- Отслеживание устройства IP — обычно включено по умолчанию, но критично для отслеживания конечной точки. Для отслеживания устройств IBNS 2.0 см. Руководство по предписывающему развертыванию безопасного проводного доступа ISE .

- Управление коммутатором IP — Обменивается данными с ISE через RADIUS для управления функциональностью AAA.

- Глобальные конфигурации RADIUS и AAA — Коммутатор настроен для AAA с использованием ISE.

- Pre-Auth ACL — настраивается вручную на коммутаторе.

Когда пользовательское устройство первоначально подключается к сети, этот ACL ограничивает то, что это устройство может получить до тех пор, пока не будет аутентифицировано ISE. Устройство должно по крайней мере иметь возможность связываться с ISE, чтобы видеть гостевой портал. Вы также можете открыть доступ к порталу компании, добавив ссылку на гостевой портал. Например, вы можете захотеть предоставить доступ к странице приветствия больницы, содержащей информацию о часах работы, каталог отделений и т. Д.

Когда пользовательское устройство первоначально подключается к сети, этот ACL ограничивает то, что это устройство может получить до тех пор, пока не будет аутентифицировано ISE. Устройство должно по крайней мере иметь возможность связываться с ISE, чтобы видеть гостевой портал. Вы также можете открыть доступ к порталу компании, добавив ссылку на гостевой портал. Например, вы можете захотеть предоставить доступ к странице приветствия больницы, содержащей информацию о часах работы, каталог отделений и т. Д. - ACL перенаправления — настраивается вручную на коммутаторе для определения трафика, который будет перенаправлен на гостевой портал. Здесь вы также можете определить трафик, который не перенаправляется, например, на упомянутый ранее веб-сайт компании.

- Включить службу HTTP — Эта конфигурация коммутатора перенаправляет HTTP-запросы конечной точки на гостевой портал. Примечание. Перенаправление HTTPS не рекомендуется. Для получения дополнительной информации об этом см.

Перенаправление CWA и HTTPS гостя ISE.

Перенаправление CWA и HTTPS гостя ISE. - Изменение авторизации (COA) — Устройства доступа к сети Cisco используют сертификат подлинности RADIUS, чтобы разрешить изменение варианта использования гостя из состояния перенаправления в состояние разрешения. Например: устройство подключается к проводу. Когда он впервые авторизовался, он был основан на простом MAB (MAC Authentication Bypass). ISE настроен для перенаправления любого базового MAB с неизвестных конечных точек на портал центральной веб-аутентификации (CWA). На этом портале может размещаться страница политики допустимого использования (AUP), например точка доступа или портал входа с учетными данными.Пользователь нажимает кнопку, чтобы принять или вводит свои учетные данные. В этот момент ISE отправляет COA на коммутатор с новым результатом авторизации. На этот раз без ACL перенаправления и, вероятно, с ACL разрешения, разрешающим доступ в Интернет. Дополнительные сведения о сертификате подлинности RADIUS см.

В главе: «Изменение авторизации RADIUS» в Руководстве по настройке проверки подлинности, авторизации и учета, Cisco IOS версии 15SY .

В главе: «Изменение авторизации RADIUS» в Руководстве по настройке проверки подлинности, авторизации и учета, Cisco IOS версии 15SY . - DOT1X System Auth Control требуется для включения диспетчера аутентификации на порту.

Пример конфигурации переключателя

Этот пример конфигурации обеспечивает полный доступ к сети, даже если пользователь не аутентифицирован; поэтому вы можете захотеть ограничить доступ для неаутентифицированных пользователей.

В этой конфигурации просмотр HTTP и HTTPS не работает без аутентификации (согласно другому ACL), поскольку ISE настроен на использование ACL перенаправления (названный redirect ). Вот определение на переключателе:

ip access-list extended ACL_WEBAUTH_REDIRECT

deny ip any host

allow TCP any any eq www

allow TCP any any eq 443

Этот список доступа должен быть определен на коммутаторе, чтобы определить, для какого трафика коммутатор будет выполнять перенаправление. (Соответствует разрешению ). В этом примере любой HTTP- или HTTPS-трафик, отправляемый клиентом, запускает веб-перенаправление. Этот пример также отрицает IP-адрес ISE, поэтому трафик к ISE переходит к ISE и не перенаправляется в петле. (В этом сценарии deny не блокирует трафик; он просто не перенаправляет трафик.) Если вы используете необычные HTTP-порты или прокси-сервер, вы можете добавить другие порты.

(Соответствует разрешению ). В этом примере любой HTTP- или HTTPS-трафик, отправляемый клиентом, запускает веб-перенаправление. Этот пример также отрицает IP-адрес ISE, поэтому трафик к ISE переходит к ISE и не перенаправляется в петле. (В этом сценарии deny не блокирует трафик; он просто не перенаправляет трафик.) Если вы используете необычные HTTP-порты или прокси-сервер, вы можете добавить другие порты.

Другая возможность — разрешить доступ HTTP к некоторым веб-сайтам и перенаправить другие веб-сайты.Например, если вы определите в ACL разрешение только для внутренних веб-серверов, клиенты смогут просматривать веб-страницы без аутентификации, но столкнутся с перенаправлением, если они попытаются получить доступ к внутреннему веб-серверу.

Последний шаг — разрешить CoA на коммутаторе. В противном случае ISE не может заставить коммутатор повторно аутентифицировать клиента после входа в гостевой портал.

aaa server radius dynamic-author

clientключ сервера <общий секрет радиуса>

Эта команда требуется коммутатору для перенаправления на основе HTTP-трафика:

ip http сервер

Эта команда требуется для перенаправления на основе трафика HTTPS:

IP HTTP безопасный сервер

Эти команды также важны:

radius-server vsa send authentication

radius-server vsa send accountdot1x system-auth-control

Вот конфигурация Switchport

интерфейс GigabitEthernet1 / 0/1

описание ISE Port

switchport access vlan 100

switchport mode access

authentication open

authentication order mab dot1x

authentication Priority dot1x mab

authentication port-control auto

authentication Periodic

Таймер аутентификации повторно аутентифицировать сервер

таймер аутентификации неактивность сервера

ограничение нарушения аутентификации

mab

dot1x pae Authentic

dot1x timeout tx-period 10

spanning-tree portfast

spanning-tree bpduguard enable

Настроить ISE для гостевого доступа

Теперь, когда вы настроили устройство доступа к сети для работы с веб-аутентификацией ISE, вы должны выполнить необходимые шаги на ISE.

Добавить устройство доступа к сети в ISE

Выполните следующую процедуру, чтобы добавить беспроводной контроллер или переключиться на ISE:

- Войдите в Пользовательский интерфейс администратора ISE .

- Перейдите к Администрирование> Сетевые ресурсы> Сетевые устройства.

- Щелкните Добавить , как показано на следующем рисунке:

- В поле Имя введите имя устройства.

- Выберите IP-адрес из раскрывающегося списка и введите IP-адрес соответствующего устройства:

- Установите флажок RADIUS Authentication Settings .

- В поле Shared Secret введите соответствующую информацию:

- Нажмите Отправить .

Если развертывается программно определяемая сегментация, включите расширенные настройки TrustSec и заполните детали, как описано в следующем руководстве: Руководство по быстрой настройке Cisco TrustSec.

Набор политик для авторизованного гостевого доступа

Начиная с ISE 2.3, единственный способ настроить правила аутентификации и авторизации — использовать наборы политик .По умолчанию для гостевого доступа с учетными данными доступны образцы правил авторизации. В этом разделе описывается, как включить эти правила.

- Перейдите к политике > Наборы политик.

- Щелкните стрелку, чтобы развернуть набор политик по умолчанию, как показано на рисунке ниже:

- Разверните политику авторизации .

- Прокрутите вниз, пока не увидите встроенные политики Wi-Fi для гостевого доступа, а затем включите их.

Общие сведения о гостевом потоке

Авторизация гостевого доступа с ISE происходит в два этапа. Первоначальный поток — это обход проверки подлинности MAC (MAB), где ISE авторизует конечную точку для перенаправления URL-адресов на себя. Это приводит к тому, что веб-трафик с устройства гостевого пользователя перенаправляется на гостевой портал ISE. Обратите внимание, что на этом этапе сетевое устройство (коммутатор или WLC) и ISE будут отслеживать сетевое соединение конечной точки с помощью общего идентификатора сеанса.Когда гостевой пользователь входит в систему с учетными данными гостя, идентификатор гостя объединяется с существующим сеансом MAB. Эта часть процесса называется гостевым потоком, когда существующий сеанс MAB получает добавленный к нему контекст гостевого пользователя. Следовательно, есть два правила авторизации для гостевого доступа; правило Wi-Fi Redirect to Guest Login правило перенаправляет неизвестные конечные точки в профиль Cisco_WebAuth для представления на гостевой портал, а правило Wi-Fi Guest Access используется после того, как пользователи вводят свои учетные данные (Guest Flow).Это дает им доступ в Интернет (разрешение доступа).

Это приводит к тому, что веб-трафик с устройства гостевого пользователя перенаправляется на гостевой портал ISE. Обратите внимание, что на этом этапе сетевое устройство (коммутатор или WLC) и ISE будут отслеживать сетевое соединение конечной точки с помощью общего идентификатора сеанса.Когда гостевой пользователь входит в систему с учетными данными гостя, идентификатор гостя объединяется с существующим сеансом MAB. Эта часть процесса называется гостевым потоком, когда существующий сеанс MAB получает добавленный к нему контекст гостевого пользователя. Следовательно, есть два правила авторизации для гостевого доступа; правило Wi-Fi Redirect to Guest Login правило перенаправляет неизвестные конечные точки в профиль Cisco_WebAuth для представления на гостевой портал, а правило Wi-Fi Guest Access используется после того, как пользователи вводят свои учетные данные (Guest Flow).Это дает им доступ в Интернет (разрешение доступа).

На следующем рисунке показана центральная веб-аутентификация:

Использование Guest_Flow для сопоставления типа гостя

Учетные записи гостевых пользователей могут быть созданы с несколькими атрибутами, которые определяют их роли и обязанности в сети. ISE имеет 3 встроенных типа гостя. Как администратор, вы можете создавать свои собственные типы гостей. Ниже приведены встроенные типы гостей:

ISE имеет 3 встроенных типа гостя. Как администратор, вы можете создавать свои собственные типы гостей. Ниже приведены встроенные типы гостей:

- Подрядчик — Пользователи, которым требуется доступ к сети на продолжительное время, до года.

- Daily — Гости, которым требуется доступ к ресурсам сети всего на 1–5 дней.

- Еженедельно — Пользователи, которым нужен доступ к сети на пару недель.

Политика авторизации ISE для типа гостя подрядчика

- Включите политики Wi-Fi Redirect to Guest Login и Wi-Fi Guest Access .

- Нажмите Сохранить .

- В разделе «Наборы политик» можно изменить существующее правило для политики Wi-Fi_Guest_Access .Щелкните значок карандаша. Внесите изменения, как показано на рисунках ниже, а затем нажмите Сохранить .

- После завершения этой процедуры ваша политика будет выглядеть следующим образом.

Не забудьте сохранить новую политику.

Не забудьте сохранить новую политику.

Взаимодействие с гостевым пользователем

На следующем рисунке показано взаимодействие с гостями:

- Устройство гостя подключается к сети.

- Веб-трафик от гостевого устройства перенаправляется на гостевой портал ISE, где пользователи могут зарегистрироваться для получения учетной записи или ввести свои учетные данные.

- Как только пользователи вводят свои гостевые учетные данные, они попадают в Guest Flow , и им будет предоставлен доступ к правилу Wi-Fi Guest Access .

- Устройству разрешен доступ в Интернет.

Обратите внимание, что если устройство переходит в спящий режим или если пользователи покидают сеть и возвращаются, им необходимо будет снова пройти процесс входа в систему.

Гостевые пользователи должны входить в гостевой портал ISE каждый раз, когда они подключаются к сети. Например, пользователи могут перевести свое устройство в спящий режим, выйти из спящего режима или получить новый идентификатор беспроводного сеанса.

Значение тайм-аута простоя беспроводного пользователя по умолчанию на WLC составляет 180 секунд. Этого пользовательского опыта можно избежать с помощью функции Guest Remember Me на ISE.

Значение тайм-аута простоя беспроводного пользователя по умолчанию на WLC составляет 180 секунд. Этого пользовательского опыта можно избежать с помощью функции Guest Remember Me на ISE.

Гость Фильм «Помни меня»

В этом разделе описывается, как разрешить гостю доступ к сети без перенаправления на ISE каждый раз после первоначального входа в систему. С предыдущим набором правил (Guest_Flow), когда устройство покидает сеть и возвращается обратно, устройство снова перенаправляется в процесс входа в систему.

Функция «Запомнить меня» работает с использованием группы конечных точек для отслеживания пользователей. В настоящее время есть предостережения: ISE предоставляет доступ на основе группы конечных точек. Это связано с тем, что на гостевом портале нет пользователя. Вместо этого доступ основан на MAB с использованием MAC-адреса. Имейте в виду следующее:

- Проблемы с отчетами (MAC-адрес отображается в отчетах ISE вместо имен пользователей.

)

) - Параметры гостевого типа не будут работать, если нет входа на портал.

- Ограничения по времени, например, доступ только с 9 а.м. до 17:00

Ограничьте время доступа, используя условия политики авторизации.

- Максимальное количество одновременных входов в систему с одной гостевой учетной записью:

Вместо этого вы можете ограничить количество устройств, которым разрешено регистрироваться в разделе «Тип гостя» для беспроводной сети.

- Ограничения по времени, например, доступ только с 9 а.м. до 17:00

| Примечание : Другой способ запомнить гостей — использовать функцию Sleeping Client в беспроводном контроллере. Эта функция сохраняет беспроводной сеанс в кеш-памяти.Потенциальная проблема заключается в том, что в памяти контроллера может храниться только определенное количество сеансов. Однако в этом документе эта функция не рассматривается. |

Пользовательский интерфейс с «Запомнить меня»

- Пользователь подключается к гостевой сети.

- Устройство перенаправлено в гостевое окно входа в систему ISE.

- Пользователь входит в систему.

- MAC-адрес устройства зарегистрирован в группе Guest Endpoints .

- Устройство уходит и возвращается для нового беспроводного сеанса.

- Устройству предоставляется доступ на основе его принадлежности MAC-адреса к группе гостевых конечных точек .

| Примечание : Это та же конфигурация, которая используется для портала точки доступа. Единственное отличие состоит в том, что с помощью точки доступа вы перенаправляете гостей на портал точки доступа , а не на самостоятельно зарегистрированный гостевой портал . |

Конфигурация политики для функции «Запомнить меня» гостя

- Перейдите к политике > Наборы политик .

- Щелкните стрелку, чтобы развернуть набор политик по умолчанию.

- Щелкните Условия Wi-Fi_Guest_Access , чтобы изменить правила.

Нарушение безопасности порта, помогите пожалуйста

Привет,

У меня проблема с безопасностью порта на порту Fast4 / 4. В настоящее время подключен телефон Cisco IP 7961 и больше ничего. Я по-прежнему получаю PSECURE_VIOLATION. Что может вызвать проблему? Пожалуйста помоги. Спасибо.

Вот мои логи и конфигурация:

#show logging

27 декабря 10:21:05.631 CET:% PM-4-ERR_DISABLE: ошибка нарушения psecure обнаружена на Fa4 / 4, перевод Fa4 / 4 в состояние отключения из-за ошибки

27 декабря 10: 21: 05.639 CET:% PORT_SECURITY-2-PSECURE_VIOLATION: произошло нарушение безопасности, вызвано MAC-адресом 0023.339c.e1cf на порту FastEthernet4 / 4.

27 декабря 10: 24: 05.646 CET:% PM-4-ERR_RECOVER: Попытка выйти из состояния отключения из-за нарушения psecure на Fa4 / 4

27 декабря 13: 14: 51.073 CET:% PM-4-ERR_DISABLE: psecure -violation ошибка обнаружена на Fa4 / 4, переводя Fa4 / 4 в состояние err-disable

27 декабря 13:14:51. 077 CET:% PORT_SECURITY-2-PSECURE_VIOLATION: Произошло нарушение безопасности, вызванное MAC-адресом 0023.339c.e1cf на порту FastEthernet4 / 4.

077 CET:% PORT_SECURITY-2-PSECURE_VIOLATION: Произошло нарушение безопасности, вызванное MAC-адресом 0023.339c.e1cf на порту FastEthernet4 / 4.

27 декабря 13: 17: 51.072 CET:% PM-4-ERR_RECOVER: Попытка выйти из состояния блокировки ошибки psecure-нарушение на Fa4 / 4

27 декабря 14: 32: 39.083 CET:% PM-4-ERR_DISABLE: psecure -violation ошибка, обнаруженная на Fa4 / 4, перевод Fa4 / 4 в состояние err-disable

27 декабря 14: 32: 39.087 CET:% PORT_SECURITY-2-PSECURE_VIOLATION: Произошло нарушение безопасности, вызванное MAC-адресом 0023.339c.e1cf на порт FastEthernet4 / 4.

27 декабря 14: 35: 39.081 CET:% PM-4-ERR_RECOVER: Попытка выйти из состояния блокировки ошибки psecure-нарушение на Fa4 / 4

27 декабря 15: 16: 59.369 CET:% PM-4-ERR_DISABLE: psecure -violation ошибка, обнаруженная на Fa4 / 4, перевод Fa4 / 4 в состояние err-disable

27 декабря 15:16: 59.373 CET:% PORT_SECURITY-2-PSECURE_VIOLATION: произошло нарушение безопасности, вызванное MAC-адресом 0023. 339c.e1cf на порту FastEthernet4 / 4.

339c.e1cf на порту FastEthernet4 / 4.

27 декабря 15: 19: 59.356 CET:% PM-4-ERR_RECOVER: Попытка восстановления из состояния блокировки ошибки psecure-нарушение на Fa4 / 4

#show mac address-table interface fasTEthernet 4/4

Unicast Entries

vlan протоколы типа MAC-адреса порт

——- + ————— + ——— + ———— ———- + ———————

412 0023.339c.e1cf статический IP-адрес, IPX, назначенный, другой FastEthernet4 / 4

Многоадресные записи

Порты с типом MAC-адреса vlan

——- + ————— + — —— + ——————————————- —

112 ffff.ffff.ffff система Fa4 / 1, Fa4 / 2, Fa4 / 3, Fa4 / 4, Fa4 / 6, Fa4 / 9, Fa4 / 10

Fa4 / 11, Fa4 / 12, Fa4 / 14, Fa4 / 15, Fa4 / 17, Fa4 / 18

Fa4 / 33, Fa4 / 35, Fa4 / 40, Fa4 / 41, Fa4 / 43, Fa4 / 44

Fa4 / 45, Fa4 / 46, Fa4 / 47, Fa4 / 48 , Fa5 / 48, Gi1 / 1

Gi1 / 2, переключатель

412 ffff.ffff.ffff система Fa4 / 1, Fa4 / 2, Fa4 / 3, Fa4 / 4, Fa4 / 6, Fa4 / 9, Fa4 / 10

Fa4 / 11, Fa4 / 12, Fa4 / 14, Fa4 / 15, Fa4 / 17, Fa4 / 18

Fa4 / 33, Fa4 / 35, Fa4 / 40, Fa4 / 41, Fa4 / 43, Fa4 / 44

Fa4 / 45, Fa4 / 46, Fa4 / 47, Fa4 / 48, Fa5 / 48, Gi1 / 1

Gi1 / 2, Switch

#show port-security interface fastEthernet 4/4

Безопасность порта: Включено

Состояние порта: Защищено

Режим нарушения: Завершение работы

Время устаревания: 1 мин

Тип устаревания: бездействие

Устаревание SecureStatic Address: отключено

Максимальное количество MAC-адресов: 3

Всего MAC-адресов: 1

Настроенных MAC-адресов: 0

Прикрепленные MAC-адреса: 0

Последний адрес источника: Vlan: 0023. 339c.e1cf: 412

339c.e1cf: 412

Количество нарушений безопасности: 0

#interface FastEthernet4 / 4

switchport access vlan 112

switchport mode access

switchport voice vlan 412

switchport port-security максимум 3

switchport port-security

switchport port-security время устаревания 1

switchport port-security тип устаревания неактивность

нет журнала событий состояния канала

интервал загрузки 60

qos vlan-based

нет snmp trap link-status

tx-queue 3

priority high

ip dhcp snooping limit rate 10

end

#show cdp neighbours fastEthernet 4/4

Коды возможностей: R — Маршрутизатор, T — Мост Trans Bridge, B — Мост исходного маршрута

S — Коммутатор, H — Хост, I — IGMP, r — Повторитель, P — Телефон ,

D — удаленный, C — CVTA, M — двухпортовый Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

SEP0023339CE1CF Fas 4/4 168 HPM IP Phone Порт 1

#show power inline fastEthernet 4/4

Доступно: 3700 (Вт) Используется: 685 (Вт) Осталось: 3015 (Вт)

Операционная мощность администратора интерфейса (Вт) Класс устройства

От PS к устройству

— ——— —— ———- ———- ———- —— ————- ——

Fa4 / 4 автоматический 7. 1 6.3 IP-телефон 7961 2

1 6.3 IP-телефон 7961 2

Интерфейс AdminPowerMax Admin Потребление

(Вт) (Вт)

———- ————— —— —————

Fa4 / 4 15,4 15,4

#show ver

ПО Cisco IOS, ПО коммутатора Catalyst 4500 L3 (cat4500-IPBASEK9-M), версия 12.2 (50) SG6, RELEASE SOFTWARE (fc2)

Техническая поддержка: http://www.cisco.com/techsupport

Copyright (c) 1986-2009 Cisco Systems, Inc.

Скомпилировано среда, 2 декабря 2009 г., 23:12, prod_rel_team

База текста изображения: 0x10000000, база данных: 0x11C3225C

ROM: 12.2 (31r) SGA1

Dagobah Revision 226, Swamp Revision 34

cza-ua-12300a время безотказной работы составляет 34 недели, 16 часов, 53 минуты

Система возвращается в ПЗУ путем перезагрузки

Система перезагружена в 21:28:42 CEST Понедельник, 3 мая 2010 г.

Файл образа системы: bootflash: cat4500-ipbasek9-mz.122-50.SG6 .bin «

Этот продукт содержит криптографические функции и подпадает под действие законов США

и местных стран, регулирующих импорт, экспорт, передачу и использование

. Поставка криптографических продуктов Cisco не подразумевает права третьей стороны

Поставка криптографических продуктов Cisco не подразумевает права третьей стороны

импортировать, экспортировать, распространять или использовать шифрование.

Импортеры, экспортеры, дистрибьюторы и пользователи несут ответственность за соблюдение

законов США и местных законов. Используя этот продукт, вы

соглашаетесь соблюдать применимые законы и правила. Если вы не можете

соблюдать законы США и местные законы, немедленно верните этот продукт.

Краткое изложение законов США, регулирующих криптографические продукты Cisco, можно найти по адресу:

http: // www.cisco.com/wwl/export/crypto/tool/stqrg.html

Если вам требуется дополнительная помощь, свяжитесь с нами, отправив электронное письмо на

[email protected].

Процессор cisco WS-C4506 (MPC8245) (версия 10) с 262144 КБ памяти.

Идентификатор платы процессора FOX1222GVRS

MPC8245 ЦП на 266 МГц, Supervisor II +

Последний сброс после перезагрузки

6 интерфейсов виртуального Ethernet

192 интерфейсов FastEthernet

2 интерфейса Gigabit Ethernet

511 Кбайт энергонезависимой памяти конфигурации.

Регистр конфигурации: 0x2101

Описательная прогнозная предписывающая аналитика | Data Science Association

Цель Data Analytics (большого и малого) — получить практическую информацию, которая приведет к более разумным решениям и лучшим результатам для бизнеса. То, как вы разрабатываете бизнес-технологии и процессы анализа данных, чтобы получать ценные практические идеи, различается.

Крайне важно разработать и построить архитектуру хранилища данных / бизнес-аналитики (BI), которая обеспечивает гибкую, многогранную аналитическую экосистему, оптимизированную для эффективного приема и анализа больших и разнообразных наборов данных.

Существует три типа анализа данных:

- Predictive (прогнозирование)

- Описательный (бизнес-аналитика и интеллектуальный анализ данных)

- Prescriptive (оптимизация и моделирование)

Прогнозная аналитика

Прогностическая аналитика превращает данные в ценную и полезную информацию. Прогнозная аналитика использует данные для определения вероятного будущего исхода события или вероятности возникновения ситуации.

Прогнозная аналитика использует данные для определения вероятного будущего исхода события или вероятности возникновения ситуации.

Прогностическая аналитика включает в себя множество статистических методов, от моделирования, машинного обучения, интеллектуального анализа данных и теории игр, которые анализируют текущие и исторические факты для прогнозирования будущих событий.

В бизнесе прогнозные модели используют закономерности, обнаруженные в исторических и транзакционных данных, для выявления рисков и возможностей. Модели фиксируют взаимосвязи между многими факторами, позволяя оценить риск или потенциал, связанный с определенным набором условий, и направлять принятие решений для возможных транзакций.

Три основных краеугольных камня прогнозной аналитики:

- Прогнозное моделирование

- Анализ и оптимизация решений

- Профилирование транзакций