Замена птс в связи с утерей: Что делать при потере ПТС?

Что делать при потере ПТС?

Здравствуйте!

Согласно приказу МВД РФ N 496, Минпромэнерго РФ N 192, Минэкономразвития РФ N 134 от 23.06.2005 (ред. от 19.01.2011) «Об утверждении Положения о паспортах транспортных средств и паспортах шасси транспортных средствпаспорта хранятся у собственников или владельцев транспортных средств или шасси, которые представляют их в подразделения Госавтоинспекции при совершении регистрационных действий с транспортными средствами в порядке, установленном нормативными правовыми актами МВД России.

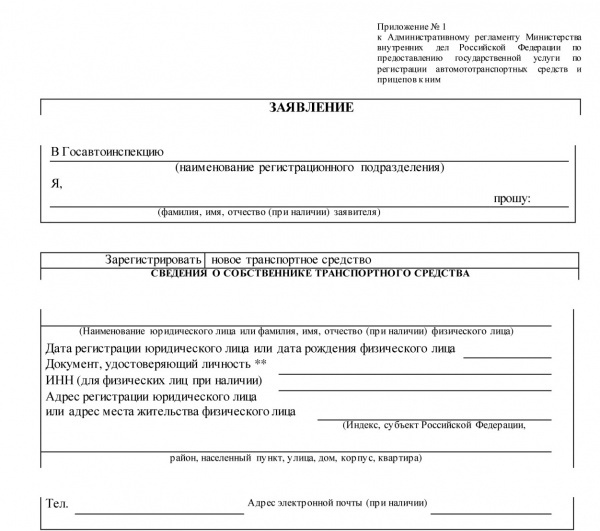

Замена паспорта производится на основании заявления собственника или владельца транспортного средства.

Организации и предприниматели, таможенные органы при выдаче дубликатов утраченных паспортов, а также торговые организации и предприниматели, осуществляющие торговлю транспортными средствами и (или) шасси, при утрате паспортов в наиболее короткие сроки ставят в известность о сериях и номерах утраченных паспортов подразделения Госавтоинспекции по месту их утраты, а собственники и владельцы зарегистрированных в Госавтоинспекции транспортных средств — подразделения Госавтоинспекции по месту последней регистрации транспортного средства.

В случаях утраты или хищения паспортов производятся действия по их учету в порядке, установленном нормативными правовыми актами МВД России. Утраченные и похищенные паспорта, взамен которых были выданы дубликаты, считаются недействительными. При обнаружении они сдаются в подразделения Госавтоинспекции или таможенные органы, выдавшие дубликаты, где учитываются, хранятся и уничтожаются в установленном порядке. Сведения о поступлении таких паспортов в таможенные органы направляются в подразделения Госавтоинспекции для внесения корректив в соответствующие информационные учеты.

Дубликаты утраченных или пришедших в негодность паспортов выдаются собственникам и владельцам транспортных средств и (или) шасси подразделениями Госавтоинспекции.

Замена паспорта производится на основании заявления собственника или владельца транспортного средства в день его обращения, а в случаях, требующих проведения дополнительных проверок, — решение о возможности замены паспорта принимается по их результатам в срок до 30 суток со дня поступления заявления.

Думаю, Вам необходимо обратиься с данным вопросом в госавтоинспекцию, предъявив требование об уплате госпошлины затем банку, или же написать соответствующее заявление в банк, получив от него отказ, можно взыскать размер данной пошлины в судебной порядке. Желаю Вам удачи!

| Москва, ул. Перерва, д. 21 | МО ГИБДД ТНРЭР № 4 | Круглосуточно | +7 (495) 349-05-41 |

| Москва, ул. Вагоноремонтная, д. 27 | МО ГИБДД ТНРЭР № 1 | 9.00 — 18.00 (пн. — чт.) 9.00 — 17.00 (пт.) Сб. и вс. — выходной | +7 (495) 484-93-20 |

| Москва, Волховский переулок, д.16/20, стр.3 | МО ГИБДД ТНРЭР № 1 | 8.00 — 20.00 (вт.) 8.00 — 18.00 (ср. — пт.) 8.00 — 17.00 (сб.) Пн. и вс. — выходной | +7 (499) 261-10-95 |

| Москва, ул. Верхняя Красносельская, д.15 А | МО ГИБДД ТНРЭР № 1 | 8.00 — 20.00 (вт.)

8.00 — 18.00 (ср. — пт.)

8.00 — 17.00 (сб.)

Пн. и вс. — выходной — пт.)

8.00 — 17.00 (сб.)

Пн. и вс. — выходной | +7 (499) 264-32-53 |

| Москва, Посланников переулок, д. 20 | МО ГИБДД ТНРЭР № 1 | 8.00 — 20.00 (вт.) 8.00 — 18.00 (ср. — пт.) 8.00 — 17.00 (сб.) Пн. и вс. — выходной | +7 (499) 265-11-36 |

| Москва, Сигнальный проезд, д. 9 | МО ГИБДД ТНРЭР № 3 | 8.00 — 20.00 (ежедневно) | +7 (499) 903-69-80 +7 (499) 903-62-54 |

| Москва, проспект Мира, д. 207, кор. 1 | МО ГИБДД ТНРЭР № 3 | 8.00 — 17.00 (вт. — сб.) Пн. и вс. — выходной | +7 (499) 187-17-57 |

| Москва, ул. Юности, д. 3 | МО ГИБДД ТНРЭР № 3 | 8.00 — 20.00 (вт.) 8.00 — 18.00 (ср. — пт.) 8.00 — 17.00 (сб.) Пн. и вс. 9.00 — 18.00 (только через госуслуги) | +7 (495) 375-16-11 |

| Москва, ул. 50-летия Октября, д. 6, кор. 1 | МО ГИБДД ТНРЭР № 5 | 8.00 — 20.00 (ежедневно) Вс. только через госуслуги | +7 (495) 439-16-24 |

Москва, Хорошевское шоссе, д. 40 40 | МО ГИБДД ТНРЭР № 2 | 8.00 — 20.00 (вт.) 8.00 — 18.00 (ср. — пт.) 8.00 — 17.00 (сб.) Пн. и вс. — выходной | +7 (495) 940-11-19 |

| Москва, ул. Твардовского, д. 8, кор. 5 | МО ГИБДД ТНРЭР № 2 | Для юридических лиц 9.00 — 18.00 (пн. — чт.) 9.00 — 17.00 (пт.) Сб. и вс. — выходной Для физических лиц Круглосуточно (20.00 — 8.00 только через госуслуги) | +7 (499) 740-14-15 |

| Москва, ул. Нагатинская, д. 2, стр. 3 | МО ГИБДД ТНРЭР № 4 | 8.00 — 20.00 (вт.) 8.00 — 18.00 (ср. — пт.) 8.00 — 17.00 (сб.) Пн. 8.00 — 18.00 только через госуслуги Вс. — выходной | +7 (499) 782-24-10 |

| Москва, ул. Академика Глушко, д. 13 | МО ГИБДД ТНРЭР № 5 | 8.00 — 20.00 (ежедневно) | +7 (495) 711-81-03 |

| Москва, ул. Лобненская, д. 20 | МО ГИБДД ТНРЭР № 1 | 8.00 — 20.00 (ежедневно) | +7 (495) 485-41-06 |

Потерял ПТС: что делать? Как восстановить? Восстановление ПТС при утере

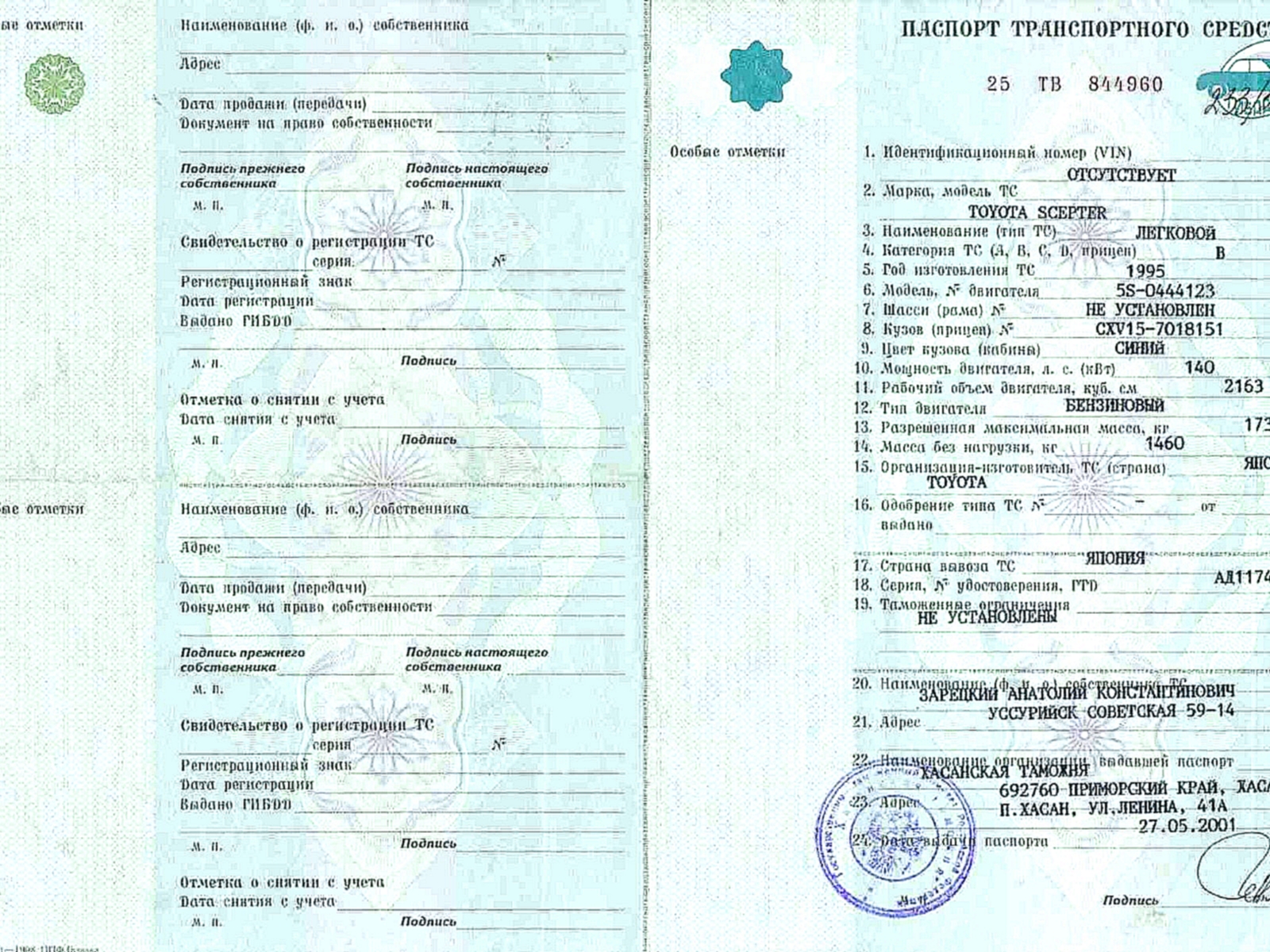

Восстановление ПТС, который содержит основные технические характеристики машины, – это обязательная юридическая процедура, через которую проходит каждый автомобилист, утративший паспорт. Как бы занят не был водитель, потерявший документ, ему стоит срочно посетить отделение ГИБДД для решения вопроса о выдаче нового ПТС.

Как бы занят не был водитель, потерявший документ, ему стоит срочно посетить отделение ГИБДД для решения вопроса о выдаче нового ПТС.

Меры при утере ПТС. Что делать

Для начала автомобилисту необходимо довести до сведения регистрационного органа, что он потерял ПТС. Что делать в такой ситуации, ему подскажет дежурный инспектор. Восстановление ПТС при утере предполагает подачу заявления от лица, в собственности или владении которого находится автотранспортное средство, либо его представителя.

Еще до выдачи дубликата орган принимает решение о признании потерянного документа недействительным. Водителю стоит помнить, что выдать новый паспорт может отделение ГИБДД, где его автомобиль был поставлен на учет.

Потерял ПТС. Как восстановить

Восстановление ПТС подразумевает предъявление таких документов как:

- Паспорт гражданина.

- Полис ОСАГО.

- Свидетельство о регистрации транспортного средства.

- Документы, подтверждающие право собственности на транспорт.

- Документ, подтверждающий оплату пошлины за предоставление государственной услуги.

- Генеральная доверенность, которая необходима в том случае, если о выдаче дубликата ходатайствует представитель хозяина автомобиля.

Восстановление ПТС требует от лица заполнения не только заявления, но и объяснительной, где фиксируются обстоятельства утраты документа на машину. Если у водителя сохранилась копия потерянного паспорта транспортного средства, то ее тоже стоит приложить к документации.

Срок замены

Замена ПТС, которая производится на основании заявления владельца или собственника машины, как правило, происходит в день обращения лица.

Существуют случаи, когда от органов ГИБДД требуется проведение дополнительных проверок транспорта заявителя. В таких ситуациях срок выдачи дубликата паспорта транспортного средства может продлиться до 30 дней с момента подачи заявления о восстановлении документа.

Подпишитесь на рассылку

Что получает автомобилист

Итоговый пакет документов, выданный заявителю должностными лицами, представляет собой:

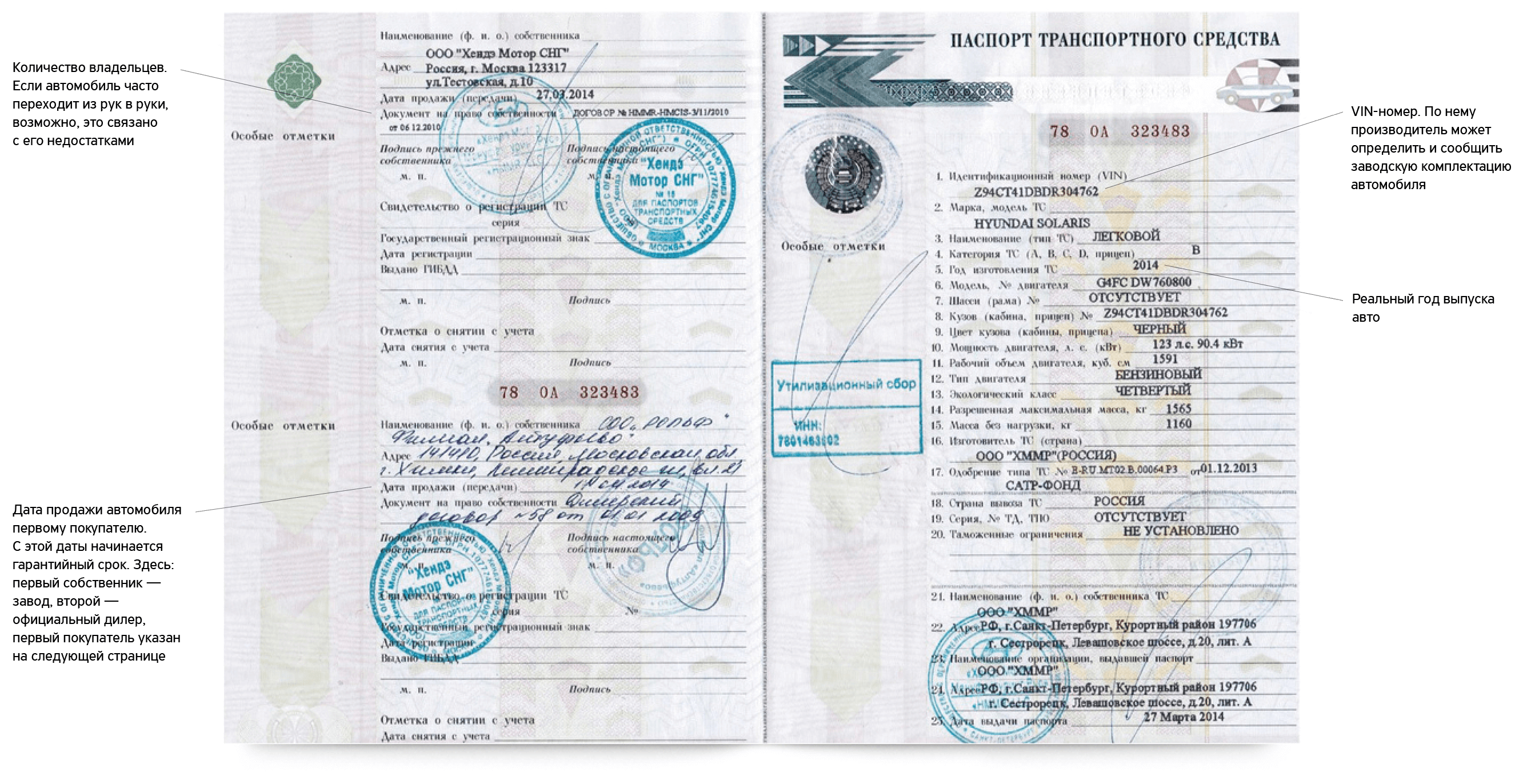

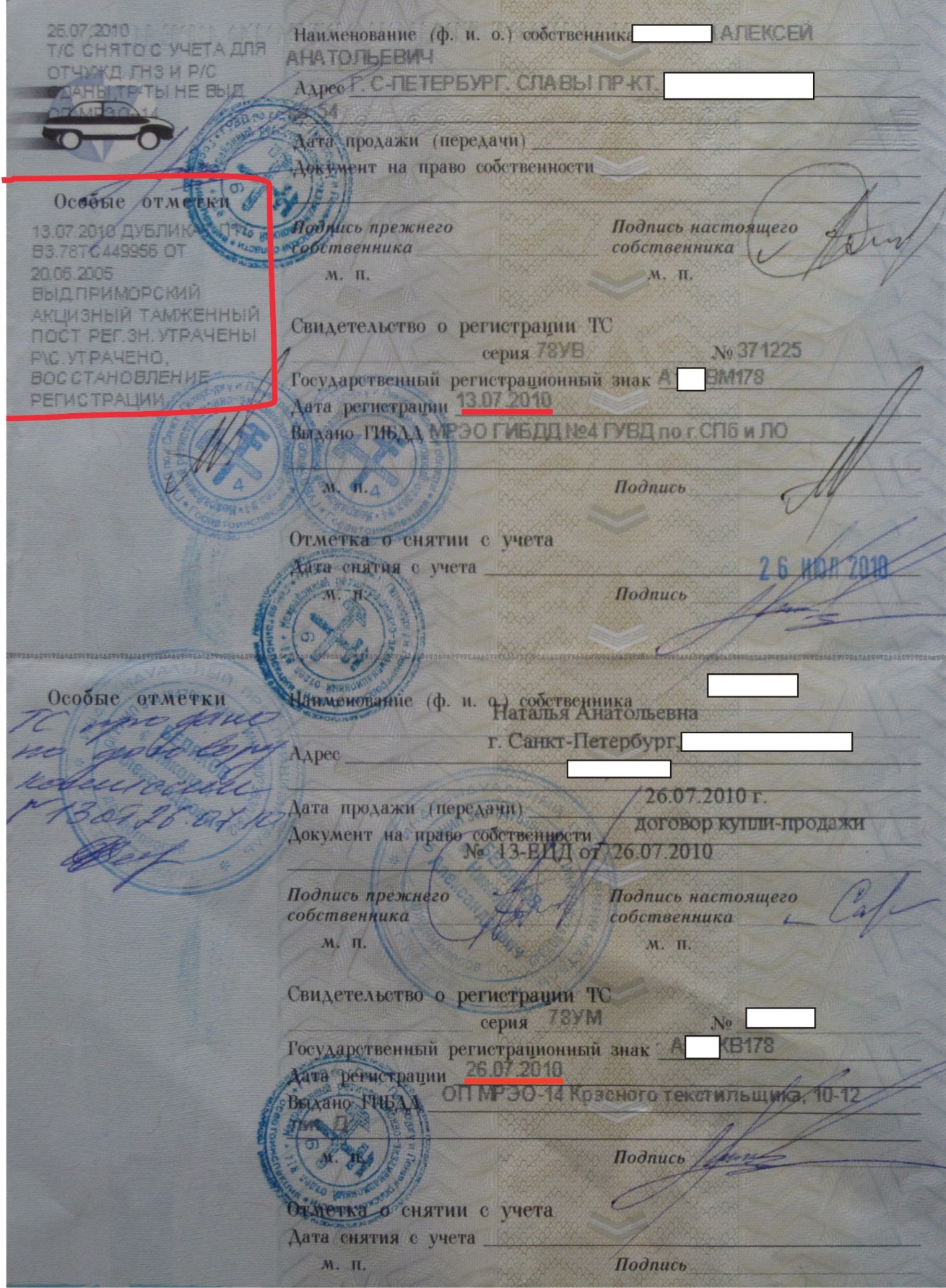

- Дубликат паспорта транспортного средства, что подтверждается в разделе об особых отметках документа.

- Новое свидетельство о регистрации автомобиля.

Проблемы с дубликатом ПТС

Отмечается, что водителям, которые имеют автомобили с дубликатов паспортов, предстоит преодолеть сложности при продаже своего транспортного средства. Покупатели будут выражать сомнения, касающиеся юридической чистоты предлагаемого автомобиля.

Сделки по продаже машин, которые имеют дубликат ПТС, зачастую могут принести немало проблем покупателям. Так, некоторые недобросовестные автомобилисты могут продавать машины с дубликатами, когда оригинал ПТС находится в банке в качестве обеспечения выплаты заемных средств. Когда обман раскрывается, то приобретатель машины узнает, что она стала предметом залога.

В КонсультантПлюс есть множество готовых решений, в том числе о том, можно ли продать машину по дубликату ПТС. Если у вас еще нет доступа к системе, вы можете оформить пробный онлайн-доступ бесплатно! Вы также можете получить актуальный прайс-лист К+.

Также ряд страховых компаний, которые занимаются страхованием в рамках КАСКО, зачастую отказывают владельцам автомобилей с дубликатами паспортов транспортного средства в выдаче страхового полиса.

Наличие дубликата вместо оригинального ПТС дает покупателю и органу государственной власти лишний повод заподозрить водителя такого автомобиля в его незаконном приобретении. В таких ситуациях автомобилистам придется доказывать подлинность предъявленного дубликата паспорта.

Таким образом, отмечается, что процедура получения дубликата паспорта транспортного средства довольно проста и не занимает большого количества времени. Водителю не нужно обращаться в органы полиции или требовать от должностных лиц каких-либо дополнительных справок, чтобы подать в регистрирующие органы заявление о восстановлении документа.

Еще больше материалов по теме в рубрике: «ПТС на авто».

Более полную информацию по теме вы можете найти в КонсультантПлюс.Полный и бесплатный доступ к системе на 2 дня.

Оптимизация TCP

Терминология AWS

Матрица поддержки AWS-VPX

Ограничения и правила использования

Предпосылки

Как работает экземпляр Citrix ADC VPX на AWS

Развертывание автономного экземпляра Citrix ADC VPX на AWS

Сценарий: автономный экземпляр

Скачать лицензию Citrix ADC VPX

Серверы балансировки нагрузки в разных зонах доступности

Как работает высокая доступность на AWS

Разверните пару высокой доступности на AWS

Высокая доступность в зонах доступности AWS

Разверните пару высокой доступности VPX с эластичными IP-адресами в разных зонах AWS

Разверните пару высокой доступности VPX с частными IP-адресами в разных зонах AWS

Развертывание экземпляра Citrix ADC VPX на AWS Outposts

Добавить серверную службу автоматического масштабирования AWS

Настройте экземпляр Citrix ADC VPX для использования сетевого интерфейса SR-IOV.

Настройте экземпляр Citrix ADC VPX для использования расширенной сети с AWS ENA

Обновите экземпляр Citrix ADC VPX на AWS

Устранение неполадок экземпляра VPX на AWS

AWS: часто задаваемые вопросы

Общие сведения о порядках TCP и номерах подтверждения

Если вы читаете это, то, скорее всего, вы уже знакомы с печально известным «трехсторонним рукопожатием» TCP, или «SYN, SYN / ACK, ACK». «К сожалению, на этом обучение TCP для многих сетевых специалистов заканчивается. Несмотря на свой возраст, TCP является относительно сложным протоколом, и его стоит хорошо знать. Эта статья призвана помочь вам научиться более комфортно изучать последовательность TCP и номера подтверждений в анализаторе пакетов Wireshark.

«К сожалению, на этом обучение TCP для многих сетевых специалистов заканчивается. Несмотря на свой возраст, TCP является относительно сложным протоколом, и его стоит хорошо знать. Эта статья призвана помочь вам научиться более комфортно изучать последовательность TCP и номера подтверждений в анализаторе пакетов Wireshark.

Прежде чем мы начнем, обязательно откройте пример захвата в Wireshark и поиграйте.

Пример захвата содержит один HTTP-запрос к веб-серверу, в котором клиентский веб-браузер запрашивает один файл изображения, а сервер возвращает HTTP / 1.1 200 (OK) ответ, который включает запрошенный файл. Вы можете щелкнуть правой кнопкой мыши любой из TCP-пакетов в этом захвате и выбрать Follow TCP Stream , чтобы открыть необработанное содержимое TCP-потока в отдельном окне для проверки. Трафик от клиента отображается красным цветом, а трафик с сервера — синим.

Трехстороннее рукопожатие

TCP использует в своем заголовке ряд флагов или 1-битных логических полей для управления состоянием соединения. Три, которые нас здесь больше всего интересуют:

Три, которые нас здесь больше всего интересуют:

- SYN — (Синхронизация) Инициирует соединение

- FIN — (Окончательный) Чистое завершение соединения

- ACK — Подтверждает полученные данные

Как мы увидим, в пакете может быть установлено несколько флагов.

Выберите пакет №1 в Wireshark и разверните анализ уровня TCP на средней панели, а затем разверните поле «Флаги» в заголовке TCP. Здесь мы видим, что все флаги TCP отключены. Обратите внимание, что флаг SYN установлен (установлен в 1).

Сделайте то же самое для пакета №2. Обратите внимание, что у него установлены два флага: ACK, чтобы подтвердить получение SYN-пакета клиента, и SYN, чтобы указать, что сервер также желает установить TCP-соединение.

Пакет №3 от клиента имеет только установленный флаг ACK.Эти три пакета завершают начальное трехстороннее рукопожатие TCP.

Порядковые номера и номера подтверждения

Клиент на обеих сторонах TCP-сеанса поддерживает 32-битный порядковый номер , который он использует для отслеживания объема отправленных данных. Этот порядковый номер включается в каждый переданный пакет и подтверждается противоположным хостом как номер подтверждения , чтобы сообщить хосту-отправителю, что переданные данные были приняты успешно.

Этот порядковый номер включается в каждый переданный пакет и подтверждается противоположным хостом как номер подтверждения , чтобы сообщить хосту-отправителю, что переданные данные были приняты успешно.

Когда хост инициирует сеанс TCP, его начальный порядковый номер фактически случайный; это может быть любое значение от 0 до 4 294 967 295 включительно.Однако анализаторы протокола, такие как Wireshark, обычно отображают относительную последовательность и номера подтверждения вместо фактических значений. Эти числа относятся к начальному порядковому номеру этого потока. Это удобно, поскольку гораздо легче отслеживать относительно небольшие предсказуемые числа, чем фактические числа, отправленные по сети.

Например, начальный относительный порядковый номер, показанный в пакете № 1, равен 0 (естественно), в то время как декодирование ASCII на третьей панели показывает, что фактический порядковый номер равен 0xf61c6cbe или 412

Отображение относительных порядковых номеров можно дополнительно отключить, перейдя в Правка> Настройки . .. и сняв отметку Относительные порядковые номера и масштабирование окна в настройках протокола TCP. Однако имейте в виду, что остальная часть этой статьи будет ссылаться только на относительные порядковые номера и номера подтверждения.

.. и сняв отметку Относительные порядковые номера и масштабирование окна в настройках протокола TCP. Однако имейте в виду, что остальная часть этой статьи будет ссылаться только на относительные порядковые номера и номера подтверждения.

Чтобы лучше понять, как порядковые номера и номера подтверждения используются на протяжении всего сеанса TCP, мы можем использовать встроенную в Wireshark возможность построения потоковых графиков.Перейдите к Statistics> Flow Graph … , выберите TCP flow и нажмите OK . Wireshark автоматически создает графическую сводку потока TCP.

Каждая строка представляет отдельный пакет TCP. В левом столбце указывается направление пакета, TCP-порты, длина сегмента и установленный флаг (ы). В столбце справа указана относительная последовательность и номера подтверждений в десятичном формате. Выбор строки в этом столбце также выделяет соответствующий пакет в главном окне.

Мы можем использовать этот потоковый граф, чтобы лучше понять, как работают порядковые номера и номера подтверждений.

Пакет №1

Каждая сторона сеанса TCP начинается с (относительным) порядковым номером, равным нулю. Аналогично, номер подтверждения также равен нулю, поскольку еще нет дополнительной стороны разговора для подтверждения.

(Примечание. Версия Wireshark, используемая для этой демонстрации, 1.2.7, показывает номер подтверждения как явно случайное число.Считается, что это программная ошибка; начальный номер подтверждения сеанса всегда должен быть равен нулю, как вы можете видеть при просмотре шестнадцатеричного дампа пакета.)

Пакет №2

Сервер отвечает клиенту порядковым номером, равным нулю, так как это его первый пакет в этом сеансе TCP, и относительным номером подтверждения 1. Номер подтверждения устанавливается на 1, чтобы указать получение флага SYN клиента в пакет №1.

Обратите внимание, что номер подтверждения был увеличен на 1, хотя данные полезной нагрузки еще не были отправлены клиентом. Это связано с тем, что наличие флага SYN или FIN в принятом пакете вызывает увеличение на 1 в последовательности. (Это не мешает учету данных полезной нагрузки, поскольку пакеты с установленным флагом SYN или FIN не несут полезную нагрузку.)

Это связано с тем, что наличие флага SYN или FIN в принятом пакете вызывает увеличение на 1 в последовательности. (Это не мешает учету данных полезной нагрузки, поскольку пакеты с установленным флагом SYN или FIN не несут полезную нагрузку.)

Пакет № 3

Как и в пакете № 2, клиент отвечает на порядковый номер сервера, равный нулю, с номером подтверждения, равным 1. Клиент включает в себя свой собственный порядковый номер 1 (увеличенный с нуля из-за SYN).

На этом этапе порядковый номер для обоих хостов равен 1.Это начальное увеличение на 1 порядковых номеров обоих хостов происходит во время установления всех сеансов TCP.

Пакет № 4

Это первый пакет в потоке, который несет фактическую полезную нагрузку (в частности, HTTP-запрос клиента). Порядковый номер остается равным 1, поскольку с момента последнего пакета в этом потоке данные не передавались. Номер подтверждения также остается равным 1, так как данные от сервера также не были получены.

Обратите внимание, что длина полезной нагрузки этого пакета составляет 725 байт.

Пакет № 5

Этот пакет отправляется сервером исключительно для подтверждения данных, отправленных клиентом в пакете №4, пока верхние уровни обрабатывают HTTP-запрос. Обратите внимание, что номер подтверждения увеличился на 725 (длина полезной нагрузки в пакете № 4) до 726; например, «Я получил 726 байт до сих пор». Порядковый номер сервера остается 1.

Пакет № 6

Этот пакет отмечает начало ответа сервера HTTP. Его порядковый номер по-прежнему равен 1, поскольку ни один из предшествующих ему пакетов не содержал полезной нагрузки.Этот пакет содержит 1448 байтов полезной нагрузки.

Пакет № 7

Порядковый номер клиента был увеличен до 726 из-за последнего отправленного им пакета. Получив от сервера 1448 байт данных, клиент увеличивает свой номер подтверждения с 1 до 1449.

Для большей части захвата мы увидим повторение этого цикла. Порядковый номер клиента останется неизменным на уровне 726, потому что у него нет данных для передачи сверх начального 725-байтового запроса. Порядковый номер сервера, напротив, продолжает расти по мере того, как он отправляет больше сегментов HTTP-ответа.

Порядковый номер сервера, напротив, продолжает расти по мере того, как он отправляет больше сегментов HTTP-ответа.

Разборка

Пакет № 38

После подтверждения последнего сегмента данных от сервера, клиент обрабатывает ответ HTTP в целом и решает, что дальнейшая связь не требуется. Пакет №38 отправляется клиентом с установленным флагом FIN. Его номер подтверждения остается таким же, как в предыдущем пакете (# 37).

Пакет № 39

Сервер подтверждает желание клиента разорвать соединение, увеличивая номер подтверждения на единицу (аналогично тому, что было сделано в пакете № 2 для подтверждения флага SYN), а также устанавливая флаг FIN.

Пакет № 40

Клиент отправляет свой последний порядковый номер 727 и подтверждает пакет FIN сервера, увеличивая номер подтверждения на 1 до 22952.

На этом этапе оба хоста завершили сеанс и могут освободить программные ресурсы, выделенные для его обслуживания.

Влияние потери пакетов и времени приема-передачи на пропускную способность

Потеря пакетов и время приема-передачи

Потеря пакетов и время приема-передачи — два важных показателя производительности сети, которые влияют на пропускную способность TCP-соединений. Мониторинг этих двух значений в режиме реального времени в глобальной сети или Wi-Fi может помочь вам быстро определить медлительность, с которой сталкиваются конечные пользователи и приложения. В этой статье я продемонстрирую, как потеря пакетов и время приема-передачи влияют на пропускную способность TCP.

Мониторинг этих двух значений в режиме реального времени в глобальной сети или Wi-Fi может помочь вам быстро определить медлительность, с которой сталкиваются конечные пользователи и приложения. В этой статье я продемонстрирую, как потеря пакетов и время приема-передачи влияют на пропускную способность TCP.

Потеря пакетов рассчитывается как процент пакетов, которые были получены с неправильным форматом или вообще не получены. Эта ключевая метрика производительности является хорошим показателем качества сети, поскольку точно отражает надежность сети.Потеря пакетов вызвана неправильным форматом пакетов, полученным адресатом, или, что еще хуже, отсутствием приема пакетов.

Время приема-передачи представляет собой время, которое требуется пакету данных для перемещения туда и обратно в определенное место назначения. Значение времени приема-передачи зависит от длины всех пройденных сетевых ссылок, а также от задержки, возникающей на каждом переходе, включая хост назначения.

Пропускная способность и математическое уравнение

Пропускная способность — это объем данных, успешно переданных между источником и целевым хостом. Это значение не следует путать с полосой пропускания или скоростью передачи данных. Полоса пропускания, как и скорость передачи данных, является максимальной пропускной способностью, достижимой в сети или канале, и обычно устанавливается с помощью технологий мультимедиа и кодирования. Пропускная способность — это фактическая скорость передачи данных между отправителем и получателем.

Это значение не следует путать с полосой пропускания или скоростью передачи данных. Полоса пропускания, как и скорость передачи данных, является максимальной пропускной способностью, достижимой в сети или канале, и обычно устанавливается с помощью технологий мультимедиа и кодирования. Пропускная способность — это фактическая скорость передачи данных между отправителем и получателем.

Поскольку протокол TCP широко используется для просмотра веб-сайтов в Интернете и загрузки файлов, показатели производительности сети, которые определяют его производительность, очень важны для восприятия опыта конечного пользователя.

Уравнение Матиса

Есть три основных показателя, которые влияют на пропускную способность TCP-соединения: время приема-передачи ( RTT ), потеря пакетов ( p ) и максимальный размер сегмента ( MSS ). Хорошей моделью, описывающей взаимосвязь этих трех переменных производительности, является уравнение Матиса. Уравнение Матиса утверждает, что максимальная пропускная способность, достигаемая TCP-соединением, может быть вычислена путем деления MSS на RTT и умножения результата на 1 на квадратный корень из p , где p представляет потерю пакетов.

Лабораторный сценарий с потерей пакетов

Я записал демонстрационное видео, в котором я провел тест iperf TCP как с потерей пакетов, так и без нее, и сравнил полученную пропускную способность (ссылка ниже). Вы можете перейти к минуте 1:48 видео, если не хотите проходить через начальную деку слайдов:

При передаче TCP без потери пакетов была получена пропускная способность примерно 94 Мбит / с (минуты 3:20 в видео). Передача TCP с 10% вернула пропускную способность 2.88 Мбит / с (5:35 минут). Это прямая демонстрация уравнения Матиса.

Тестирование уравнения Матиса с iperf и tc

Вы можете протестировать уравнение Матиса независимо, чтобы увидеть влияние потери пакетов и увеличения времени приема-передачи на пропускную способность TCP. Для проведения такой лабораторной работы вам понадобятся два хоста Linux (вы также можете использовать виртуальные машины vBox на своем ноутбуке) с установленным iperf для генерации пропускной способности TCP между двумя узлами и tc, утилитой управления трафиком Linux, чтобы вызвать потерю пакетов и увеличьте время приема-передачи на одном из двух хостов (здесь мы выберем клиента).

Для проведения такой лабораторной работы вам понадобятся два хоста Linux (вы также можете использовать виртуальные машины vBox на своем ноутбуке) с установленным iperf для генерации пропускной способности TCP между двумя узлами и tc, утилитой управления трафиком Linux, чтобы вызвать потерю пакетов и увеличьте время приема-передачи на одном из двух хостов (здесь мы выберем клиента).

Чтобы проверить уравнение Матиса, вы можете запустить следующие сценарии:

- Тест 1: Пропускная способность TCP без потери пакетов и без увеличения времени приема-передачи.

- Тест 2: Пропускная способность TCP только с потерей пакетов.

- Тест 3: Пропускная способность TCP только с увеличенным временем приема-передачи.

Тест 1. Запустите простой тест пропускной способности TCP с помощью iperf.

Запустите сервер iperf на одном хосте Linux с помощью этой команды:

iperf -s

Запуск клиента iperf на другом хосте Linux с помощью этой команды:

iperf -c SERVER_IP

Тест 2 — Увеличьте потерю пакетов до 10 % на клиенте

Чтобы увеличить потерю пакетов на клиенте iperf, просто выполните следующую команду:

tc qdisc add dev eth0 root netem loss 10%

Затем запустите сервер и клиент iperf, как показано в тесте 1. После завершения теста вы можете удалить правило с помощью следующей команды:

После завершения теста вы можете удалить правило с помощью следующей команды:

tc qdisc del dev eth0 root

Test 3 — Увеличьте время приема-передачи на клиенте

Чтобы увеличить время приема-передачи до 200 мс на Клиент iperf просто запустите следующую команду:

tc qdisc add dev eth0 root netem delay 200ms

Затем запустите сервер и клиент iperf, как показано в тесте 1. После завершения теста вы можете удалить правило с помощью следующей команды:

tc qdisc del dev eth0 root

Заключение

Потеря пакетов и время приема-передачи — два важных показателя производительности сети, которые влияют на пропускную способность TCP-соединений.Мониторинг этих двух значений в проводной сети и сети Wi-Fi очень важен для обнаружения проблем, влияющих на работу конечных пользователей и приложений.

Истечение срока действия и замена IKE и IPsec SA (изменение ключей, повторная аутентификация) — истечение срока действия и замена IKE и IPsec SA (повторное использование ключей, повторная аутентификация)

Ключи, согласованные для IKE и IPsec / CHILD SA, должны использоваться только в течение ограниченного периода времени и для защиты ограниченного объема данных. Это означает, что каждая SA должна истечь через определенное время жизни.Чтобы избежать прерываний, можно согласовать замену SA до того, как это произойдет, что называется «сменой ключей».

Это означает, что каждая SA должна истечь через определенное время жизни.Чтобы избежать прерываний, можно согласовать замену SA до того, как это произойдет, что называется «сменой ключей».

Взаимодействие¶

Могут возникать проблемы совместимости, связанные с изменением ключей и повторной аутентификацией, см. Windows и Mac OS X / iOS.

В зависимости от версии IKE существует до трех способов замены IKE SA до истечения срока ее действия.

Смена ключей¶

По сравнению с IKEv1, который поддерживает только повторную аутентификацию (см. Ниже), IKEv2 обеспечивает правильное встроенное изменение ключей IKE SA с использованием обменов CREATE_CHILD_SA.Это означает, что новые ключи могут быть установлены без прерывания существующих IKE и IPsec SA.

Это значение по умолчанию для конфигураций IKEv2 на основе swanctl.conf / vici.

Повторная аутентификация

Этот метод обновления ключей IKE включает создание полной IKE SA с нуля, которая включает полные обмены IKE_SA_INIT и IKE_AUTH и воссоздание всех связанных сопоставлений безопасности IPsec.

Это значение по умолчанию для конфигураций, основанных на ipsec.конф.

Смысл повторной аутентификации, как подразумевает этот термин, состоит в том, чтобы повторно выполнить аутентификацию и убедиться, что одноранговые узлы все еще имеют доступ к действительным учетным данным. Без повторной аутентификации в настоящее время можно поддерживать соединение даже после истечения срока действия сертификата однорангового узла. Отзыв сертификатов (с CRL или OCSP) также проверяется только во время (повторной) аутентификации. Повторная проверка подлинности также может иметь смысл в случаях, когда смарт-карты используются для проверки подлинности клиента, поскольку она гарантирует, что пользователь по-прежнему вставляет смарт-карту и разблокирует ее с помощью ПИН-кода.

Повторную аутентификацию IKE SA можно выполнить двумя способами:

- Break-before-make : это поведение по умолчанию демона IKE при повторной аутентификации IKEv2 SA. Это означает, что все сопоставления безопасности IKE и IPsec удаляются перед их воссозданием.

Это вызовет некоторые прерывания, во время которых не будут установлены сопоставления безопасности IPsec. Если используются политики прерывания, это также может инициировать ненужное получение и, следовательно, дублирование сопоставлений безопасности IPsec во время простоя. Чтобы предотвратить выход открытого текстового трафика с хоста, можно использовать соответствующие правила брандмауэра или политики отбрасывания.

Это вызовет некоторые прерывания, во время которых не будут установлены сопоставления безопасности IPsec. Если используются политики прерывания, это также может инициировать ненужное получение и, следовательно, дублирование сопоставлений безопасности IPsec во время простоя. Чтобы предотвратить выход открытого текстового трафика с хоста, можно использовать соответствующие правила брандмауэра или политики отбрасывания. - Прерывание : этот метод сначала создает дубликаты IKE и всех сопоставлений безопасности IPsec, перекрывающиеся с существующими, а затем удаляет старые. Это позволяет избежать прерываний, но требует, чтобы оба одноранговых узла могли обрабатывать перекрывающиеся SA (например, в отношении виртуальных IP-адресов, повторяющихся политик или сценариев обновления). Он поддерживается для IKEv2 начиная с версии 5.3.0, но по умолчанию отключен и может быть включен с помощью параметра charon.make_before_break strongswan.conf.

IKEv1 SA также переключаются / повторно аутентифицируются с использованием схемы включения до отключения, однако затрагивается только IKE SA. SA IPsec принимаются новой IKE SA и не создаются заново.

SA IPsec принимаются новой IKE SA и не создаются заново.

Поведение ответчика IKEv2¶

Ответчики, для которых настроена повторная аутентификация, будут использовать уведомление AUTH_LIFETIME, определенное RFC 4478, чтобы требовать от клиентов повторной аутентификации до определенного времени. Если респондент не может инициировать повторную аутентификацию сам (например, из-за асимметричной аутентификации, такой как EAP), он закроет IKE_SA, если клиент не сможет повторно аутентифицировать SA вовремя. Ответчик отправляет клиенту вычисленное / рандомизированное время повторной аутентификации (а не жесткое время жизни SA).

Обратите внимание, что strongSwan как клиент будет придерживаться уведомлений AUTH_LIFETIME, даже если повторная аутентификация отключена в конфигурации (или настроена иначе). Он вычитает локально сконфигурированное over_time (или margintime ) из полученного времени жизни и планирует повторную аутентификацию.

Настройки¶

Следующие параметры определяют, когда истекает срок действия IKE SA, а также как и когда они заменяются. Обратите внимание, что обе серверные части конфигурации поддерживают рандомизацию времени смены ключей, чтобы избежать конфликтов.

Обратите внимание, что обе серверные части конфигурации поддерживают рандомизацию времени смены ключей, чтобы избежать конфликтов.

| Настройка | По умолчанию | Описание |

|---|---|---|

| swanctl.conf | ||

| По сравнению с конфигурациями на основе ipsec.conf можно включить смену ключей и повторную аутентификацию для того же IKE SA | ||

| В соединениях. | ||

| rekey_time | 4ч | Время начала смены ключей. Если установлено значение reauth_time , значение по умолчанию равно нулю, чтобы отключить смену ключей.Установите для обоих явное изменение ключа и повторную аутентификацию IKE SA. Поддерживается только для IKEv2, вместо этого IKEv1 выполнит повторную аутентификацию. |

| reauth_time | 0 с | Время инициации повторной аутентификации. Может дать указание клиентам выполнить повторную аутентификацию. |

| сверхурочно | 10% от максимального ( rekey_time , reauth_time ) | Жесткое время жизни IKE SA (относительно rekey_time / reauth_time ), если rekey / reauth не завершается. |

| rand_time | сверхурочно | Диапазон времени, из которого можно выбрать случайное значение для вычитания из времени повторного ввода ключа / повторной аутентификации. |

| ipsec.conf | ||

| Формула, используемая для расчета времени смены ключей для подключений на основе ipsec.conf, описана ниже | ||

| ikelifetime | 3ч | Абсолютное время, по истечении которого истекает IKE SA. |

| реаут | да | Следует ли использовать повторную аутентификацию вместо встроенной смены ключей для IKEv2. Всегда включен для IKEv1 SA. |

Потеря пакетов

fastdata. es.net

Меню

es.net

Меню- myESnet

- ESnet

- Дом

- Наука DMZ

- Наука DMZ

- Мотивация

- Архитектура

- Сетевые компоненты

- Стратегии виртуальных цепей

- Программно-определяемая сеть

- облачных ресурсов

- узлов передачи данных

- Мониторинг производительности

- Безопасность

- пользователей DMZ Science

- Политика использования

- Среды конфиденциальных данных

- FAQ

- Узнать больше

- Примеры из практики

- Презентация сообщества Science DMZ

- Дополнительные ссылки

- Обзор требований к науке и сетям

- Настройка хоста

- Справочная информация

- Linux

- Mac OSX

- FreeBSD

- MS Windows

- Другая ОС

- Настройка сети

- Объяснение проблем TCP

- Пакетная стимуляция

- Настройка UDP

- Проблемы с буфером

- Настройка маршрутизатора

- Проблемы с межсетевым экраном

- Проблемы с MTU

- Раздутие буфера

- Инструменты передачи данных

- Справочная информация

- Инструменты командной строки

- Глобус

- GridFTP

- scp и sftp

- Коммерческие инструменты

- Протокол QUIC

TCP_NODELAY и алгоритм Нэгла в 2019 г . : Оптимизация TCP

: Оптимизация TCP

Если вы хотите по-настоящему понять методы оптимизации TCP, как решить, что использовать и как их реализовать, вы попали в нужное место.Этот пост был настолько длинным и насыщенным, что мы решили разбить его на разделы и дать оглавление. Наслаждайтесь!

Супергениус Альберт Эйнштейн изо всех сил пытается понять TCP_NODELAY и задержки Нэгла (вероятно).

Содержание:

- Справочная информация о TCP: почему были реализованы алгоритм Нэгла и отложенный ACK и как они взаимодействуют

- Алгоритм Нэгла и отложенный ACK не работают вместе в сети TCP / IP

- Что такое TCP_NODELAY и TCP_QUICKACK и что они делают?

- Ресурсы по отложенному ACK, задержкам Нэгла, Tinygram, синдрому глупого окна и другим проблемам TCP

- Следует ли включить TCP_NODELAY?

- Как понять, следует ли включать TCP_NODELAY?

- Как узнать, помогает ли TCP_NODELAY?

- Как я могу решить проблемы, вызванные алгоритмом Нэгла и отложенными ACK?

1. Общие сведения о TCP: почему были реализованы алгоритм Нэгла и отложенный ACK и как они взаимодействуют

Общие сведения о TCP: почему были реализованы алгоритм Нэгла и отложенный ACK и как они взаимодействуют

Сегодняшний Интернет — это большая и глобальная сеть TCP / IP, которая отправляет веб-страницы и огромные файлы всех типов на большие расстояния. Многое изменилось с момента создания Интернета, когда небольшие академические и правительственные сети в основном использовали протоколы Telnet и Network Control Program (NCP). Интернет рос в геометрической прогрессии с момента своего создания, и по мере того, как в сеть появляется все больше типов трафика, устройств и протоколов, важность эффективного управления этим трафиком также возрастает.

Когда стек TCP / IP стал доминирующим протоколом в начале 1980-х годов, оставив Telnet для более специализированных целей, наконец, появились настройки для оптимизации потока трафика и предотвращения перегрузки и потери данных. Однако даже сейчас бывает трудно понять, когда и как использовать эти настройки. В этой статье будут прояснены некоторые из лучших вариантов использования общих настроек и методов оптимизации TCP, в частности, алгоритм Нэгла, TCP_NODELAY, Delayed ACK и TCP_QUICKACK.

Nagle, названный в честь его создателя Джона Нэгла, представляет собой один из механизмов повышения эффективности TCP за счет уменьшения количества небольших пакетов, отправляемых по сети. Целью было предотвратить передачу узлом большого количества небольших пакетов, если приложение доставляет данные в сокет довольно медленно. Если процесс вызывает передачу большого количества небольших пакетов, это может создавать чрезмерную перегрузку сети. Это особенно верно, если полезная нагрузка пакета меньше данных заголовка TCP.

Вы бы не арендовали целый грузовик для перемещения одного комода. Зачем отправлять 1-байтовую инструкцию Telnet в 40-байтовом пакете TCP?

Это аналогично загрузке одного комода в огромный движущийся грузовик и последующему проезду по городу. Если комод не должен прибыть туда немедленно, вы можете подождать и заполнить грузовик. Это то, что делает алгоритм Нэгла. Алгоритм Нэгла используется для оптимизации передачи данных путем объединения нескольких небольших байтов запроса в один сегмент TCP, чтобы соотношение данных заголовка и полезной нагрузки было более эффективным. Заголовки TCP занимают 40 байтов, и существует множество приложений, которые могут передавать один байт полезной нагрузки. Если ваша среда настроена на немедленную отправку данных, вы можете в конечном итоге отправить 41-байтовый пакет только с одним байтом фактической полезной нагрузки.

Заголовки TCP занимают 40 байтов, и существует множество приложений, которые могут передавать один байт полезной нагрузки. Если ваша среда настроена на немедленную отправку данных, вы можете в конечном итоге отправить 41-байтовый пакет только с одним байтом фактической полезной нагрузки.

Отложенное подтверждение TCP или отложенное подтверждение ACK — это еще один метод, используемый некоторыми реализациями TCP для повышения производительности сети и уменьшения перегрузки. Отложенный ACK был изобретен для уменьшения количества ACK, необходимых для подтверждения сегментов, и уменьшения накладных расходов протокола.Задержанный ACK — это пункт назначения, сохраняющий сегмент ACK для значения таймера отложенного ACK, около 200-500 мс. Отложенный ACK означает, что TCP не сразу подтверждает каждый полученный сегмент TCP. Несколько ответов ACK могут быть объединены в один ответ, уменьшая накладные расходы протокола. Отложенный ACK — это, по сути, ставка, сделанная местом назначения, которое делает ставку на 200-500 мсек, что новый пакет прибудет до истечения таймера отложенного ACK. Хотя в некоторых случаях этот метод может привести к снижению производительности приложения.

Хотя в некоторых случаях этот метод может привести к снижению производительности приложения.

Важно понимать влияние производительности на ваши приложения, когда вы решаете, какие методы оптимизации TCP реализовать.

АлгоритмNagle и отложенный ACK были созданы примерно в одно время, но из-за отсутствия сотрудничества между создателями они предоставили неполное, а иногда и противоречивое решение. Сам Джон Нэгл выразил разочарование по поводу ситуации в ветке Hacker News по этой теме, сказав:

«Это все еще меня раздражает.Настоящая проблема не в предотвращении крошечных грамм. Это задержки ACK и этот тупой фиксированный таймер. Они оба вошли в TCP примерно одновременно, но независимо. Я выполнял профилактику tinygram (алгоритм Нэгла), а Беркли задерживал ACK, оба в начале 1980-х. Комбинация того и другого ужасна ».

2. Алгоритм Нэгла и отложенный ACK не работают вместе в сети TCP / IP

По умолчанию алгоритм Нэгла и отложенный ACK широко применяются в сетях, включая Интернет.Алгоритм Нэгла эффективно позволяет только одному пакету активно транспортироваться по сети в любой момент времени, это имеет тенденцию сдерживать трафик из-за взаимодействия между алгоритмом Нэгла и отложенными ACK. Следовательно, алгоритм Нэгла нежелателен в высоко интерактивных средах.

Например: отложенный ACK пытается отправить больше данных на сегмент, если это возможно. Но часть алгоритма Нэгла зависит от ACK для отправки данных. Алгоритм Нэгла и отложенные ACK вместе создают проблему, потому что отложенные ACK ждут, чтобы отправить ACK, в то время как Нэгл ждет, чтобы получить ACK! Это создает случайные задержки в 200-500 мсек для сегментов, которые в противном случае можно было бы немедленно отправить и доставить в стек на стороне приема и приложениям над ним.

В ситуациях, когда вам нужно, чтобы ваши данные передавались немедленно и имеет значение односторонняя задержка, например, при передаче действий пользователя, таких как нажатия клавиш или движения мыши, от клиента на центральный сервер с помощью Telnet, отключение алгоритма Nagle может улучшить Пользовательский опыт. Но почти для всего остального, где имеет значение только время прохождения туда и обратно, а не в одну сторону, отключение алгоритма Нэгла может не помочь.

Отложенные ACK могут помочь в определенных обстоятельствах, например, при использовании опции эха символа в Telnet.Если ACK крошечные и не используют большую полосу пропускания, то отложенный ACK не очень помогает. Из-за этих сложностей сложно определить, когда использовать алгоритм Нэгла, отложенный ACK и другие параметры оптимизации TCP.

В TCP нет ничего, что могло бы автоматически отключать алгоритм Нэгла или отложенные ACK, поэтому вы должны достаточно хорошо разбираться в своей сети, чтобы выбрать параметры, обеспечивающие наилучшую производительность.

3. Что такое TCP_NODELAY и TCP_QUICKACK и для чего они нужны?

Очень важно понимать взаимодействие между алгоритмом Нэгла и отложенными ACK.Параметр сокета TCP_NODELAY позволяет вашей сети обходить задержки Nagle, отключая алгоритм Nagle и отправляя данные, как только они становятся доступными. Включение TCP_NODELAY заставляет сокет отправлять данные в своем буфере независимо от размера пакета. Чтобы отключить алгоритм буферизации Нэгла, используйте опцию сокета TCP_NODELAY. Чтобы отключить отложенные ACK, используйте параметр сокета TCP_QUICKACK.

Включение опции TCP_NODELAY отключает алгоритм Нэгла. В случае интерактивных приложений или болтливых протоколов с большим количеством рукопожатий, таких как SSL, Citrix и Telnet, алгоритм Нэгла может вызвать падение производительности, тогда как включение TCP_NODELAY может улучшить производительность.

В любых протоколах приложений типа «запрос-ответ», где данные запроса могут быть больше, чем пакет, это может искусственно наложить задержку в несколько сотен миллисекунд между запрашивающей стороной и отвечающей стороной, даже если запрашивающая сторона должным образом буферизовала данные запроса. В этом случае алгоритм Нэгла должен быть отключен путем включения TCP_NODELAY инициатором запроса. Если данные ответа могут превышать размер пакета, отвечающая сторона должна также отключить алгоритм Нэгла, включив TCP_NODELAY, чтобы запрашивающая сторона могла быстро получить весь ответ.

4. Дополнительные ресурсы по задержкам Нэгла, отложенному ACK, Tinygrams и синдрому глупого окна

5. Следует ли включать TCP_NODELAY?

Это действительно зависит от вашей конкретной рабочей нагрузки и доминирующих шаблонов трафика в службе. Обычно в локальных сетях (LAN) меньше проблем с перегрузкой трафика по сравнению с глобальными сетями (WAN).

Если вы имеете дело с трафиком неинтерактивного типа или массовыми передачами, такими как SOAP, XMLRPC, HTTP / веб-трафик, то включение TCP_NODELAY для отключения алгоритма Нэгла не нужно.

Некоторые контексты, в которых алгоритм Нэгла не помогает и должен быть включен TCP_NODELAY:

- Высокоинтерактивные приложения, взаимодействующие с центральным сервером (Citrix, сетевые видеоигры и т. Д.)

- устройства, подключенные к Telnet Приложения, использующие болтливые протоколы (Telnet, SSL)

6. Как определить, следует ли включать TCP_NODELAY?

Нет простого практического правила, так как это очень зависит от ваших шаблонов трафика и состава приложений, но вот хороший тест, который вы можете сделать, если у вас есть ExtraHop.Оставьте устройство ExtraHop Discover включенным, чтобы получить базовые данные, а затем посмотрите статистику TCP под вашими ключевыми переключателями. Вы видите большое количество «крошечных грамм» (пакетов, которые содержат относительно небольшую полезную нагрузку по сравнению с накладными расходами, связанными с заголовками, необходимыми для передачи данных).

Если вы видите много крошечных грамм или большое количество задержек Нэгла в процентах от общего трафика, отключите TCP_NODELAY, что позволит алгоритму Нэгла уменьшить крошечные грамм. Снова оставьте EDA включенным на некоторое время, а затем посмотрите на номер крошечной грамм, если это число все еще очень велико, включите TCP_NODELAY, указывая, что алгоритм Нэгла не уменьшает крошечные грамм.

Настройка — это итеративный процесс. Чтобы понять, следует ли вам включать TCP_NODELAY, нужно немного поэкспериментировать, и ваши потребности будут меняться со временем по мере роста и изменения вашего сетевого стека и приложений.

7. Как узнать, помогает ли TCP_NODELAY?

После включения TCP_NODELAY для отключения алгоритма Нэгла и прохождения процесса настройки, если вы видите очень низкое количество задержек Нэгла в процентах от общего трафика и очень низкое количество крошечных грамм, значит, включение TCP_NODELAY помогает.

И наоборот, если вы видите большое количество задержек Nagle в процентах от общего трафика и очень большое количество крошечных грамм, то включение TCP_NODELAY, вероятно, не лучший вариант для вашего варианта использования.

8. Как я могу решить проблемы, вызванные алгоритмом Нэгла и отложенными ACK?

Если вы прошли процесс настройки и по-прежнему наблюдаете проблемы с перегрузкой сети, у вас могут быть проблемы, которые нельзя решить путем настройки параметров сокета. Однако есть еще несколько вещей, которые нужно попробовать, прежде чем сдаться:

- Включите TCP_NODELAY, чтобы отключить алгоритм Нэгла через глобальные параметры сокета на серверах

- Сделайте настройки профиля на прокси-серверах и балансировщиках нагрузки: это особенно актуально, если вы запускаете приложения или среды, которые лишь иногда имеют высоко интерактивный трафик и болтливые протоколы.Путем динамического включения и выключения алгоритма Нэгла и TCP_NODELAY на уровне балансировщика нагрузки можно поддерживать оптимальную работу даже сильно разнородных смесей трафика.

- Уменьшите время задержки ACK на ваших серверах и балансировщиках нагрузки. Иногда такая оптимизация выполняется программно на уровне приложения, но если это не так, вы все равно можете динамически управлять таймером ACK на уровне сервера или балансировщика нагрузки.

При внесении этих изменений внимательно следите за сетевым трафиком и смотрите, как каждая настройка влияет на перегрузку.

В ExtraHop мы можем подробно изучить множество огромных корпоративных сетей, и вы будете удивлены, как часто крупная компания без надобности приобретает дополнительное сетевое оборудование на сотни тысяч долларов, потому что их основные протоколы, TCP / IP стек, не были оптимизированы для смешанного трафика приложений. Это действительно окупается, если попытаться оптимизировать вашу текущую среду, прежде чем использовать больше оборудования.

Это вызовет некоторые прерывания, во время которых не будут установлены сопоставления безопасности IPsec. Если используются политики прерывания, это также может инициировать ненужное получение и, следовательно, дублирование сопоставлений безопасности IPsec во время простоя. Чтобы предотвратить выход открытого текстового трафика с хоста, можно использовать соответствующие правила брандмауэра или политики отбрасывания.

Это вызовет некоторые прерывания, во время которых не будут установлены сопоставления безопасности IPsec. Если используются политики прерывания, это также может инициировать ненужное получение и, следовательно, дублирование сопоставлений безопасности IPsec во время простоя. Чтобы предотвратить выход открытого текстового трафика с хоста, можно использовать соответствующие правила брандмауэра или политики отбрасывания. SA IPsec принимаются новой IKE SA и не создаются заново.

SA IPsec принимаются новой IKE SA и не создаются заново. : Оптимизация TCP

: Оптимизация TCP  Общие сведения о TCP: почему были реализованы алгоритм Нэгла и отложенный ACK и как они взаимодействуют

Общие сведения о TCP: почему были реализованы алгоритм Нэгла и отложенный ACK и как они взаимодействуют